Find a way or make one

Agentes maliciosos da Storm-0501 migram para ataques de ransomware na nuvem

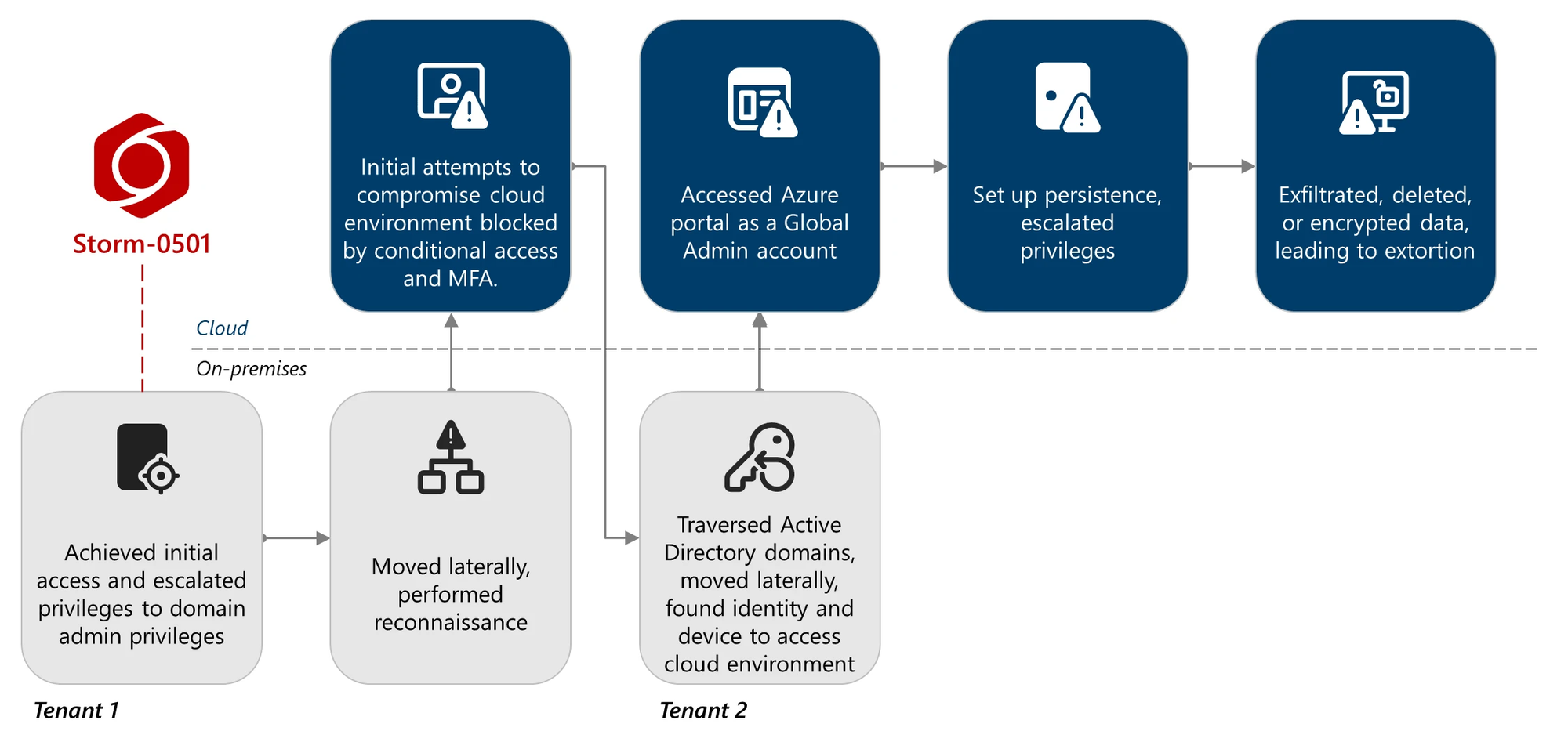

Um novo relatório da Microsoft Threat Intelligence, divulgado nesta semana, descreve uma mudança de tática do agente de ameaça Storm-0501, que deixou de depender de criptografia local e passou a conduzir ataques exclusivamente na nuvem.

O Storm-0501 é um agente de ameaça ativo desde pelo menos 2021, responsável por implementar o ransomware Sabbath em ataques contra organizações ao redor do mundo. Com o tempo, o grupo aderiu a várias plataformas de ransomware como serviço (RaaS), utilizando criptografadores do Hive, BlackCat (ALPHV), Hunters International, LockBit e, mais recentemente, do ransomware Embargo.

Em ataques recentes observados pela Microsoft, os cibercriminosos comprometeram diversos domínios do Active Directory e locatários do Entra, explorando falhas em implantações do Microsoft Defender. O Storm-0501 então utilizou Contas de Sincronização de Diretórios (DSAs) roubadas para enumerar usuários, funções e recursos do Azure com ferramentas como o AzureHound. Durante esse processo, os invasores encontraram uma conta de Administrador Global sem autenticação multifator, o que lhes permitiu redefinir a senha e assumir controle administrativo total.

Com esses privilégios, estabeleceram persistência ao adicionar domínios federados maliciosos sob seu controle, o que possibilitou a personificação de praticamente qualquer usuário e o bypass das proteções de MFA no domínio. A Microsoft afirma que eles ampliaram ainda mais o acesso ao Azure, abusando da ação Microsoft.Authorization/elevateAccess/action, o que lhes permitiu, em última instância, atribuir a si mesmos funções de Proprietário e assumir efetivamente todo o ambiente Azure da vítima.

Segundo o relatório, aproveitando recursos nativos da nuvem, o Storm-0501 consegue extrair rapidamente grandes volumes de dados, destruir informações e backups no ambiente da vítima e exigir resgate — tudo isso sem depender da implantação tradicional de malware.

Suspeito de ameaçar Felca também fraudava sistemas do governo brasileiro

É bem provável que todos nós tenhamos visto, ou, ao menos, ouvido falar do vídeo que o youtuber Felipe Bressanim Pereira, popularmente conhecido como Felca, fez nos últimos tempos. Para quem não sabe, o influenciador digital falou sobre um problema envolvendo a adultização e a exposição de menores de idade na criação de conteúdo como um todo. Após a publicação deste vídeo, no entanto, Felca foi alvo de inúmeras ameaças e xingamentos em suas redes. Um dos acusados de enviar ameaças foi preso esta semana em Olinda/PE. Cayo Lucas Rodrigues dos Santos, no entanto, também estava na mira da justiça por outros motivos: ataques cibernéticos a sistemas governamentais.

Em depoimento à Polícia Civil de São Paulo, Cayo negou ser o autor de ameaças à Felca, mas admitiu os crimes cibernéticos. Segundo o agente, ele roubava dados de sistemas de órgãos do governo federal e também de outros estados. Um dos exemplos de sistemas fraudados pelo ofensor é o “Polícia Agil”, um portal da Secretaria de Defesa Social de Pernambuco. Além desses, o CadSUS, o Sistema de Cadastramento de Usuários do Sistema Único de Saúde, que reúne informações sobre as informações dos cidadãos no Sistema Único de Saúde, o SUS.

Além de invasão para venda de dados atrelados a cidadãos brasileiros, Cayo Lucas Rodrigues dos Santos também alegou estar envolvido em outras atividades cibernéticas, como emissão e revogação arbitrária de mandados de prisão, inclusão de dívidas nos sistemas do Serasa, alteração de dados nos sistemas do SUS, Receita Federal e de outros cadastros em órgãos públicos e até mesmo bloqueio de contas bancárias.

O suposto atacante também alegou ter acesso a todos os sistemas cibernéticos utilizados pela polícia, inclusive os responsáveis pelo envio de ofícios, solicitação e consulta de dados e quebra de sigilo. Também alegou vender estas bases de dados no Telegram, por valores que se aproximam a R$ 50 mil.

Para a movimentação financeira, Cayo Lucas alegou que utilizava contas de “laranjas”, que costumavam ficar com 20% do montante total. Se o terceiro não repassasse o dinheiro, o ofensor bloquearia a conta bancária do laranja através do Sisbajud, do Poder Judiciário. Cayo também afirmou que muitos dos valores recebidos eram em criptoativos, valores esses que chegavam à soma de 500 mil reais, mas que haviam sido apreendidos pela polícia em junho de 2025.

Além de Cayo, um outro envolvido nos fatos é seu amigo Paulo Vinicios Oliveira Barbosa, que também foi preso em flagrante no momento em que a polícia entrou na casa onde eles estavam no momento da prisão. Segundo a polícia, o mandado era apenas contra Cayo, mas Paulo foi detido porque o computador dele estava aberto no sistema da Secretaria de Defesa Social.

Patches & Updates

Anthropic:

Uma extensão de navegadores, lançada pela Anthropic, perturba os pesquisadores de cibersegurança. Através do Claude for Chrome, a ideia é que este agente de inteligência artificial integre-se ao navegador dos usuários como uma extensão e possa executar tarefas no contexto do usuário, como gerenciar calendários, agendar reuniões, redigir respostas de e-mail, lidar com relatórios de despesas e testar recursos de sites – inclusive com cliques. De acordo com a Anthropic, testes extensivos mostraram um risco importante: modelos de IA que utilizam navegadores podem ser alvo de ataques de prompt injection. Nesses casos, agentes maliciosos inserem instruções ocultas em sites para enganar o sistema de IA e levá-lo a executar ações prejudiciais sem o conhecimento do usuário. Não estamos falando de riscos teóricos. O navegador da Perplexity, Comet, por exemplo, que também usa inteligência artificial, pode ser induzido a acessar as contas do Gmail dos usuários e até iniciar processos de recuperação de senha, seguindo instruções maliciosas ocultas em posts do Reddit. Resta saber quais os próximos planos da Anthropic para minimizar os eventuais danos que uma funcionalidade destas pode acarretar.

Citrix:

Com pontuação CVSS de 9.2, uma vulnerabilidade crítica identificada como CVE-2025-7775, afeta o NetScaler ADC e Gateway da Citrix e já está sendo explorada como zero-day. A falha é descrita como um estouro de memória que pode causar negação de serviço (DoS) ou execução remota de código (RCE), podendo afetar instâncias configuradas como um gateway, servidor virtual AAA ou servidores CR do tipo HDX, especialmente se vinculadas a serviços IPv6. A Citrix confirmou a exploração dessa vulnerabilidade e recomenda atualização imediata, pois não há mitigação disponível. A CISA adicionou a CVE ao seu catálogo de vulnerabilidades conhecidas e exploradas (KEV), exigindo que agências federais apliquem a correção até 28 de Agosto de 2025. Além disso, duas outras falhas foram corrigidas, CVE-2025-7776 e CVE-2025-8424. As atualizações estão disponíveis para NetScaler ADC and NetScaler Gateway nas versões 14.1-47.48, 13.1-59.22, 13.1-FIPS/NDcPP 13.1-37.241, 12.1-FIPS/NDcPP 12.1-55.330. As versões 12.1 e 13.0 foram descontinuadas e não são mais suportadas.

PayPal:

Uma aparente falha no mecanismo de detecção de fraudes do PayPal fez com que bancos e comerciantes da Alemanha bloqueassem bilhões de euros em compras esta semana. De acordo com a Associação de Bancos Alemães, o problema começou no início desta semana quando bancos notificaram uma série de transações bancárias não autorizadas vindas do PayPal, com um montante próximo aos 10 bilhões de euros. Entende-se que o problema já foi corrigido e que os clientes afetados já foram avisados sobre isso, mas o PayPal não se pronunciou sobre o assunto publicamente.

Destaques pelo mundo

Suíça:

Um ciberataque massivo paralisou serviços municipais em toda a Suécia. O ataque teve como alvo a Miljödata, empresa que fornece sistemas de TI para aproximadamente 80% das prefeituras do país, afetando a acessibilidade em mais de 200 regiões. Além da significativa interrupção de serviços, as autoridades temem que dados sensíveis tenham sido roubados. De acordo com a imprensa local, os cibercriminosos exigiram um resgate de 1,5 Bitcoin (equivalente a cerca de US$168 mil) para não vazar as informações supostamente obtidas. A Miljödata é uma fornecedora crítica de sistemas de gestão de recursos humanos e ambiente de trabalho, usados pela maioria dos municípios suecos para processos como atestados médicos, reabilitação e gestão de incidentes.

Salt Typhoon:

O APT com ligações ao governo chinês, Salt Typhoon, continua a preocupar empresas ao redor do mundo. Até o final do ano passado, o grupo estava muito concentrado na infraestrutura crítica americana mas, ao que tudo indica, seu escopo de atuação aumentou significativamente neste ano. De acordo com o chefe da divisão cibernética do FBI, Brett Leatherman, o Salt Typhon já alvejou mais de 600 organizações em 80 diferentes países, especialmente nos setores governamentais, de transporte e militar. Além disso, três organizações chinesas foram acusadas de se filiar ao APT: Sichuan Juxinhe Network Technology, Beijing Huanyu Tianqiong Information Technology e Sichuan Zhixin Ruijie Network Technology. Em um comunicado conjunto, diversas autoridades globais lançaram diretrizes sobre como se proteger de agentes chineses de espionagem, que pode ser conferido aqui.

Discord:

Cibercriminosos estão vendendo acesso a, supostamente, 1,8 bilhão de mensagens do Discord pertencentes a 35 milhões de usuários, possivelmente para fins de assédio. O serviço de scraping opera na Estônia, mas armazena os dados na Rússia em tese para contornar as leis de privacidade da União Europeia. É altamente improvável que as informações oferecidas por serviços de scraping sejam resultado de uma violação de dados. Trata-se, mais provavelmente, de agentes mal-intencionados tentando lucrar com dados reempacotados. As mensagens divulgadas parecem vir de servidores públicos, o que significa que não exigem acesso não autorizado para serem obtidas.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa