Pacific News #249: Adolescência

Assunto do momento: Novas diretrizes do Discord acendem debate sobre privacidade

A plataforma de comunicação Discord irá requerer que seus usuários façam verificação de idade através de scan facial ou upload de documento de identificação.

Por que isso importa? O Discord conta com mais de 200 milhões de usuários ao redor do mundo. Usuários terão que comprovar sua idade para acessar conteúdos adultos e isso significa fazer o upload de uma foto de seu rosto ou identidade, gerando um risco de privacidade.

O cenário geral: No passado, houve vazamento de dados de 70 mil documentos de identidade de seus usuários. Com mais usuários fornecendo estes dados, o número potencial de vítimas pode aumentar exponencialmente.

Sim, mas: Por outro lado, as novas diretrizes irão restringir, por padrão, conteúdo marcado como “sensível”, além de não permitir mensagens diretas de usuários quando não houver verificação de idade, o que, potencialmente, diminuirá riscos para menores de idade.

Saiba mais: Redes sociais estão, em todo o mundo, lançando medidas para proteção de crianças e adolescentes em seus sites, após pressão de legisladores. O próprio Discord foi cobrado por uma audiência no Senado americano em 2024.

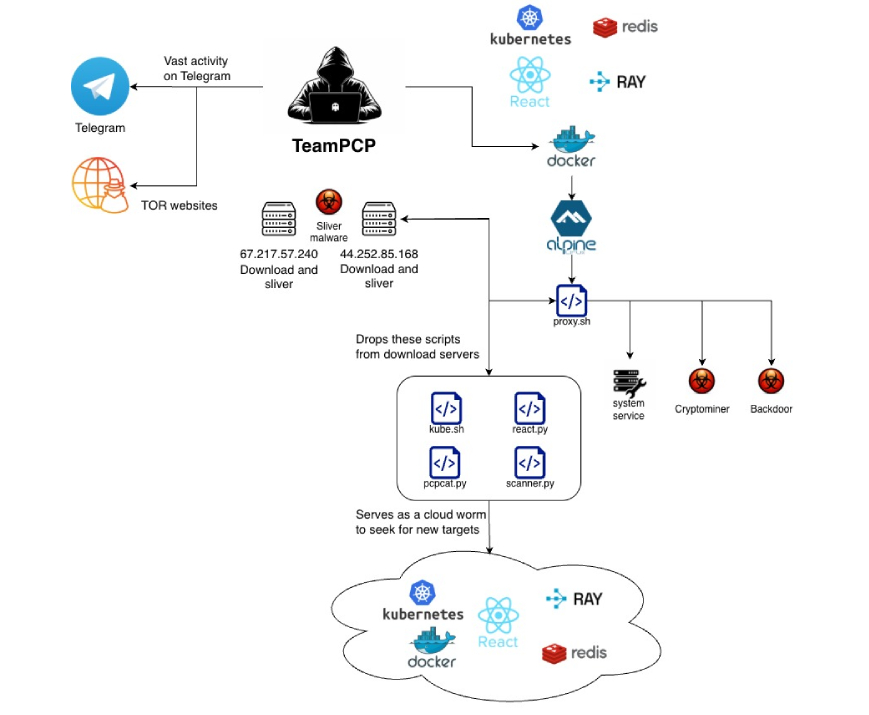

Grupo de ameaças transforma infraestrutura cloud em bots criminosos

O que aconteceu? O grupo TeamPCP está sequestrando infraestruturas em nuvem mal configuradas ou vulneráveis para expandir suas operações e lucrar com sistemas comprometidos.

Como funciona?

- Varredura em larga escala de IPs

- Exploração de:

- APIs Docker expostas

- Clusters Kubernetes

- Servidores Redis

- Dashboards Ray

- Vulnerabilidade React2Shell em React Server Components

- Após o acesso, o grupo instala scripts maliciosos em Python e Shell, que:

- Baixam payloads adicionais

- Implantam proxies e túneis

- Garantem persistência mesmo após reinicializações

Por que isso importa? Desde o fim de dezembro, a campanha já comprometeu ao menos 60 mil servidores no mundo todo. O ataque se comporta como um worm: cada sistema infectado busca e explora o próximo alvo vulnerável.

Como o grupo monetiza?

- Mineração de criptomoedas

- Venda de acesso proxy para outros criminosos

- Uso da infraestrutura para novas varreduras e explorações

- Hospedagem de servidores de comando e controle para ransomware

Alerta: Segundo o pesquisador Assaf Morag: “Enquanto organizações continuarem expondo APIs de orquestração, vazando segredos em arquivos .env e implantando serviços em nuvem sem barreiras de segurança robustas, grupos como o TeamPCP seguirão transformando a infraestrutura global em sua própria infraestrutura criminosa.”

Campanha usa CPFs vazados em golpe de PIX

Uma campanha de phishing em larga escala está se passando pelo Sistema Judicial Federal para extorquir brasileiros.

Por que isso importa? Golpes de phishing tendem a se intensificar no Carnaval, quando vítimas estão mais distraídas, viajando e com menos tempo para verificar a legitimidade das cobranças.

O golpe: Vítimas recebem SMS sobre supostas irregularidades no CPF e risco de bloqueio de bens. O link leva a um site falso do Judiciário que consulta dados vazados e exibe nome e data de nascimento reais. Em seguida, é exibido um processo judicial falso e uma multa com prazo de pagamento via PIX.

Saiba mais: Os pagamentos são rotacionados entre dois processadores de PIX, alternando contas e empresas para reduzir bloqueios e dificultar o rastreamento das transações.

Papo Rápido

@Ataques

Atacantes estão explorando vulnerabilidades do SolarWinds Web Help Desk (WHD), como CVE-2025-40551 e CVE-2025-26399, para implantar ferramentas legítimas com fins maliciosos. (BleepingComputer)

Ataque de injeção de prompt, Group Relative Policy Optimization (GRPO), pode quebrar os safeguards de IA com poucas linhas. (Microsoft)

@Patches

A BeyondTrust lançou correções para uma vulnerabilidade de gravidade crítica no Suporte Remoto (RS) e no Acesso Remoto Privilegiado (PRA) que poderia levar à execução remota de código não autenticada (RCE). (SecurityWeek)

@Mundo

O setor público americano está sob o cerco: APTs, agentes de Estado-Nação e cibercriminosos motivados financeiramente estão alvejando o setor. (TrendMicro)

O exército britânico gastou quase 90 milhões de dólares para tentar ganhar a guerra cibernética. Os equipamentos adquiridos com inteligência artificial incluem rádios, headsets, tablets, cabos, baterias e antenas. (TheRegister)

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib, Murilo Lopes e Cíntia Baltar

Arte: George Lopes e Anselmo Costa