PacificNews#182: The Parasitic Passenger

SIEMs falham em detectar ~80% das ameaças cibernéticas

O quinto relatório anual da CardinalOps sobre o estado do risco de detecção em ferramentas de Gerenciamento de Informações e Eventos de Segurança (SIEMs) revela um cenário preocupante para a segurança cibernética corporativa. Com base na estrutura MITRE ATT&CK, a análise aponta que essas ferramentas ignoram quase 80% das técnicas usadas por agentes de ameaças, expondo as organizações a riscos significativos.

Além disso, o relatório indica que, em média, cerca de 13% das regras de detecção existentes não funcionam, impedindo o disparo de alertas. Essa falha, que diminuiu 5% desde 2024, ainda representa uma lacuna considerável que permite a passagem de ameaças ativas.

Embora as ferramentas de SIEM processem um grande volume de dados – em média, 259 tipos de log e quase 24.000 fontes de log únicas – o que teoricamente possibilitaria a detecção de mais de 90% das técnicas MITRE ATT&CK, o relatório atribui a baixa cobertura à recorrência de processos manuais nas práticas de engenharia de detecção. Esses processos são propensos a erros e limitam a capacidade real de detecção.

A falta de automação no desenvolvimento e validação de regras é apontada pela CardinalOps como o principal motivo pelo qual as organizações têm dificuldade em acompanhar o ritmo acelerado de evolução das ameaças, mesmo com a vasta escala de dados e infraestrutura de detecção disponíveis.

Nova botnet Mirai está infectando dispositivos DVR ao redor do mundo

Foi identificada uma nova variante da famosa botnet Mirai, uma rede privada de dispositivos “zumbis”, infectados por um software malicioso e controlado como um grupo sem que o dono de fato do dispositivo sequer saiba disso. Normalmente, são utilizadas para realizar ataques em larga escala, como envio de spams ou ataques de negação de serviços.

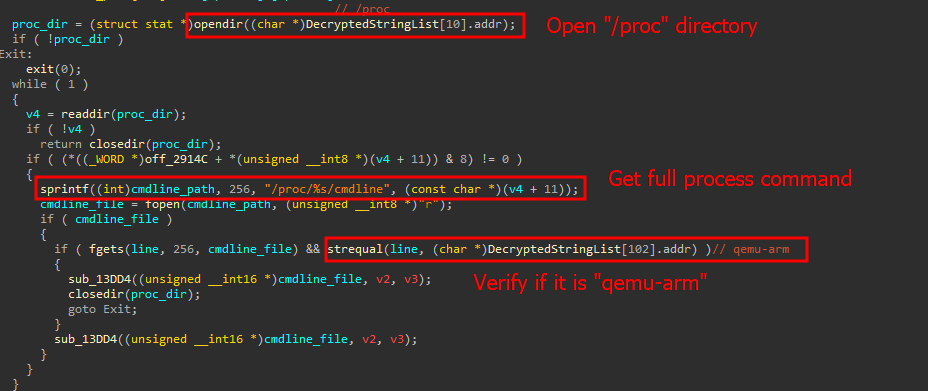

Esta nova variante explora uma vulnerabilidade de injeção de comandos em dispositivos de gravação digital de vídeo (DVR), como o TBK DEVR-4104 e o DVR-4216. A vulnerabilidade em questão é conhecida como CVE-2024-3721 e foi descoberta em abril de 2024, inclusive com uma prova de conceito publicada pela netsecfish, mas muitas instâncias ainda estão vulneráveis e expostas na internet. A exploração desta falha acontece através de uma requisição POST especialmente montada para um endpoint vulnerável, culminando com a execução de uma shell através da manipulação de parâmetros, como mdb e mdc.

A empresa russa de cibersegurança, Kaspersky, alegou ter capturado uma exploração ativa desta vulnerabilidade em seus honeypots Linux expostos na internet. De acordo com a Kaspersky, os comandos executados em seus honeypots eram idênticos à prova de conceito publicada pela netecfish.

Após a exploração da vulnerabilidade, os atacantes implementam um binário malicioso ARM32, que estabelece comunicação com o servidor de comando e controle (C2) e integra o dispositivo de fato à botnet, permitindo que ele execute ataques de DoS e DDoS, faça proxy de tráfego malicioso e qualquer outro comportamento pertinente ao atacante.

Entende-se que ainda há cerca de 114 mil dispositivos DVR vulneráveis e expostos na internet. Segundo pesquisas da Kaspersky, a maior parte dos dispositivos infectados pela nova variante Mirai estão na China, Índia, Egito, Ucrânia, Rússia, Turquia e Brasil.

Patches & Updates

Fortinet: A operação de ransomware Qilin tem intensificado suas atividades, agora explorando ativamente duas vulnerabilidades críticas da Fortinet: CVE-2024-21762 e CVE-2024-5559. Essas falhas permitem que cibercriminosos contornem a autenticação em dispositivos vulneráveis e executem código malicioso remotamente. Atualmente, os autores da ameaça estão focando suas ações em organizações de países de língua espanhola. No entanto, espera-se que a campanha se expanda globalmente em breve. É importante notar que as vulnerabilidades de segurança da Fortinet têm sido alvo frequente de exploração por parte de grupos maliciosos. Muitas vezes, essas falhas são exploradas como zero-days em campanhas de espionagem cibernética e para a violação de redes corporativas em ataques de ransomware.

Roundcube: Existem mais de 84 mil instâncias do webmail Roundcube expostas e vulneráveis na internet. A vulnerabilidade em questão, CVE-2025-49113, é uma execução remota de código que possui um exploit público e afeta as versões 1.1.0 até 1.6.10 do Roundcube, compreendendo mais de uma década de desenvolvimento. Um patch de correção foi disponibilizado em 01 de junho de 2025, mas ainda muitas instâncias não estão atualizadas, com a maior parte localizada nos Estados Unidos, seguido de Índia, Alemanha, França, Canadá e Reino Unido. A exploração da CVE-2025-49113 requer autenticação, mas as credenciais podem ser obtidas através de força bruta, log scraping ou até mesmo CSRF.

Google: A big tech corrigiu uma vulnerabilidade grave descoberta pelo pesquisador independente “brutecat”. Essa falha poderia ser explorada para revelar o número de telefone de recuperação privado de praticamente qualquer conta Google, sem que o proprietário fosse alertado. A Google confirmou ao TechCrunch que a falha foi corrigida em abril, logo após o pesquisador alertar a empresa. A vulnerabilidade dependia de uma cadeia de ataque, que incluía: o vazamento do nome de exibição completo de uma conta alvo e o bypass de um mecanismo de proteção antibot que o Google implementou para impedir o envio malicioso de spam com solicitações de redefinição de senha. Ao contornar o limite de taxa (rate limit), o pesquisador conseguiu testar rapidamente todas as permutações possíveis do número de telefone de uma conta Google, chegando aos dígitos corretos. Com esse dado, atacantes experientes poderiam, por exemplo, realizar um ataque de troca de SIM (SIM swap). Ao controlar o número de telefone, um invasor conseguiria redefinir a senha de qualquer conta associada a ele, interceptando os códigos de redefinição enviados ao aparelho.

Cisco: Uma vulnerabilidade capaz de afetar a AWS, Microsoft Azure e a Oracle Cloud (OCI) foi encontrada no Cisco Identity Services Engine (IE), que potencialmente permite a agentes maliciosos o acesso indevido a dados e modificar configurações do sistema. Conhecida como CVE-2025-20286, essa vulnerabilidade possui um CVSS de 9.9/10 e existe porque credenciais são geradas incorretamente quando o Cisco ISE está sendo implementado em plataformas de nuvem, gerando credenciais compartilhadas entre ambientes separados de nuvem. Até o momento, as plataformas afetadas por esta vulnerabilidade são: AWS 3.1, 3.2, 3.3 e 3.4; Azure 3.2, 3.3 e 3.4 e OCI 3.2, 3.3 e 3.4.

Destaques pelo mundo

Brasil: Na manhã desta terça-feira, a Polícia Federal (PF) deflagrou a Operação Timeout para combater agentes maliciosos que atacaram sistemas de informática do Poder Judiciário, universidades públicas e empresas estatais. A ação resultou no cumprimento de dois mandados de prisão temporária e quatro mandados de busca e apreensão nos estados de São Paulo, Paraná e no Distrito Federal. A PF informou ter identificado uma complexa infraestrutura utilizada pelos criminosos, incluindo o mascaramento de protocolo de internet (IP) através de infraestrutura internacional, o uso de redes privadas virtuais (VPNs) e a publicação de conteúdos reivindicatórios em fóruns especializados na deep web. Os investigados podem responder por diversos crimes, como invasão de dispositivo informático, interrupção ou perturbação de serviço telemático, associação criminosa e divulgação de dados obtidos ilicitamente.

China: De acordo com pesquisadores da empresa de cibersegurança SentinelOne, a China pode estar se preparando para algum conflito, uma vez que foram identificados backdoors em mais de 75 empresas diferentes em setores críticos, como uma empresa de tecnologia americana, um grupo de mídia europeu e uma entidade governamental da Coréia do Sul. A descoberta veio após uma tentativa de um ataque à própria SentinelOne, que culminou na descoberta de um cluster de ataques e uma infraestrutura preparada para espionagem. Estes ataques ficaram conhecidos como “PurpleHaze” e os principais suspeitos de suas execuções são o APT15 e o UNC5174. O modus operandi utilizado até o momento lembra o que espiões russos fizeram com a Mandiant, durante o ataque à cadeia de suprimentos através do SolarWinds, portanto, a expectativa dos pesquisadores é que a movimentação dos espiões chineses seja parecida.

Ticketmaster: No último fim de semana, o grupo de cibercriminosos Arkana Security anunciou brevemente a venda de dados que pareciam ser recém-roubados da Ticketmaster. No entanto, verificou-se que esses dados, na verdade, foram subtraídos durante os ataques de roubo de dados à Snowflake em 2024. Os ataques à Snowflake tiveram como alvo diversas grandes organizações, incluindo: Santander, Ticketmaster, AT&T, Advance Auto Parts, Neiman Marcus, Los Angeles Unified, Pure Storage e Cylance. Esses ataques foram reivindicados pelo conhecido grupo de extorsão ShinyHunters. Ainda não está claro se a Arkana Security adquiriu esses dados previamente, se o grupo é composto por indivíduos que já os possuíam, ou se estão colaborando com a ShinyHunters na tentativa de vendê-los.

United Natural Foods: Um dos maiores players no setor de Atacado dos Estados Unidos da América, United Natural Foods (UNFI) precisou tirar alguns de seus sistemas do ar em virtude de um ataque cibernético. A empresa, que opera mais de 50 centros de distribuição e entrega em mais de 30.000 localizações diferentes entre Estados Unidos e Canadá, declarou receita anual superior a 30 bilhões de dólares em agosto de 2024. Em comunicado ao público, a UNFI declarou que a habilidade de preencher e distribuir pedidos de clientes ficou impactada mediante um incidente cibernético não revelado, mas uma empresa externa de cibersegurança foi contratada para investigar e responder ao incidente. A natureza do ataque não foi revelado, nem tampouco se houve roubo ou vazamento de dados da rede de computadores da companhia. Também não houve nenhum agente de ransomware assumindo a autoria do ataque até o momento.

Paragon: A Paragon, fabricante de spyware, divulgou um comunicado na segunda-feira acusando o governo italiano de se recusar a cooperar na investigação de um caso de espionagem contra um jornalista, supostamente realizado com a tecnologia da empresa. A companhia afirmou ter oferecido ao governo e ao parlamento italianos uma forma de verificar se seu sistema havia sido usado indevidamente, violando a lei e os termos contratuais. No entanto, “como as autoridades italianas optaram por não prosseguir com essa solução, a Paragon rescindiu seus contratos na Itália.” Essa acusação adiciona um novo capítulo ao escândalo que veio à tona em janeiro, quando o WhatsApp revelou uma campanha de hacking em massa direcionada a seus usuários.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa