PacificNews#183: What is What

“I have to build through those eyes to see that world complete”. Essa é uma das frases da icônica música “What is What”, da banda norte-americana de indie rock Interpol. Essa é uma música que tenta abordar a complexidade das relações humanas e uma busca incansável por compreensão mútua.

Não por acaso, esta música também instiga o ouvinte a refletir sobre autoconhecimento e como a sabedoria pode ser adquirida através da experiência. E dentro da newsletter de hoje vamos entender um pouco mais sobre isso. Mas os detalhes somente iremos revelar ao longo do texto.

Esta é a edição número 183 da Pacific News, “What is what”, onde veremos a estratégia da Apple Intelligence em transformar a privacidade em uma vantagem competitiva e entenderemos mais sobre a operação da INTERPOL que derrubou vários endereços de IP e domínios associados a campanhas de malware. Esperamos que gostem desta edição e tenham uma ótima leitura!

Apple Intelligence aposta na privacidade como vantagem competitiva

A palestra principal da Apple na Worldwide Developers Conference (WWDC) desta semana revelou uma série de novos recursos e atualizações impulsionados pelo Apple Intelligence. Embora alguns dependam da infraestrutura em nuvem da empresa — a Private Cloud Compute, projetada para priorizar privacidade e segurança —, a maioria das funcionalidades é processada localmente em dispositivos compatíveis.

Essa estratégia reforça o posicionamento da Apple em transformar a privacidade em uma vantagem competitiva. Do ponto de vista da proteção de dados, o processamento local é considerado o padrão-ouro para ferramentas de IA: as informações nunca deixam o dispositivo do usuário, eliminando riscos de vazamento ou acesso não autorizado durante as transmissões pela nuvem. Alguns dos recursos locais em destaque são:

- Triagem de Mensagens: O sistema agora move automaticamente mensagens de remetentes desconhecidos para uma pasta dedicada. Utilizando o Apple Intelligence, ele identifica e mantém na caixa de entrada principal mensagens críticas, como códigos de verificação ou atualizações de entregas, enquanto direciona possíveis golpes para uma pasta de spam — tudo processado no dispositivo.

- Triagem de Chamadas expandida: Chamadas de números não confiáveis são analisadas localmente. O recurso exibe detalhes sobre o remetente e transcreve respostas em tempo real, permitindo que o usuário decida se deseja atender.

- Live Translation: Traduções simultâneas em chamadas e mensagens também são realizadas localmente, garantindo velocidade e segurança.

Outras empresas já começaram a adotar modelos de nuvem segura para IA, especialmente em produtos que prometem privacidade como diferencial. No entanto, o fato de a Apple insistir no processamento local sempre que possível revela algo mais profundo: para a empresa, a privacidade não é apenas um argumento de marketing ou uma prioridade teórica — é um pilar estratégico de seu modelo de negócios.

A operação da INTERPOL que derrubou mais de 20.000 IPs maliciosos

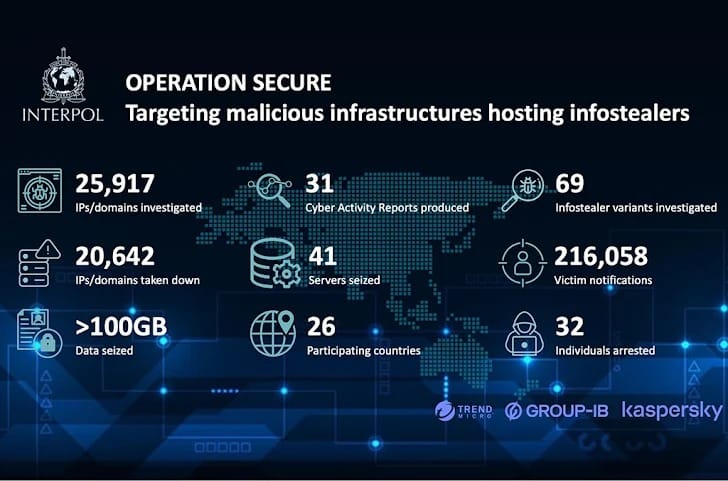

A Organização Internacional de Polícia Criminal, mundialmente conhecida como INTERPOL, anunciou que desmantelou mais de 20.000 endereços de IP maliciosos ou domínios associados a diversas variantes de malwares do tipo information stealers. Ao todo, foram alvejadas 69 operações maliciosas em uma ação conjunta conhecida como “Operation Secure”, que contou com a cooperação de forças policiais de 26 países diferentes, que contribuíram com a identificação de servidores, mapeamento de redes físicas e execução de tomada dos alvos.

De todos os endereços maliciosos identificados, a INTERPOL conseguiu acabar com 79%, nesta operação que também culminou na apreensão de 41 servidores e mais de 100 gigabytes de dados. Não obstante, houve a prisão de 32 indivíduos supostamente responsáveis por conduzir estas atividades ilícitas.

Entre os países envolvidos na operação, destacam-se Hong Kong, Macau, Índia, Indonésia, Japão e Coréia do Sul, além de diversos outros países asiáticos.

A importância desta operação se dá na natureza dos malwares conhecidos como information stealers, que estão em grande notoriedade no mundo do crime cibernético, sobretudo vendidos como forma de assinatura mensal em fóruns paralelos, uma vez que facilitam o acesso inicial a redes alvos. Os info stealers, como são conhecidos, permitem que um atacante colete todo o tipo de informação na máquina da vítima, como credenciais armazenadas em navegadores, senhas, cookies de sessão, detalhes de cartão de crédito e informaçòes confidenciais sobre carteiras de criptomoeda.

Nem sempre estas informações por si próprias são os alvos dos atacantes. Quero dizer, nem sempre o mesmo atacante responsável por extrair estas informações vai utilizá-la. Muitas vezes os logs obtidos são vendidos em fóruns alternativos, que podem culminar em outros diversos ataques, como ransomware, vazamento de dados e comprometimento de emails corporativos.

Patches & Updates

GitLab: A plataforma de gerenciamento de repositórios de software, GitLab, recebeu atualizações de segurança nesta semana. O GitLab Community e Enterprise nas versões 18.0.2, 17.11.4 e 17.10.8 corrige diversas falhas, mas mais especificamente eliminam dois problemas latentes: CVE-2025-4278 que permite que atacantes remotos injetem códigos arbitrariamente em contas através da página de busca e CVE-2025-5121 que permite a injeção de tarefas maliciosas através dos pipelines CI/CD. A empresa recomenda a todos os usuários que atualizem para a versão mais recente o mais breve possível.

Microsoft: A empresa corrigiu uma falha que causava problemas de autenticação em controladores de domínio do Windows Server após a instalação das atualizações de segurança de abril de 2025. As plataformas afetadas incluem o Windows Server 2016, o Windows Server 2019, o Windows Server 2022 e a versão mais recente, o Windows Server 2025. As seguintes atualizações cumulativas são: KB5060842 (Windows Server 2025); KB5060526 (Windows Server 2022); KB5060531 (Windows Server 2019); KB5061010 (Windows Server 2016).

Copilot: Uma vulnerabilidade zero-click foi corrigida pela Microsoft em seu agente de inteligência artificial, Copilot. De acordo com a big tech, a CVE-2025-32711, como ficou conhecida esta injeção de prompt, permite aos atacantes exfiltrarem informações valiosas de um indivíduo ou organização através do Copilot, sem que as vítimas precisassem tomar qualquer ação. Este ataque ficou conhecido como “EchoLeak” e foi corrigido no lado do servidor e, segundo a Microsoft, os clientes não precisam tomar nenhuma ação.

Palo Alto: Na quarta-feira, foram publicados sete alertas de segurança em seus produtos, juntamente com a implementação de correções recentes no Chrome. A falha mais relevante é a CVE-2025-4232, um bug de alta gravidade na neutralização indevida de wildcards no GlobalProtect para macOS que leva à injeção de código. Ela pode ser explorada por invasores autenticados para elevar seus privilégios para root, alerta a Palo Alto Networks. Não há indícios de nenhuma dessas vulnerabilidades sendo exploradas em ataques. Mais informações podem ser encontradas na página de avisos de segurança da empresa.

Destaques pelo mundo

Apache Tomcat: Uma campanha coordenada, orquestrada por atacantes cibernéticos, está usando centenas de endereços únicos de IP para executar ataques de força bruta contra interfaces de gerenciamento Apache Tomcat que estão expostas na internet – amplamente utilizada por grandes empresas e provedores de Software-as-a-Service (SaaS ). Estes ataques começaram em grande volume no dia 05 de junho e usam, ao todo, mais de 400 endereços de IP. Apesar de não estar explorando nenhuma vulnerabilidade específica, é importante que administradores de interfaces Tomcat garantam que tenham uma forte política de autenticação e façam restrição de acessos.

Paragon: Outro jornalista italiano foi vítima do spyware desenvolvido pela empresa americana Paragon, segundo revelação do Citizen Lab, grupo especializado em segurança digital. O caso reacende as questões em torno do escândalo que já levou tanto o governo da primeira-ministra Giorgia Meloni quanto a própria Paragon a se distanciarem das controvérsias. A vítima, Davide Pellegrino, repórter do site de notícias Fanpage, teve seu dispositivo invadido pela tecnologia da empresa. O editor-chefe do veículo, Francesco Cancellato, já havia divulgado em janeiro que Pellegrino estava entre os diversos usuários que receberam alertas do WhatsApp sobre tentativas de infecção por ferramentas da Paragon.

DeepSeek: Agentes maliciosos criaram um instalador falso para o modelo de inteligência artificial chinês, DeepSeek-R1, embutindo-o com um malware chamado “BrowserVenom”, que tem capacidade de redirecionar todo o tráfego dos navegadores das vítimas para um servidor controlado pelo atacante, permitindo o roubo de dados, monitoramento de atividades e até mesmo a exposição de tudo que trafega sem criptografia. Foram identificadas várias vítimas ao redor do mundo, como computadores no Brasil, Cuba, México, Índia, África do Sul, Nepal e Egito. A distribuição do instalador falso da DeepSeek acontece através de emails de phishing que levam as vítimas para uma página muito semelhante à original do DeepSeek. Até o momento, nenhum grupo de atacantes específicos está atrelado a esta campanha.

Entra ID: Uma sofisticada campanha de Account Takeover (ATO) está explorando o framework de pentesting de código aberto TeamFiltration para comprometer contas de usuários no Microsoft Entra ID (antigo Azure Active Directory). Desde dezembro de 2024, os atacantes direcionaram mais de 80.000 contas em centenas de ambientes de nuvem corporativos, com um aumento súbito nas tentativas de login resultando em invasões bem-sucedidas. “Os invasores utilizam a API do Microsoft Teams e os servidores da Amazon Web Services (AWS) localizados em várias regiões geográficas para iniciar tentativas de enumeração de usuários e pulverização de senhas”, afirmou a empresa de segurança corporativa Proofpoint.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa