PacificNews#185: Dea Pecuniae

Vazamento em bancos suíços expõe dados de funcionários

Dois dos maiores bancos privados globais, UBS e Pictet, enfrentam as consequências de um grave vazamento de dados originado em um ataque cibernético a seus provedores de serviços na Suíça. Embora as instituições afirmem que informações sensíveis de clientes permanecem seguras, uma investigação detalhada do respeitado jornal suíço Le Temps revelou a exposição de dados de dezenas de milhares de funcionários do UBS - incluindo um dado particularmente sensível: o número de linha direta do CEO Sergio Ermotti.

O ataque teve como alvo principal a Chain IQ, empresa de serviços empresariais sediada em Baar, na região financeira da Suíça. A empresa, que presta consultoria para pesos-pesados do setor como KPMG e Mizuho, confirmou que além dela própria, outras 19 organizações foram afetadas pelo mesmo incidente. Os dados comprometidos, que já apareceram em fóruns da darknet, incluem informações pessoais de funcionários e detalhes corporativos.

Especialistas em segurança cibernética alertam que a exposição deste tipo de informação - particularmente dados internos sensíveis como linhas diretas de executivos - cria ameaças significativas. "Não se trata apenas de dados pessoais. Informações aparentemente simples como números internos podem ser usadas em ataques direcionados de engenharia social contra altos executivos", explica um analista de segurança que preferiu permanecer anônimo.

A Chain IQ emitiu um comunicado reconhecendo o incidente, mas sem fornecer detalhes sobre as medidas concretas de contenção. Enquanto isso, o UBS mantém sua posição de que seus sistemas centrais não foram violados, embora tenha ativado protocolos adicionais de segurança. O Pictet, por sua vez, limitou-se a afirmar que está monitorando a situação em conjunto com seus provedores.

Este incidente ocorre em um momento particularmente delicado para o setor financeiro suíço, que vem sofrendo pressão crescente para equilibrar sua tradição de sigilo com as demandas por maior transparência e segurança digital. A exposição de dados tão sensíveis como o contato direto de um dos banqueiros mais poderosos do mundo certamente acenderá novos debates sobre a cadeia de segurança na terceirização de serviços financeiros.

Anúncios falsos no Instagram estão personificando bancos

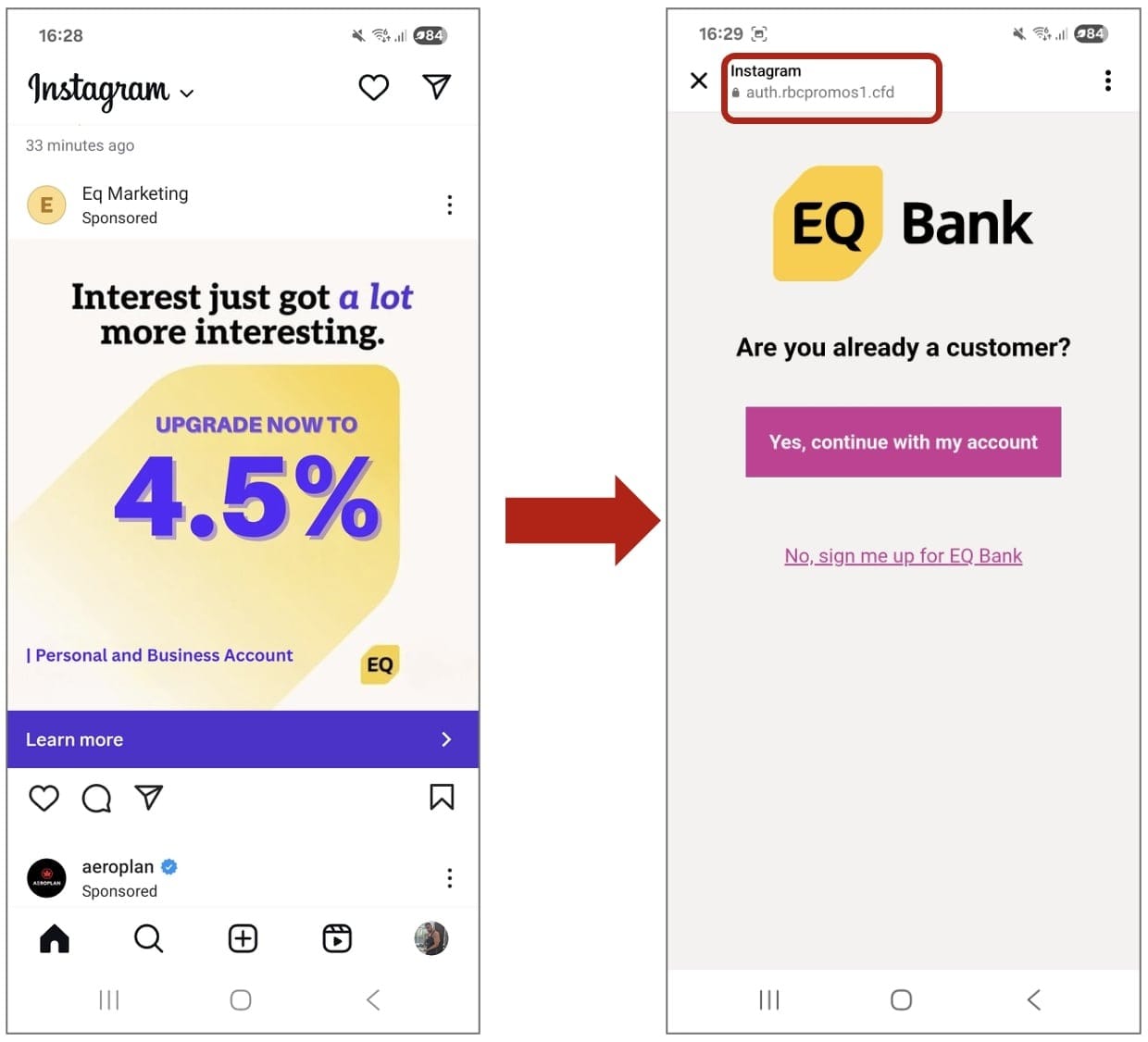

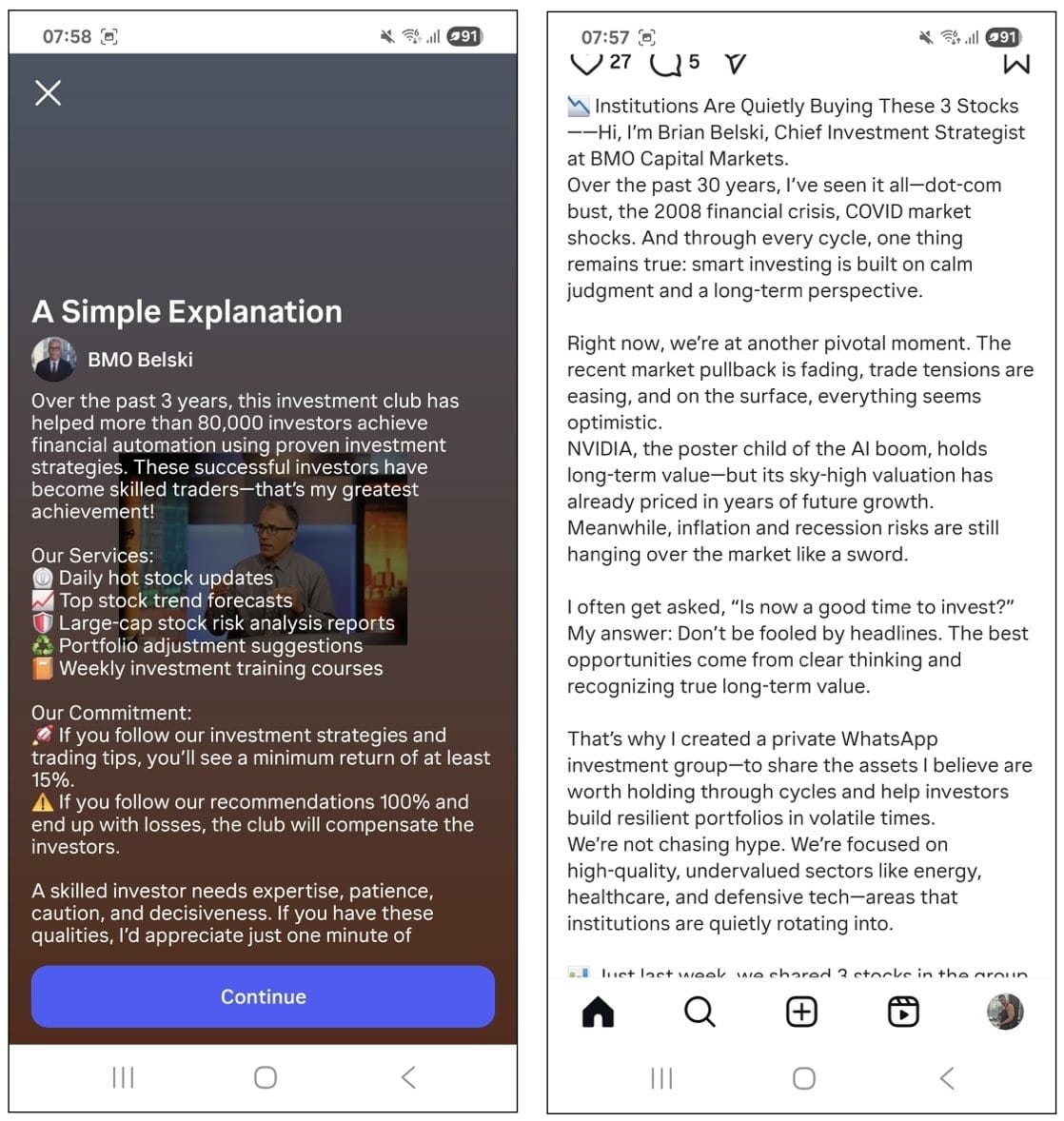

Anúncios patrocinados no Instagram estão se passando por algumas instituições financeiras do Canadá, como o Bank of Montreal (BMO) ou o EQ Bank (Equitable Bank). O objetivo é alvejar cidadãos canadenses com phishing ou golpes de investimento. Alguns destes anúncios usam vídeos feitos por inteligência artificial, como deepfakes; outros, levam a vítima para um site externo para coletar mais do que somente informações. O certo é que esta prática está se disseminando na plataforma e é necessário redobrar o cuidado.

O que é mais preocupante é que instituições bancárias legítimas também produzem anúncios em diversas plataformas, tornando este tipo de golpe ainda mais plausível. O uso de deepfakes com pessoas famosas também passa maior credibilidade ao golpe. Em um destes casos, Brian Belski, líder do Investment Strategy Group e diretor do BMO é utilizado como rosto destes golpes, com vídeos gerados por inteligência artificial que podem induzir a vítima a clicar em um link, entrar em um grupo do WhatsApp ou compartilhar suas informações com atacantes.

Um padrão observado nestes anúncios fraudulentos é que eles se originam de páginas no Facebook, muitas delas arquivadas. Como Facebook e Instagram são pertencentes à Meta, o gerenciamento de negócios permite que anúncios circulem no Instagram a partir de uma página no Facebook. Assim, golpistas não precisam estabelecer uma base sólida com seguidores no Instagram e também diminui a chance de serem descobertos dentro da plataforma.

Anúncios fraudulentos estão aparecendo diariamente no Instagram e, mesmo com denúncias, eles permanecem por muito tempo em circulação. Apesar de se tratar de um banco no Canadá, práticas similares podem existir no Brasil, em diferentes setores. Por isso é muito importante estar atento quanto aos anúncios em redes sociais, especialmente quando levam à links externos, é fundamental garantir que o domínio que você está visitando é legítimo e que representam as organizações verdadeiras.

Patches & Updates

Linux:

A Agência de Segurança Cibernética e de Infraestrutura dos EUA (CISA) incluiu a CVE-2023-0386 (pontuação CVSS: 7,8) que afeta o kernel Linux em seu catálogo de Vulnerabilidades Exploradas Conhecidas (KEV), afirmando que ela tem sido ativamente explorada em campo. O problema constitui uma falha de propriedade imprópria no kernel Linux que pode ser explorado para aumentar privilégios em sistemas suscetíveis. Ela foi corrigida no início de 2023. A Datadog disse que a vulnerabilidade é fácil de explorar e que funciona enganando o kernel para criar um binário SUID de propriedade do root em uma pasta como "/tmp" e executá-lo.

DuckDuckGo:

O navegador DuckDuckGo expandiu sua ferramenta bloqueadora de golpes contra novos esquemas fraudulentos online, como falsos e-commerces, corretoras de criptoativos e sites considerados “scareware”. A mudança vai ao encontro das diretrizes do navegador, que busca ser uma alternativa focada em privacidade do usuário e está ativo no mercado desde 2022. A funcionalidade de bloquear golpes vem habilitada por padrão no DuckDuckGo e não requer uma conta para funcionar. Usuários que assinam o Privacy Pro, entretanto, possuem acesso ao DuckDuckGo VPN e esta funcionalidade funciona em qualquer aplicativo em seus dispositivos, cobrindo outros navegadores.

Cisco:

A Cisco lançou atualizações de firmware para os dispositivos Meraki para corrigir uma falha de segurança que permite aos atacantes reiniciarem o servidor AnyConnect VPN presente nestes produtos, causando uma negação de serviços. Conhecida como CVE-2025-20271, esta vulnerabilidade pode ser explorada remotamente e afeta mais de 20 versões de dispositivos Meraki MX e Meraki Z, sendo corrigida nas versões 18.107.13, 18.211.6 e 19.1.8 do firmware. Atualizem já!

Veeam:

Foram lançados patches para conter uma falha crítica de segurança que afeta seu software de Backup e Replicação e que pode resultar na execução remota de código. A CVE-2025-23121(pontuação CVSS de 9,9) afeta todas as compilações anteriores da versão 12, incluindo a 12.3.1.1139. Ela foi corrigida na versão 12.3.2 (compilação 12.3.2.3617). De acordo com a Rapid7, mais de 20% dos seus casos de resposta a incidentes em 2024 envolveram o acesso ou a exploração da Veeam, uma vez que o agente da ameaça já tenha se estabelecido no ambiente alvo. Com as falhas de segurança no software de backup da Veeam se tornando um alvo principal para invasores nos últimos anos, é crucial que os clientes atualizem para a versão mais recente do software imediatamente.

Destaques pelo mundo

Irã:

O governo do Irã, ao que tudo indica, restringiu o acesso à internet dentro do país de forma temporária, em virtude de ataques cibernéticos provenientes de agentes ligados à Israel. Observadores na Cloudflare e Netblocks contaram que o tráfego no Irã diminuiu de forma vertiginosa nesta quarta-feira e, desde então, segue praticamente zerado. De acordo com a agência de notícias Khabaronline News, o Ministro das Comunicações iraniano alegou restrição temporária ao acesso da internet dentro das fronteiras iranianas para “conter o abuso do inimigo”. Estas preocupações aumentam após dois ataques cibernéticos latentes no Irã, o primeiro deles ao banco conhecido como Bank Sepah, que paralisou operações, e o segundo dele à corretora de criptoativos Nobitex, que teve registrado um roubo de 90 milhões de dólares. Vale ressaltar que, ainda esta semana, oficiais do Teerã pediram aos seus cidadãos para “deletarem o WhatsApp”, uma vez que o aplicativo estabeleceu vigilância contra os iranianos. A Meta negou estas acusações.

Viasat:

A gigante das telecomunicações, com sede nos Estados Unidos, foi uma das empresas do setor visadas pelo grupo de atores maliciosos Salt Typhoon, vinculado ao governo chinês, em uma série de ataques cibernéticos realizados às vésperas das eleições presidenciais americanas de novembro. O Salt Typhoon ganhou as manchetes em setembro passado, depois que o governo dos EUA descobriu que o grupo havia invadido mais de meia dúzia de infraestruturas comerciais de telecomunicações do país, incluindo grandes empresas como Verizon, AT&T, T-Mobile e Lumen Technologies.

GitHub:

Campanhas maliciosas alvejando operadores de Red Team, entusiastas em cibersegurança e cibercriminosos iniciantes foram descobertas em “ferramentas de hacking” open source trojanizadas no GitHub. Em uma das campanhas, atribuída ao ator malicioso Water Curse, 76 contas do GitHub eram ligadas a repositórios maliciosos que tinham o objetivo de roubar credenciais, dados dos navegadores e tokens de sessão, além de providenciar um acesso persistente à máquina vítima. Em um exemplo desta campanha, pesquisadores identificaram códigos ocultos e nocivos nos arquivos de configuração de projetos do Visual Studio. Esses arquivos estavam associados a ferramentas como um "email bomber" baseado em SMTP e ao trojan de acesso remoto Sakura RAT. Durante a operação, os cibercriminosos utilizaram uma combinação de linguagens e scripts, incluindo C#, JavaScript, PowerShell, VBS e binários executáveis (PE), aumentando o nível de sofisticação e evasão da campanha.

DNS4EU:

O novo serviço de DNS europeu, o DNS4EU, foi apresentado como uma iniciativa da Comissão Europeia para fornecer aos cidadãos um resolvedor de DNS europeu e privado. No entanto, segundo uma pesquisa do consultor de TI Jens Link, o site do serviço depende da Cloudflare, de servidores de e-mail do Google e de dados de roteamento, o que também sugere que o tráfego real, em alguns casos, passa por provedores fora da União Europeia. Dados do BGP (Border Gateway Protocol) revelam que, quando os usuários se comunicam com o servidor DNS, o tráfego passa por várias redes intermediárias, uma das quais está sediada no Reino Unido. O pesquisador também apontou preocupações sobre a falta de redundância e a potencial vulnerabilidade a ataques distribuídos de negação de serviço (DDoS). Além disso, o Golem.de, um site de tecnologia alemão, alertou que as solicitações DNS são enviadas ao DNS4EU em texto simples e podem ser interceptadas por qualquer pessoa no meio.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa