PacificNews#187: The one who grinds the gears

A queda do agente malicioso “IntelBroker”

Um dos maiores enigmas da história recente do mundo cibernético foi descobrir a real identidade do cibercriminoso conhecido como IntelBroker, ligado a grandes vazamentos de dados como em ataques à Europol, General Electric, AMD, Nokia e outros, tendo o modus operandi de colocar estes dados à venda no fórum paralelo BreachForums, sempre trazendo informações sensíveis de suas vítimas.

Mas, ao que tudo indica, este mistério chegou ao fim. A procuradoria de Justiça de Nova York acusou um homem conhecido como Kai West, um britânico de 25 anos, de usar o pseudônimo "IntelBroker" em uma campanha de anos para roubar e vender dados de agências e redes governamentais, empresas e infraestruturas críticas, causando danos na ordem dos 25 milhões de dólares.

As acusações incluem conspiração para invadir sistemas de computadores, fraude eletrônica, conspiração para cometer fraude eletrônica e acesso indevido a sistema protegido para obtenção de informações. Três dessas acusações têm pena máxima de 25 anos de prisão.

Segundo à acusação, a identidade de West foi descoberta pelo FBI, através de um outro pseudônimo: “Kyle Northern”.

Em janeiro de 2023, um agente disfarçado teria comprado uma chave de API roubada do IntelBroker, cujo endereço de Bitcoin usado na transação foi rastreado até uma carteira anterior criada na plataforma bancária online Ramp, vinculada a uma conta registrada com uma carteira de motorista do Reino Unido em nome de Kai West.

A mesma conta de e-mail usada na conta da Ramp também estava vinculada a uma conta na Coinbase registrada com o pseudônimo "Kyle Northern", uma identidade já associada a West. Essa conta de e-mail continha faturas, mensagens da universidade e uma foto da carteira de motorista de West, o que permitiu ao FBI conectar Kai West ao codinome IntelBroker.

Esta ação reflete o quando as autoridades policiais, sobretudo o FBI, estão empenhadas em perseguir cibercriminosos ao redor do mundo. De maneira concomitante, quatro outros indivíduos foram presos na França, acusados de serem operadores do BreachForums.

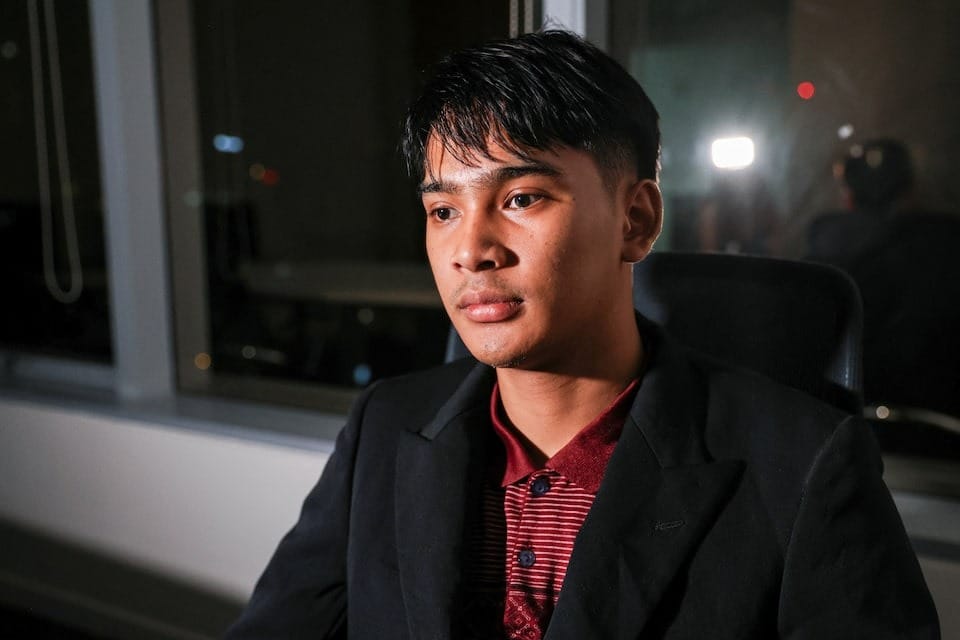

Adolescente foge para escapar das fazendas de golpes do Camboja

Um adolescente tailandês de 18 anos, identificado apenas como Louis, sobreviveu a um pesadelo de torturas e trabalho forçado em um scam compound (complexo de fraudes) no Camboja antes de escapar em um ato desesperado: saltar do oitavo andar do prédio onde era mantido em cativeiro.

Aos 17 anos, Louis foi abordado por uma mulher no Facebook após postar que buscava emprego. Ela ofereceu um trabalho bem remunerado, com refeições e moradia. Seduzido pela proposta, ele viajou pela primeira vez de sua província rural até Bangcoc, mas, em vez do emprego prometido, foi levado à fronteira com o Camboja e entregue a um dos pelo menos 53 centros de fraude mapeados pela Anistia Internacional no país.

No complexo controlado por criminosos chineses, Louis foi obrigado a usar software de deepfake para criar vídeos falsos e enganar mulheres tailandesas, coagindo-as a enviar dinheiro. "Me senti pressionado", confessou. Após uma semana, foi vendido para outro centro, desta vez próximo à fronteira com o Vietnã, que descreveu como "uma prisão", com vigilância armada e celas superlotadas.

Sem perspectivas de liberdade, Louis decidiu arriscar a vida: pulou da janela do oitavo andar. Gravemente ferido, foi resgatado por moradores locais e, após meses de recuperação, conseguiu retornar à Tailândia.

Em entrevista à Reuters em Bangcoc, Louis relatou sua experiência um dia antes de a Anistia Internacional publicar um relatório acusando o governo cambojano de "ignorar deliberadamente" as violações de direitos humanos nesses complexos. As autoridades do Camboja rejeitaram as alegações, classificando o documento como "exagerado".

Esses centros criminosos têm se multiplicado no Sudeste Asiático – especialmente no Camboja, Mianmar e Laos –, onde redes transnacionais recrutam vítimas com falsas promessas de emprego. Após a captura, passaportes são confiscados e os reféns são submetidos a trabalho forçado, sob ameaças e violência.

A Reuters não conseguiu verificar o relato de Louis de forma independente, mas os detalhes correspondem a outros relatos de sobreviventes do tráfico publicados por vários grupos, incluindo agências das Nações Unidas. Enquanto sobreviventes como Louis tentam reconstruir suas vidas, organizações de direitos humanos pressionam por ações mais firmes contra o crime organizado na região.

Patches & Updates

Citrix:

A Citrix revelou, nesta quarta-feira, uma vulnerabilidade zero-day com exploração ativa, afetando diferentes versões de seus produtos Citrix NetScaler: CVE-2025-6543, com CVSS 9.2 de 10. Esta falha trata-se de um memory overflow que pode ser explorado para obter controle indevido do dispositivo e também ocasionar negação de serviço. Para pesquisadores de cibersegurança, no entanto, esta vulnerabilidade pode ser mais crítica e levar, até mesmo, a execução remota de código (RCE). Vale ressaltar que o anúncio deste zero-day veio pouco menos de 10 dias depois do fabricante anunciar a correção de duas falhas em seus mesmos produtos: CVE-2025-5777 e CVE-2025-5349.

GitHub:

Uma vulnerabilidade conhecida como CVE-2025-3509, de CVSS 7.1, permite que atacantes explorem a funcionalidade de “pre-hook”, no GitHub Enterprise Server, para se conectar em portas que estão alocada dinamicamente. De acordo com o próprio GitHub, esta falha somente pode ser explorada sob certas condições operacionais, indicando uma janela reduzida de ataques. De qualquer forma, a plataforma lançou correções para o bug de segurança e está incluindo nas versões 3.17.1, 3.16.4, 3.15.8, 3.14.13 e 3.13.16. Não há confirmação de exploração desta vulnerabilidade na vida real, sendo ela descoberta através do programa de bug bounty do GitHub.

Cisco:

Foram lançadas atualizações para corrigir duas falhas de segurança (CVE-2025-20281 e CVE-2025-20282) de gravidade máxima no Identity Services Engine (ISE) e no ISE Passive Identity Connector (ISE-PIC). A CVE-2025-20281 é resultado da validação insuficiente das informações fornecidas pelo usuário, que um invasor poderia explorar enviando uma solicitação de API personalizada para obter privilégios elevados e executar comandos. Em contraste, a CVE-2025-20282 decorre da falta de verificações de validação de arquivos que, de outra forma, impediriam que os arquivos enviados fossem colocados em diretórios privilegiados. As falhas foram corrigidas nas versões abaixo: Cisco ISE ou ISE-PIC 3.3 Patch 6 (ise-apply-CSCwo99449_3.3.0.430_patch4-SPA.tar.gz), 3.4 Patch 2 (ise-apply-CSCwo99449_3.4.0.608_patch1-SPA.tar.gz) e Cisco ISE ou ISE-PIC 3.4 Patch 2 (ise-apply-CSCwo99449_3.4.0.608_patch1-SPA.tar.gz).

Destaques pelo mundo

Brother:

Centenas de impressoras da marca Brother estão vulneráveis à uma falha crítica que não pode ser corrigida através de atualização de firmware. O anúncio veio da empresa Rapid7, que revelou oito vulnerabilidades afetando 689 modelos diferentes de scanners, impressoras e etiquetadoras da empresa japonesa Brother. Apesar de 7 destas vulnerabilidades poderem ser corrigidas com atualizações, a CVE-2024-51978, a mais crítica delas, não pode. Com um CVSS de 9.8, esta falha de segurança permite que atacantes não autenticados gerem uma senha padrão para usuários administradores. Para mitigar esta vulnerabilidade, a Brother recomenda a troca da senha padrão do administrador, que deve impedir que atacantes explorem essa falha.

Siemens:

A Siemens está trabalhando em conjunto com a Microsoft para resolver uma lacuna crítica de segurança envolvendo o Microsoft Defender Antivirus (MDAV) em seus sistemas de automação industrial Simatic PCS 7 e PCS Neo. O problema está relacionado à falta de um modo de "somente alerta", que impede a configuração ideal do antivírus em ambientes industriais sensíveis. “O resultado pode ser que os dispositivos afetados não funcionem mais, o que pode levar à perda do monitoramento e do controle da planta”, explicou a Siemens. Até que a empresa encontre uma solução com a Microsoft, os gerentes de planta que dependem do Simatic PCS são aconselhados a realizar uma avaliação de risco para determinar se desejam ser alertados sobre infecções por malware ou correr o risco de interrupções caso o antivírus exclua arquivos potencialmente importantes.

APT35:

Um grupo de atores maliciosos patrocinado pelo Estado iraniano foi vinculado a uma campanha de spear-phishing direcionada a jornalistas, especialistas renomados em segurança cibernética e professores de ciência da computação em Israel. Os alvos foram abordados por invasores que se passavam por assistentes fictícios de executivos ou pesquisadores de tecnologia por meio de e-mails e mensagens de WhatsApp", afirmou a Check Point em um relatório publicado na quarta-feira. "Os atacantes direcionaram as vítimas que interagiram com eles para páginas de login falsas do Gmail ou convites falsos do Google Meet." As atividades foram atribuídas a um cluster de ameaças rastreado como Educated Manticore, que se sobrepõe ao APT35 (e seu subcluster APT42), CALANQUE, Charming Kitten, CharmingCypress, Cobalt Illusion, ITG18, Magic Hound, Mint Sandstorm (antigo Phosphorus), Newscaster, TA453 e Yellow Garuda.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa