PacificNews#189: Crime of the Century

Ataque cibernético afeta contas de reserva do Banco Central

Um ataque cibernético massivo afetou o setor financeiro brasileiro essa semana. Na terça-feira, rumores circularam entre grandes players do mercado financeiro. Na quarta-feira, o Banco Central confirmou que um provedor de serviços chamado C&M Software reportou um ataque cibernético contra os seus sistemas.

A empresa C&M Softwares atua como uma ponte entre instituições financeiras e o Banco Central, conectando as infraestruturas e possibilitando operações bancárias de forma digital, como o PIX, por exemplo. Empresas que prestam este serviço são conhecidas como “Provedores de Serviços de Tecnologia da Informação”, ou PSTI. Atualmente, a C&M Software e outras sete empresas estão homologadas para atuar como PSTI.

Em um comunicado, a C&M Software esclareceu que os sistemas críticos continuam intactos e operando de forma funcional, com medidas protocolares de segurança sendo aplicadas. De acordo com o Diretor comercial da empresa, Kamal Zogheib, a C&M Software foi “vítima de um ataque cibernético que envolveu o uso fraudulento de credenciais de clientes, em uma tentativa de acessar seus sistemas e serviços”.

Este incidente afetou, ao menos, seis instituições financeiras. A fintech BMP, uma das grandes afetadas pelo incidente, revelou que o ataque aconteceu nesta segunda-feira e que as contas afetadas servem o propósito de execução de operações interbancárias, não tendo impacto direto em contas de clientes ou balanços internos.

Até o momento não se sabe a quantia exata subtraída das contas de reserva do Banco Central, mas, de acordo com uma fonte anônima à Reuters, os valores não chegam à casa dos bilhões de reais.

Malware NimDoor: Falsa atualização do Zoom infecta macOS

Um grupo de cibercriminosos, ligados ao Estado norte-coreano, lançou uma campanha contra organizações de web3 e criptomoedas. A ameaça reside em uma nova família de malware para macOS, batizada de NimDoor, considerada uma das mais complexas já associadas a agentes norte-coreanos.

A estratégia de ataque se inicia quando os criminosos induzem seus alvos a executar uma falsa atualização do Zoom SDK, que é enviada através de Calendly e e-mail. Pesquisadores da empresa de segurança cibernética SentinelOne revelaram que os invasores utilizam binários compilados em C++ e Nim (coletivamente denominados NimDoor) no macOS, uma combinação considerada “incomum”. Um desses binários compilados em Nim, o ‘installer’, é o ponto de partida, configurando os diretórios e caminhos essenciais. Ele também instala outros dois binários críticos no sistema da vítima: 'GoogIe LLC' e 'CoreKitAgent'.

O binário GoogIe LLC assume o controle para coletar dados do ambiente e gerar um arquivo de configuração codificado em hexadecimal, gravando-o em um caminho temporário. Para garantir a persistência, ele configura um macOS LaunchAgent (com.google.update.plist), que reinicia o GoogIe LLC a cada login e armazena chaves de autenticação para etapas futuras do ataque.

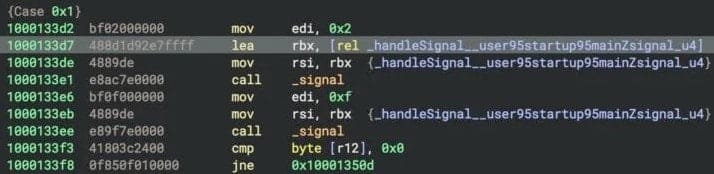

O componente mais avançado do ataque é o CoreKitAgent, o principal payload do framework NimDoor. Ele opera como um binário orientado a eventos, utilizando o mecanismo kqueue do macOS para gerenciar sua execução de forma assíncrona.

Uma das características mais notáveis do CoreKitAgent são seus mecanismos de persistência baseados em sinais. Ele instala manipuladores personalizados para SIGINT e SIGTERM, sinais que normalmente são usados para encerrar processos. No entanto, ao detectar um desses sinais, o CoreKitAgent aciona uma rotina de reinstalação que reimplantará o GoogIe LLC, restaurando assim a cadeia de persistência e dificultando sua remoção.

Adicionalmente, o CoreKitAgent decodifica e executa um AppleScript codificado em hexadecimal, que envia um beacon para a infraestrutura do invasor a cada 30 segundos, extrai dados do sistema e executa comandos remotos via osascript, estabelecendo um backdoor discreto.

Paralelamente à execução do NimDoor, o script 'zoom_sdk_support.scpt' inicia uma segunda cadeia de injeção que envolve o 'trojan1_arm64'. Este, por sua vez, estabelece comunicações C2 (Comando e Controle) baseadas em WSS e baixa dois scripts adicionais (upl e tlgrm), que facilitam o roubo de dados das vítimas.

Patches & Updates

Cisco:

Atualizações de segurança foram publicadas para corrigir uma falha de gravidade máxima, CVE-2025-20309, no Unified Communications Manager (Unified CM) e no Unified Communications Manager Session Management Edition (Unified CM SME). O bug permite que um invasor efetue login em um dispositivo suscetível como usuário root e se se deve à presença de credenciais estáticas de usuário para tal conta, reservadas para uso durante o desenvolvimento. A falha afeta as versões 15.0.1.13010-1 a 15.0.1.13017-1 do Unified CM e do Unified CM SME, independentemente da configuração do dispositivo.

Ivanti:

A agência francesa de segurança cibernética revelou que diversas entidades dos setores governamental, de telecomunicações, mídia, financeiro e de transporte do país foram impactadas por uma campanha maliciosa realizada por cibercriminosos chineses, que utilizou como arma diversas vulnerabilidades de dia zero em dispositivos Ivanti Cloud Services Appliance (CSA). Os invasores foram observados explorando três falhas de segurança em dispositivos Ivanti CSA, CVE-2024-8963, CVE-2024-9380 e CVE-2024-8190, como ataques de dia zero para obter credenciais e estabelecer persistência.

WordPress:

Um builder de formulário muito popular para o WordPress, com mais de 600.000 instalações ativas, está vulnerável à CVE-2025-463, uma falha de deleção arbitrária de arquivos. O Forminator, como é conhecido o plugin vulnerável, tem um problema de validação no ato de deletar arquivos e, por isso, pode ficar exposto à exclusão arbitrária de arquivos por terceiros, além de permitir um potencial take over do site afetado pelo plugin. Este bug foi corrigido na versão 1.44.3 do Forminator, lançada em 30 de junho, mas ainda existem mais de 400.000 websites vulneráveis à essa falha. Atualize já!

Destaques pelo mundo

Qantas Airlines:

A maior companhia aérea da Austrália sofreu uma violação em uma plataforma de terceiros usada por um de seus contact centers de atendimento ao cliente. O ataque foi contido logo em seguida, mas não antes que cibercriminosos obtivessem acesso a sistemas com informações de identificação pessoal (PII) dos clientes. A empresa criou uma linha de suporte ao cliente dedicada e uma página na web para obter informações sobre o ataque e implementou medidas adicionais de monitoramento e controle de acesso em seus sistemas de TI.

Firefox:

Pesquisadores de cibersegurança descobriram 40 extensões maliciosas para o Firefox que têm o objetivo de roubar carteiras de criptomoedas. Estamos falando de uma campanha em larga escala que iniciou-se, pelo menos, desde abril de 2025 e personificam extensões de outras carteiras legítimas, como Coinbase, MetaMask, Phantom, Leap e outras. Para dar legitimidade a esse golpe, os atacantes cibernéticos inflaram a popularidade de seus aplicativos, dando reviews falsos de 5 estrelas, sendo que, em alguns casos, havia mais reviews do que downloads propriamente ditos das extensões. Até o momento, muitas destas extensões foram removidas da loja online do Mozilla Firefox, mas vale a pena ficar alerta: somente baixe extensões confiáveis, fique atento aos nomes e, especialmente, ao número de downloads.

Hunters:

A operação conhecida como Hunters International, um grupo de Ransomware-as-a-Service (RaaS) que está ativo desde 2023, fechou suas operações nesta quinta-feira (03/07) e ofereceu chaves de descriptografia de forma gratuita para ajudar as vítimas a recuperarem seus dados sem pagar um resgate. Além disso, os atores de ameaças também removeram qualquer registro de informações em seu “portal de extorsões”, deixando um aviso de que qualquer empresa afetada por um ransomware do Hunters International pode solicitar a ferramenta de descriptografia, além de solicitar apoio para recuperar seus dados. Não houve uma explicação formal para o fim abrupto do grupo, mas tudo indica que o aumento da força policial e vigilância acerca de grupos de ransomware parece ter sido o principal motivador.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa