PacificNews#191: Hunger for Power

NightEagle: A face do cibercrime norte-americano

É comum lermos histórias sobre grupos de Ameaça Persistente Avançada (APT) asiáticos atacando infraestruturas críticas de países do ocidente, como Estados Unidos e Canadá, por exemplo. Mas pesquisadores identificaram que uma entidade norte-americana está atacando uma organização Chinesa, explorando um zero-day no Microsoft Exchange. Vamos entender.

Este caso veio à tona na Conferência e Exposição Nacional de Defesa e Segurança Cibernética (CYDES), na Malásia, onde pesquisadores da Qianxin Technology detalharam um ataque de espionagem cibernética de longa duração, por um ator malicioso não identificado e denominado “NightEagle”, ou APT-Q-95, que teria um histórico de invadir contas da Microsoft de organizações estratégicas chinesas, como desenvolvedores de chips, inteligência artificial, tecnologia quântica e outros. E o que parece mais surpreendente é que este agente aparenta ter explorado uma falha de segurança não documentada no Microsoft Exchange, capaz de extrair todos os emails de alvos específicos de uma determinada organização.

Esta campanha foi identificada através de uma consulta DNS anormal feita ao domínio “synologyupdates[.]com”, onde Synology é uma empresa taiwanesa de Armazenamento Conectado à Rede (NAS), mas que não conta com este domínio em seus registros. A partir disso, foi descoberto um tunelamento na rede utilizando uma versão modificada do software Chisel, que estava sendo executado como tarefa agendada no sistema alvo, criando uma verdadeira estrutura de comando e controle (C2).

Esse túnel era utilizado para interagir e roubar a chave de máquina armazenada no servidor do Microsoft Exchange, possibilitando a leitura remota de dados de email de qualquer pessoa nesta organização.

Não se sabe ao certo como esse ataque funcionou, nem qual vulnerabilidade explorada. A Microsoft não comentou detalhes sobre o caso, mas a especulação é de que trata-se de um zero-day.

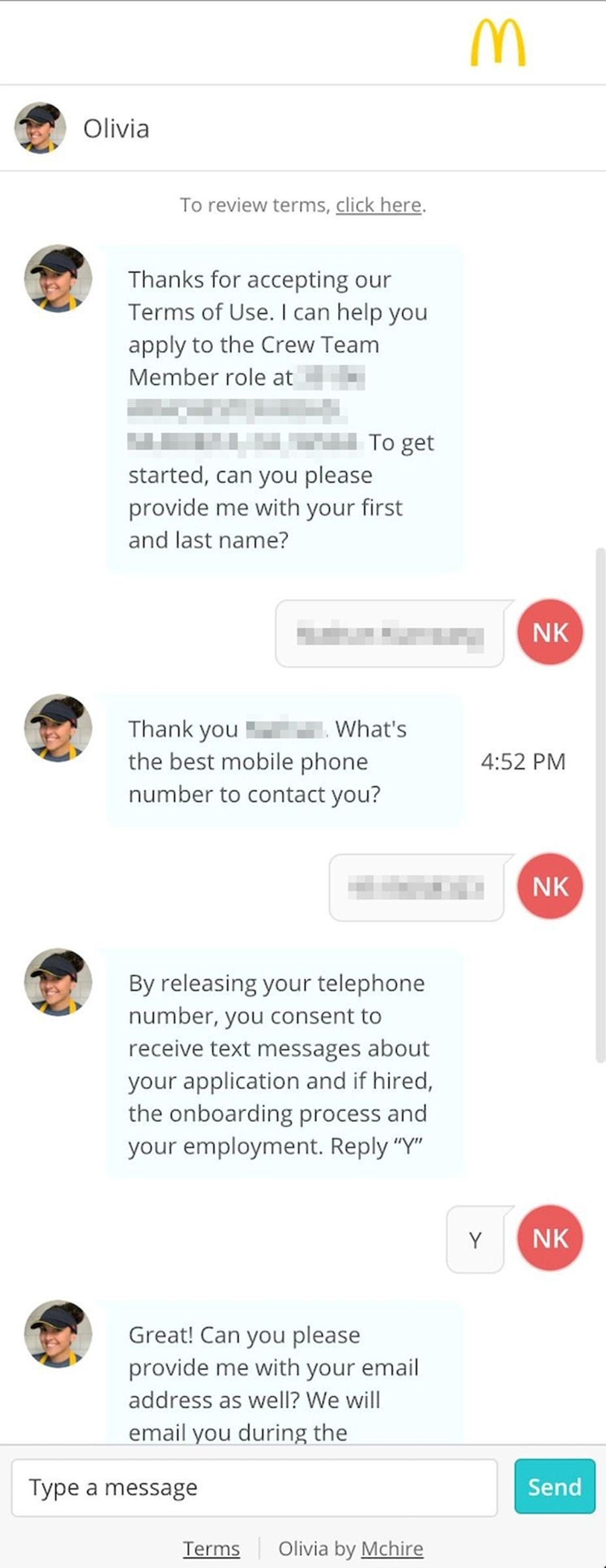

Bot de contratação do McDonald's expôs dados de milhões de candidatos

Quer um emprego no McDonald's? Basta falar com Olivia, um chatbot de IA que coleta informações dos candidatos, solicita o currículo e os direciona para um teste de personalidade. Mas há um problema sério: a plataforma que gerencia Olivia, desenvolvida pela empresa de software Paradox.ai, estava repleta de falhas básicas de segurança.

Na última quarta-feira, os pesquisadores de segurança Ian Carroll e Sam Curry revelaram ter encontrado métodos extremamente simples para acessar o backend da plataforma usada pelo McHire.com, o site do McDonald’s utilizado por diversos franqueados para processar candidaturas de emprego. Entre as descobertas, estava o uso de uma senha absurdamente fraca (uma conta de administrador com a senha “123456”), que permitiu acesso direto a uma conta da Paradox.ai. A partir dela, foi possível consultar bancos de dados contendo as conversas de todos os usuários com Olivia.

Segundo os pesquisadores, os dados expostos podem chegar a 64 milhões de registros, incluindo nomes, endereços de e-mail e números de telefone de candidatos. “Se alguém tivesse explorado isso, o risco de phishing teria sido enorme”, alertou Curry. “Não se trata apenas de informações pessoais e currículos. São dados de pessoas ansiosas por uma resposta de emprego. É o cenário ideal para golpes de engenharia social.”

Os criminosos poderiam, por exemplo, se passar por recrutadores e solicitar informações financeiras sob o pretexto de configurar um depósito direto de salário. “Se alguém quisesse aplicar um golpe relacionado à folha de pagamento, essa seria uma abordagem muito eficaz”, completou Curry.

Em resposta, a Paradox.ai declarou estar implementando um programa de recompensas por bugs (bug bounty) para ajudar a identificar vulnerabilidades futuras. “Não levamos este assunto de ânimo leve, embora ele tenha sido resolvido de forma rápida e eficaz”, afirmou Stephanie King, diretora jurídica da empresa, à revista WIRED. “Assumimos total responsabilidade.”

O McDonald’s, por sua vez, também se posicionou. “Estamos decepcionados com essa vulnerabilidade inaceitável de um fornecedor terceirizado. Assim que tomamos conhecimento do problema, exigimos que a Paradox.ai o corrigisse imediatamente, o que foi feito no mesmo dia”, declarou a empresa em nota à WIRED.

Patches & Updates

Ivanti, Fortinet e Splunk:

Foram publicados patches para dezenas de vulnerabilidades nos portfólios de produtos, incluindo falhas críticas e de alta gravidade. As atualizações para o Ivanti Connect Secure (ICS) e Policy Secure (IPS), Endpoint Manager Mobile (EPMM) e Endpoint Manager (EPM) corrigem um total de 11 falhas que exigem autenticação para serem exploradas. A Fortinet divulgou oito alertas detalhando uma vulnerabilidade crítica, uma de alta gravidade, cinco de gravidade média e uma de baixa, afetando os produtos FortiAnalyzer, FortiIsolator, FortiManager, FortiOS, FortiProxy, FortiSandbox, FortiSASE, FortiVoice e FortiWeb. O mais importante dos 12 alertas publicados pela Splunk corrige falhas críticas e de alta gravidade em dependências de terceiros utilizadas pelo Splunk SOAR, Enterprise e DB Connect.

ServiceNow:

A vulnerabilidade CVE-2025-3648 (pontuação CVSS: 8,2) foi identificada como um caso de inferência de dados na plataforma Now, explorando regras de listas de controle de acesso condicional (ACLs). Batizada de Count(er) Strike, a falha pode, sob determinadas configurações de ACL, permitir que usuários autenticados e não autenticados utilizem consultas de intervalo para inferir dados de instância que não deveriam estar acessíveis a eles. Em resposta à descoberta, a ServiceNow introduziu novos mecanismos de segurança, como ACLs de Consulta, Filtros de Dados de Segurança e ACLs de Negação, a menos que explicitamente permitidos, para mitigar o risco representado por ataques de consulta cega por inferência de dados. Embora não haja evidências de exploração ativa da vulnerabilidade, a ServiceNow recomenda fortemente que todos os clientes apliquem as proteções adequadas em tabelas sensíveis.

Adobe:

Mais de 58 vulnerabilidades em 13 produtos diferentes foram corrigidas pela empresa Adobe esta semana. Destas vulnerabilidades, 03 representavam um risco crítico à segurança, sendo elas: CVE-2025-49533, de CVSS 9.8/10, uma desserialização insegura afetando o AEM Forms e que pode levar à execução remota de código; CVE-2025-49535, com CVSS 9.3/18, um bug de referência à entidade externa de XML (XXE) afetando o ColdFusion e CVE-2025-27203, cujo CVSS também é 9.3/10 e trata-se de uma desserialização insegura no Adobe Connect. A Adobe também alertou sobre vulnerabilidades de execução remota de código (RCE) no Dimension, FrameMaker, Illustrator, InDesign, InCopy e Substance 3D Viewer, todas estas falhas com CVSS 7.8/10. Atualizem já para as versões mais recentes!

Destaques pelo mundo

IA:

O pesquisador de segurança ofensiva Kyle Avery, da empresa neerlandesa Outflank, está preparando uma ferramenta de inteligência artificial capaz de criar malwares e evadir mecanismos de defesa, como o EDR da Microsoft. Com o avanço da tecnologia, o desenvolvimento de modelos de linguagem está seguindo por um caminho onde é possível treinar estes modelos para se especializarem em um determinado campo de conhecimento, ou até mesmo em uma atividade em particular, como evasão de defesas. A esta técnica se dá o nome “Reinforced Learning”, ou RL. A ideia é que esse modelo de linguagem seja oficialmente apresentado ao mundo na conferência Black Hat, em agosto deste ano.

Qantas:

A empresa australiana de linhas aéreas, Qantas, confirmou a extensão do acidente cibernético sofrido no dia 30 de junho, impactando as operações da companhia. Ao todo, 5.7 milhões de clientes únicos foram afetados, com dados variando de cliente para cliente. Destes clientes, cerca de 4 milhões deles incluem informações como nomes, endereços, email e detalhes de voos da Qantas; 1.2 milhões de usuários somente tiveram nomes e endereços de email vazados. A empresa está notificando seus clientes de forma individual por email, avisando qual tipo de dado foi vazado. No dia 07 de julho, um cibercriminoso fez contato com a Qantas com o objetivo de extorsão; nenhuma quantia foi paga e, até o momento, não houve divulgação pública dos dados obtidos.

Ransonware:

Autoridades francesas prenderam o jogador profissional de basquete russo Daniil Kasatkin, que atua pelo MBA Moscou, acusado de integrar uma quadrilha de ransomware. O advogado de Kasatkin, Frédéric Belot, afirmou que seu cliente é inocente. “Ele comprou um computador usado. Não fez absolutamente nada de errado. Está em choque. É péssimo com computadores, não consegue nem instalar um aplicativo. Ele não mexeu em nada nesse computador. Ou o dispositivo foi comprometido, ou foi vendido a ele por um agente malicioso que queria se passar por outra pessoa.”

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa