PacificNews#192: The Artisan

Rowhammer/GPUhammer: nova técnica de ataque contra GPUs da Nvidia

Pesquisadores de segurança da informação demonstraram uma técnica de ataque inovadora contra placas de vídeo (GPUs) da Nvidia, mais especificamente o modelo RTX A6000, uma GPU de altíssima performance e muito utilizada, especialmente, em diversos serviços de computação em nuvem. Esta técnica de ataque, conhecida como Rowhammer, permite que atacantes modifiquem ou corrompam dados armazenados em memória por acessar rapidamente (e repetidamente) linhas físicas de células de memória. Esse procedimento lembra um “martelar”, por isso o nome – Rowhammer. Este martelar ininterrupto em linhas específicas da memória faz com que bits possam ser convertidos em outros valores binários e causar danos à GPU.

Há alguns anos, as GPUs deixaram de ser ferramentas somente utilizadas para renderização de gráficos e quebras de passwords, sendo engrenagens fundamentais para computação de alta-performance, aprendizado de máquina, redes neurais e aplicações em inteligência artificial. E, mais especificamente, a NVidia é a empresa que mais lucrou com o boom de IA, chegando à uma valuation de 4 trilhões de dólares. Em virtude deste destaque, pesquisadores buscam vulnerabilidades em seus produtos.

A prova de conceito do Rowhammer, demonstrada em uma RTX A6000, funciona em qualquer outra GPU da Nvidia. Com uma simples mudança binária de um bit, através de “marteladas” sequenciais, você consegue reduzir a eficiência de uma GPU de 80% a 0.1%, tornando-a virtualmente inútil. Agora, imagine que diversos serviços usam essas GPUs para operar, como aplicações de saúde, aprendizado de máquina e carros autônomos. Um carro autônomo que perde eficiência nesse nível pode apresentar resultados desastrosos, como por exemplo deixar de interpretar placas de “PARE” ou não reconhecer pedestres.

A gravidade desta prova de conceito deixou os executivos da Nvidia inquietos e, em resposta, a empresa está recomendando que seus usuários implementem um mecanismo de defesa que, apesar de reduzir a performance de suas GPUs em cerca de 10%, deve mitigar essa vulnerabilidade. A queda de desempenho é causada pela redução de 12% na largura de banda entre a GPU e o módulo de memória, segundo estimativas dos pesquisadores da Nvidia. Além disso, há uma perda de 6,25% na capacidade total da memória, independentemente da carga de trabalho. O impacto será maior em aplicações que usam muita memória.O Rowhammer representa uma ameaça à memória de computadores comuns em casas e escritórios, mas a maior parte das pesquisas tem se concentrado no risco em ambientes de nuvem. Isso porque, nesses ambientes, é comum que a mesma CPU ou GPU física seja compartilhada por vários usuários. Um atacante pode executar o ataque em uma instância de nuvem e, com isso, tentar interferir nos dados processados para outro cliente. Vale lembrar que ataques como o Rowhammer não são fáceis de se executar. Um dos motivos é que as GPUs acessam dados a partir de memória GDDR (graphics double data rate), que fica fisicamente alojada na placa da GPU e não em módulos DDR separados, como acontece com as CPUs. Para piorar, os endereços físicos usados pelas GPUs não são expostos nem mesmo para usuários com privilégios, o que dificulta ainda mais a engenharia reversa necessária para realizar o ataque.

Malware HazyBeacon usa AWS Lambda para roubar dados de governos asiáticos

Uma nova campanha maliciosa tem como objetivo coletar informações confidenciais, incluindo dados sobre tarifas recentes e disputas comerciais, por meio de um backdoor anteriormente não documentado no Windows, denominado HazyBeacon. O alvo principal são organizações governamentais no Sudeste Asiático.

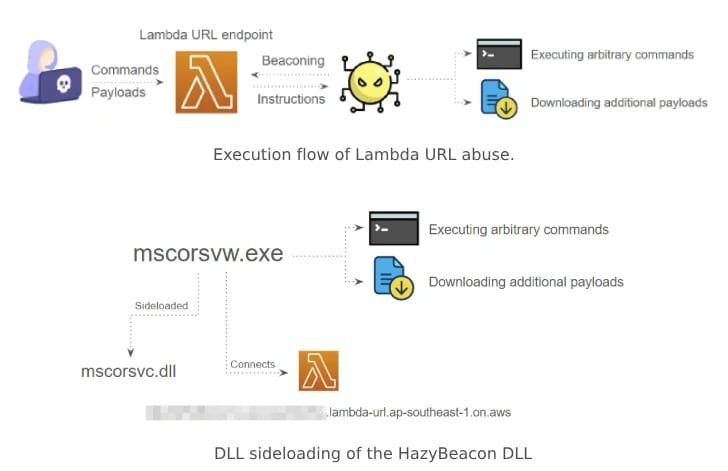

A atividade está sendo monitorada pela Unidade 42 da Palo Alto Networks sob o identificador CL-STA-1020, onde "CL" representa "cluster" e "STA" indica "motivação apoiada pelo Estado". O principal diferencial do HazyBeacon é o uso de URLs Lambda da Amazon Web Services (AWS) para fins de comando e controle (C2), ilustrando o contínuo abuso de serviços legítimos por agentes de ameaças com o intuito de evitar detecção. O grupo também faz uso de outros serviços populares, como Google Drive e Dropbox, como canais de exfiltração, disfarçando o tráfego malicioso como tráfego legítimo da rede.

Há indícios do uso de técnicas de carregamento lateral de DLLs (DLL sideloading) para implantar o malware, mais especificamente, a injeção de uma versão maliciosa da DLL mscorsvc.dll, junto ao executável legítimo do Windows mscorsvw.exe. Essa DLL se comunica com uma URL controlada pelo invasor, permitindo a execução de comandos arbitrários e o download de payloads adicionais. A persistência é garantida por um serviço que assegura a inicialização da DLL mesmo após a reinicialização do sistema.

Entre os payloads identificados, destaca-se um módulo coletor de arquivos, responsável por buscar documentos que correspondam a um conjunto específico de extensões (como .doc, .docx, .xls, .xlsx e .pdf) e dentro de um intervalo de tempo predefinido. Acredita-se que esse módulo esteja sendo utilizado para localizar arquivos relacionados às recentes medidas tarifárias impostas pelos Estados Unidos, indicando uma ênfase estratégica nas disputas comerciais.

Patches & Updates

Fortiweb:

A empresa Fortinet lançou atualizações de segurança para uma falha crítica em seu produto Fortiweb, que permite a um atacante não-autenticado executar comandos arbitrários de banco de dados em instâncias vulneráveis. Conhecida como CVE-2025-25257, a falha possui um CVSS de 9.6 de 10. Diferentes versões do Fortiweb estão vulneráveis a esta CVE, mas existem patches de atualização para todas elas. As versões do FortiWeb 7.6.0 até 7.6.3 devem ser atualizadas para a versão 7.6.4 ou superior; as versões 7.4.0 até 7.4.7 devem ser atualizadas para a 7.4.8 ou superior; as versões 7.2.0 até 7.2.10 devem ser atualizadas para a 7.2.11 ou superior; e as versões 7.0.0 até 7.0.10 devem ser atualizadas para a 7.0.11 ou superior.

Citrix:

A agência de segurança cibernética dos EUA, CISA, emitiu um alerta sobre uma vulnerabilidade recentemente divulgada no Citrix NetScaler, identificada como CVE-2025-5777, com pontuação CVSS de 9,3. A falha vem sendo comparada à notória vulnerabilidade CitrixBleed, descoberta em 2023. O problema afeta todas as implementações do NetScaler ADC e do NetScaler Gateway configuradas como gateway ou servidor virtual AAA, e pode ser explorado por meio de tentativas de login malformadas. Nessas condições, o dispositivo pode responder com fragmentos de sua memória interna. Entre as informações potencialmente expostas estão tokens de sessão, que podem ser utilizados por atacantes para sequestrar sessões ativas e contornar a autenticação multifator (MFA). As correções para a falha, apelidada informalmente de CitrixBleed 2, foram incluídas nas seguintes versões: NetScaler ADC: 14.1-43.56, 13.1-58.32, 13.1-FIPS, 13.1-NDcPP 13.1-37.235 e 12.1-FIPS 12.1-55.328 e NetScaler Gateway: 14.1-43.56 e 13.1-58.32.

Gemini:

Uma falha no Google Gemini para o Workspace pode ser explorada para gerar resumos de emails recebidos que aparentam ser legítimos, mas incluem instruções maliciosas ou avisos que redirecionam usuários para sites de phishing sem usar itens em anexo ou até mesmo links diretos. A vulnerabilidade trata-se de uma injeção de prompt, onde um atacante pode esconder no corpo do email instruções danosas em texto branco e fonte zero, onde elas não serão renderizadas pelo Gmail e, como não há anexo ou links diretos, é bem provável que esta mensagem chegue à caixa de entrada do alvo. Caso o usuário abra o email e faça um resumo pelo Gemini, a instrução oculta será executada e poderá levar o usuário a um phishing. Como, por exemplo, um resumo contando que a conta da vítima foi comprometida e que ele deve trocá-la seguindo os passos de um link fornecido no resumo do Gemini. Até o momento não há evidências de exploração no mundo real desta vulnerabilidade.

Destaques pelo mundo

Interlock:

Em algumas edições anteriores falamos sobre a técnica conhecida como “FileFix”, que abusa do Windows Explorer para a entrega de malware. Agora, um agente malicioso adotou esta técnica em explorações reais para instaurar um novo trojan de acesso remoto (RAT). O ator malicioso responsável é conhecido como Interlock, que se popularizou por operações de ransomware. Desde o começo de julho, profissionais de inteligência de ameaças identificaram que o Interlock mudou suas técnicas: saindo de um injetor web, conhecido como KongTuke para o FileFix, entregando o Interlock RAT para suas vítimas. Nestes ataques, os usuários são enganados em colar um caminho falso em sua barra de endereços do Windows Explorer e apertar enter, mas, o que acontece na verdade, é o download de um RAT em PHP do site “trycloudflare[.]com” e, na sequência, a execução deste RAT no sistema.

EUA:

O governo Trump, por meio do Departamento de Defesa, planeja gastar US$1 bilhão nos próximos quatro anos no que chama de "operações cibernéticas ofensivas". Elas podem descrever uma ampla gama de ataques direcionados contra adversários americanos, que incluem o uso de exploits de dia zero — falhas desconhecidas em softwares que permitem que seus operadores invadam o dispositivo de um alvo — ou a implantação de spyware, que pode ser usado para roubar dados de uma pessoa. A decisão ocorre em um momento em que a lei recém-aprovada também cortou US$1 bilhão do orçamento de defesa cibernética dos EUA, em um momento em que os EUA enfrentam ameaças cibernéticas constantes da China.

Episource:

A empresa de cobrança médica notificou milhões de pessoas nos Estados Unidos sobre o roubo de suas informações pessoais e de saúde, ocorrido em um ataque cibernético no início deste ano. Pertencente à Optum, subsidiária da gigante de planos de saúde UnitedHealth Group, a Episource presta serviços de auditoria e ajuste de cobrança para médicos, hospitais e outras organizações do setor de saúde. Acredita-se que um cibercriminoso conseguiu “acessar e copiar” dados de pacientes e associados durante a violação, que durou uma semana e foi encerrada em 6 de fevereiro. A Sharp Healthcare, uma das empresas que utilizam os serviços da Episource e foi afetada pelo ataque, informou a seus clientes que o incidente envolveu um ransomware.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa