PacificNews#193: Europol

Atores maliciosos e suas novas maneiras de ocultar malware em registros DNS

Uma pesquisa publicada recentemente mostra que o sistema de nomes de domínio (do inglês Domain Name System ou DNS), parte fundamental da web, pode ser explorado para ocultar códigos maliciosos e provocar ataques de injeção contra chatbots. Enquanto o tráfego da web e de e-mail costuma ser examinado de perto por muitas ferramentas de segurança, o tráfego de DNS representa, em grande parte, um ponto cego para essas defesas, sendo raramente monitorado.

Pesquisadores da DomainTools identificaram a prática sendo usada para hospedar um binário malicioso do Joke Screenmate, uma cepa de malware. O arquivo foi convertido do formato binário para hexadecimal (um esquema de codificação que utiliza os dígitos de 0 a 9 e as letras de A a F para representar valores binários em uma forma compacta de caracteres).

A representação hexadecimal foi então dividida em centenas de blocos, e cada um deles foi armazenado no registro DNS de um subdomínio diferente do domínio whitetreecollective[.]com. Os blocos foram colocados no registro TXT, uma parte do DNS capaz de armazenar qualquer texto arbitrário.

Dessa forma, um ator malicioso que conseguisse se infiltrar em uma rede protegida poderia recuperar cada fragmento por meio de uma série aparentemente inofensiva de solicitações DNS, remontá-los e convertê-los novamente para o formato binário. Segundo Ian Campbell, engenheiro sênior de operações de segurança da DomainTools: “Mesmo organizações sofisticadas, com seus próprios resolvedores de DNS na rede, têm dificuldade em distinguir o tráfego DNS autêntico de solicitações anômalas; portanto, essa é uma rota que já foi usada anteriormente para atividades maliciosas.”

Campbell também afirmou ter encontrado registros DNS que continham texto utilizado na manipulação de chatbots de IA, por meio de uma técnica de exploração conhecida como prompt injection. Essa técnica funciona incorporando texto criado pelo invasor em documentos ou arquivos que estão sendo analisados pelo chatbot. O ataque é eficaz porque modelos de linguagem geralmente não conseguem distinguir comandos emitidos por usuários autorizados daqueles incorporados em conteúdos não confiáveis encontrados pelo sistema.

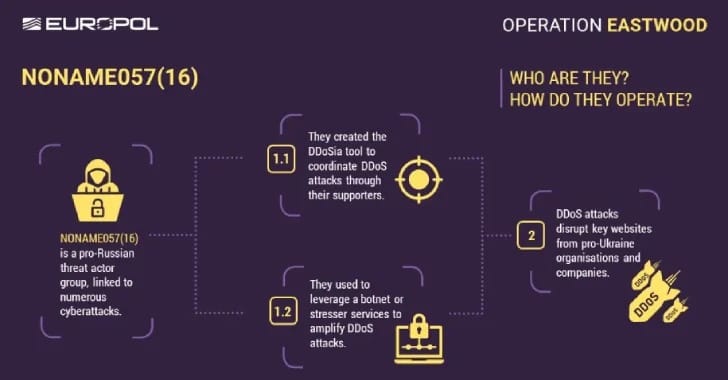

Europol interrompe operações de grupo cibercriminoso russo “NoName057(16)”

Uma operação da Agência da União Europeia para a Cooperação Policial, ou Europol, denominada “Operação Eastwood”, conseguiu derrubar a infraestrutura de um grupo cibercriminoso com ligações ao governo russo, conhecido por “NoName057(16)” e responsável por diversos ataques cibernéticos, especialmente negações de serviço (DDoS).

Esta ação conjunta centralizada pela Europol contou com a colaboração de autoridades de mais de 12 países diferentes, incluindo França, Alemanha, Itália e Estados Unidos, e culminou com a derrubada de parte da infraestrutura do servidor principal do grupo e mais de 100 sistemas ao redor do mundo. Não obstante, também houve a prisão de 4 indivíduos ligados à célula cibercriminosa – 2 na Espanha e 2 na França – bem como expedição de mais de uma dúzia mandados de busca e apreensão em residências na Espanha, Itália, Alemanha, Chéquia, França e Polônia.

Cinco indivíduos russos também foram adicionados à lista dos Mais Procurados da União Europeia, por, supostamente, apoiarem o NoName057(16), sendo eles: Andrey Muravyov (DaZBastaDraw), Maxim Nikolaevich Lupin (s3rmax), Olga Evstratova (olechochek, olenka), Mihail Evgeyevich Burlakov (Ddosator3000, darkklogo) e Andrej Stanislavovich Avrosimow ( ponyaska).

A Europol informou que mais de 1.000 pessoas – suspeitas de integrarem uma rede de crimes cibernéticos – foram notificadas sobre sua responsabilidade criminal por coordenarem ataques DDoS com ferramentas automatizadas. Nos últimos anos, esses agentes maliciosos promoveram ataques contra autoridades e sites bancários na Suécia, além de lançarem 14 ofensivas contra 250 empresas e instituições na Alemanha desde novembro de 2023.

O grupo NoName057(16) está ativo desde março de 2022, agindo sempre de acordo com os interesses do Kremlin e com motivações ideológicas, atuando em frentes de DDoS de sites pertinentes. Também não era incomum a cobrança de um montante em criptomoedas para que os ataques cessassem.

Patches & Updates

Fortinet:

Acredita-se que diversas instâncias do Fortinet FortiWeb recentemente infectadas com web shells tenham sido comprometidas por meio de exploits públicos para uma falha de execução remota de código (RCE) recentemente corrigida, rastreada como CVE-2025-25257 e que afeta o FortiWeb 7.6.0 a 7.6.3, 7.4.0 a 7.4.7, 7.4.0 a 7.4.7 e 7.0.0 a 7.0.10. A Fortinet lançou patches em 8 de julho de 2025, recomendando que os usuários atualizassem para o FortiWeb 7.6.4, 7.4.8, 7.2.11 ou 7.0.11 e versões posteriores de cada ramificação.

Google:

O Google corrigiu uma falha de escape de sandbox no seu navegador Google Chrome. Esta vulnerabilidade 0-day foi identificada com a CVE-2025-6558 e recebeu um CVSS de 8.8 de 10 e foi identificada pelos pesquisadores do grupo de análise de ameaça do Google (TAG) no dia 23 de junho, sendo descrito como uma validação insuficiente de entrada não confiável no ANGLE e na GPU, que afeta as versões do Google Chrome anteriores à 138.0.7204.157, o que permite a um atacante remoto criar uma página específica em HTML para executar código arbitrariamente dentro do processo de GPU do navegador da vítima. Dada a gravidade da falha, os usuários são recomendados a atualizar para a versão 138.0.7204.157/.158 do navegador Google Chrome, a depender do sistema operacional utilizado.

Oracle:

Uma vulnerabilidade no editor de código da Oracle Cloud Infrastructure (OCI) permite a execução remota de código (RCE) foi identificada por pesquisadores da Tenable através dos mecanismos de upload de arquivos. Especificamente, a vulnerabilidade originava-se da ausência de uma verificação de Cross-Site Request Forgery (CSRF) em um roteador que lida com uploads e downloads de arquivos dentro do Editor de Código. Assim, um invasor poderia criar uma página web que, ao ser acessada por um usuário autenticado do Oracle Cloud Infrastructure, faria o upload de um arquivo malicioso no Editor de Código sem que o usuário soubesse. Como o Editor de Código usa o sistema de arquivos do Cloud Shell, o arquivo seria enviado diretamente para o Cloud Shell da vítima. A vulnerabilidade foi corrigida pela Oracle com a aplicação de medidas de proteção contra CSRF.

Destaques pelo mundo

Cloudflare:

Para afastar as especulações de que um ataque cibernético ou um sequestro de BGP tenha causado a recente interrupção do serviço Resolver 1.1.1.1 no dia 14 de julho, a empresa esclareceu que o incidente foi resultado de uma alteração de configuração, realizada em 6 de junho, para um futuro Data Localization Suite (DLS). Essa alteração vinculou erroneamente os prefixos IP do Resolver 1.1.1.1 a um serviço DLS não produtivo.

Sonicwall:

Um grupo de ameaças conhecido como UNC6148 está atacando dispositivos SonicWall Secure Mobile Access (SMA) da série 100, que estão atualizados, mas em fim de vida útil. O ataque inicia-se com credenciais de admin roubadas e acessando as VPNs através destes dispositivos em final de ciclo. Bret Fitzgerald, diretor global de comunicações da SonicWall, alegou que a empresa “está guiando os seus clientes a adotarem soluções mais modernas e seguras, como o Cloud Secure Edge ao invés de dispositivos SMA 100”.

Fitify:

Um bucket de armazenamento em nuvem do Google, de propriedade da Fitify, um popular aplicativo de fitness com mais de 10 milhões de downloads na Google Play Store e um total estimado de 25 milhões de instalações em todas as plataformas, foi encontrado acessível publicamente. Embora a maioria dos arquivos expostos na instância desprotegida consistissem em planos de treino e vídeos de instrução, os pesquisadores também notaram fotos compartilhadas pelos usuários com o "treinador de IA" do aplicativo, incluindo suas varreduras corporais.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa