PacificNews#195: Abandoned Wealth

Campanha de criptomineração multiplataforma usa páginas de erro falsas para ocultar payload

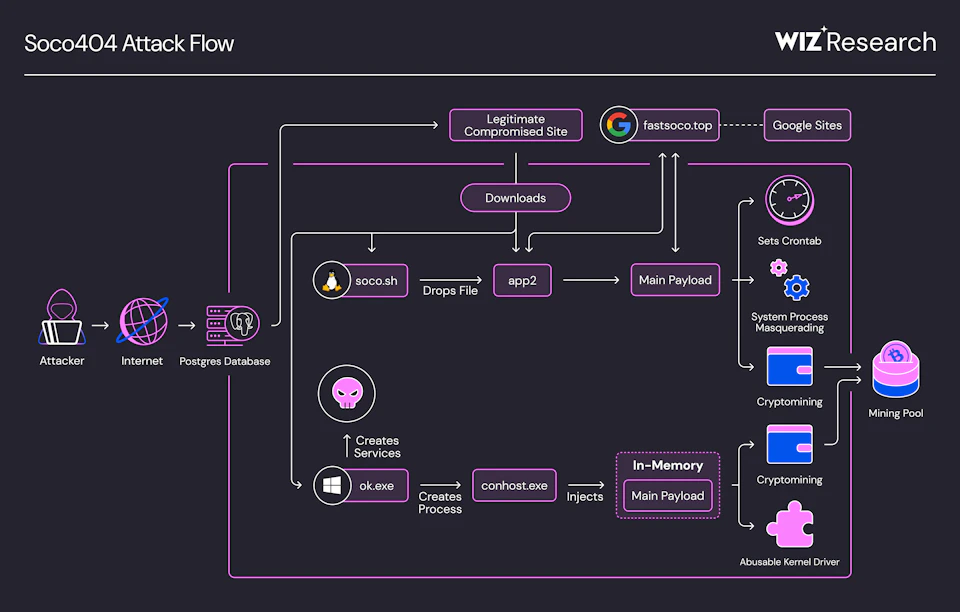

A Wiz Research identificou atividades recentes de uma ampla campanha maliciosa de criptomineração, denominada “Soco404”. O nome se baseia no payload observado, no domínio associado e no uso de páginas de erro falsas para disseminar o malware.

Anteriormente, atividades vinculadas a essa campanha já haviam sido documentadas pela Aqua e pela Imperva. Naquela época, os alvos eram serviços expostos do Apache Tomcat com credenciais fracas, além de servidores vulneráveis do Apache Struts e do Atlassian Confluence.

O diferencial desta vez é a inclusão de instâncias expostas do PostgreSQL como alvo. Além disso, os invasores utilizaram servidores Apache Tomcat já comprometidos para hospedar payloads personalizados para ambientes Linux e Windows. A razão para essa mudança é estratégica: segundo dados da Wiz, quase 90% dos ambientes de nuvem auto-hospedam instâncias do PostgreSQL, e um terço delas está exposto publicamente na internet.

A pesquisa da Wiz também revelou que um dos payloads do invasor estava hospedado em um site falso de corretora de criptomoedas, o seeyoume[.]top, que alegava afiliação à Bolsa de Valores de Hong Kong (HKEX). Ao acessar o endereço seeyoume[.]top/sol, a vítima era direcionada a uma página de erro 404 falsa que continha o mesmo script de shell utilizado em ataques anteriores da campanha.

Uma investigação mais aprofundada sobre o domínio levou a um site russo de alerta contra fraudes. Esse site vinculava o seeyoume[.]top a uma operação mais ampla de golpes com criptomoedas e detalhava seu funcionamento.

Diante disso, fica o alerta: revise constantemente os contêineres e as VMs que hospedam o PostgreSQL. Verifique se eles contêm dados sensíveis ou se possuem acesso a contas de serviço com privilégios elevados, pois estas podem ser facilmente exploradas por invasores para fins que vão muito além da criptomineração.

Maior vazamento da história do Pix expõe dados de 11 milhões de pessoas

Nesta quarta-feira, dia 23 de julho, ocorreram diversos acessos indevidos aos dados vinculados a chaves Pix no Sistema de Busca de Ativos do Poder Judiciário, conhecido como SISBAJUD, atualmente operado pelo Conselho Nacional de Justiça (CNJ). Isso significa que agentes maliciosos conseguiram acesso a dados de mais de 11 milhões de pessoas cadastradas no SISBAJUD, incluindo chaves Pix, nome do banco, número da conta e da agência.

De acordo com a manifestação do CNJ, os acessos indevidos aconteceram entre domingo e segunda-feira, dia 20 e 21 de julho, respectivamente. Todas as informações vazadas são meramente cadastrais, ou seja, apenas puderam ser visualizadas pelos ofensores, mas não houve qualquer modificação nem tampouco movimentação de recursos.

O Banco Central informou que informações financeiras, dados sensíveis e informações referentes ao sigilo bancário não foram afetadas – incluindo senhas, movimentações financeiras e saldos em conta.

Este evento marcou o vigésimo primeiro incidente reportado pelo Banco Central desde que o sistema de pagamento Pix foi implementado no país – sendo, até o momento, o maior da série histórica em relação ao número de contas afetadas. Para efeito de comparação, antes deste episódio, o maior vazamento registrado havia exposto dados de 1.002.583 contas vinculadas ao Pix.

A Polícia Federal e a Autoridade Nacional de Proteção de Dados (ANPD) foram acionadas pelo CNJ, que ressaltou que, embora o vazamento tenha tido impacto limitado, uma já que apenas dados cadastrais foram acessados, ele ainda gera riscos, com possível aumento nas tentativas de fraudes e golpes. O Conselho também enfatizou que “o CNJ não utiliza qualquer meio de comunicação com os afetados, como mensagens, SMS, e-mails ou chamadas telefônicas”.

Patches & Updates

Google OSS:

O Google anunciou o lançamento de sua nova iniciativa chamada “OSS Rebuild” para aumentar a segurança do ecossistema de pacotes de código aberto, reduzindo ataques à cadeia de suprimentos. O projeto visa fornecer proveniência de compilação para pacotes nos registros Python Package Index (Python), npm (JS/TS) e Crates.io (Rust), com planos de estendê-lo a outras plataformas de desenvolvimento de software de código aberto. A ideia, portanto, é levantar uma combinação de definições de build declarativas, instrumentação e capacidade de monitoramento de rede para produzir metadados de segurança, que podem ser usados para validar a origem dos pacotes e garantir que eles não foram alterados de forma maliciosa.

SonicWall:

Foram publicados patches para uma vulnerabilidade crítica (CVE-2025-40599) nos gateways de acesso seguro Secure Mobile Access (SMA) série 100, instando as organizações a tomarem medidas imediatas após os ataques de malware Overstep recentemente divulgados. A falha é descrita como um problema de upload de arquivos arbitrários na interface de gerenciamento web do SMA 100 e pode levar à execução remota de código (RCE). Os invasores precisam de privilégios administrativos para explorar a falha de segurança. As correções foram incluídas na versão 10.2.2.1-90sv do software SMA série 100, disponível para os produtos SMA 210, 410 e 500v. Os produtos SonicWall SSL VPN série SMA1000 e SSL-VPN executados em firewalls SonicWall não são afetados.

Brave:

A empresa Brave Software, fabricante do navegador focado em privacidade Brave, anunciou que irá proibir o Microsoft Windows Recall de realizar capturas de tela de seu navegador por padrão. O Recall é uma funcionalidade opcional do Windows que irá tirar capturas de tela a cada X segundos, analisá-las e permitir que usuários pesquisem em texto dentro destas capturas. Por um lado, apesar da praticidade, usuários relataram preocupações com segurança e privacidade. Desta forma, a empresa Brave Software entendeu que o ideal seria pensar em privacidade por padrão e bloquear esta funcionalidade de seu navegador. Em seu GitHub, a empresa explica que os desenvolvedores utilizaram a API SetInputScope da Microsoft e definiram o escopo de entrada para IS_PRIVATE para todas as janelas do navegador. Isso informa ao Windows que o conteúdo não deve ser capturado ou indexado pelo Recall.

Destaques pelo mundo

Lumma Stealer:

Após a desativação da operação em larga escala pelo FBI em maio, os operadores do chamado “malware mais popular do mundo” rapidamente se reagruparam em uma força a ser reconhecida mais uma vez. Novas atividades demonstram algumas mudanças na infraestrutura da Lumma desde sua remoção. Antes da ação policial, a Lumma utilizava intensamente a infraestrutura da Cloudflare para ofuscar seus domínios maliciosos. Ao utilizar um serviço legítimo e amplamente confiável, a empresa conseguiu mascarar a verdadeira origem de seus servidores, dificultando a detecção e a atribuição de domínios. No entanto, após a remoção, sua abordagem mudou e o volume geral de abusos do Cloudflare caiu, embora alguns domínios ainda utilizem o serviço. Isso sugere que os operadores da Lumma podem estar reduzindo intencionalmente sua dependência de empresas e infraestruturas mais populares, que são mais suscetíveis ao monitoramento.

GitHub:

Atacantes cibernéticos comprometeram o repositório do GitHub da organização Toptal – um mercado de talentos freelancer que conecta empresas com desenvolvedores de software, designers e especialistas em finanças – e, através deste acesso, publicaram dez pacotes maliciosos no index “Node Package Manager” (NPM). Além disso, os ofensores também tornaram públicos todos os 73 repositórios disponíveis, expondo projetos pessoais e código-fonte. Os pacotes maliciosos incluídos foram no repositório do Picasso, sendo baixados mais de 5 mil vezes antes de serem detectados – provavelmente infectando milhares de desenvolvedores com um malware capaz de roubar dados e apagar os hosts. Os pacotes maliciosos foram descontinuados no dia 23 de julho e revertidos para uma versão segura, mas não houve um anúncio oficial ao público, nem tampouco alerta aos usuários que fizeram download das versões maliciosas.

Espionagem:

Um grupo de espionagem cibernética com ligação à China realizou duas campanhas contra a comunidade tibetana no mês passado, antes do 90º aniversário do Dalai Lama, em 6 de julho de 2025. Os invasores comprometeram um site legítimo, redirecionando os usuários por meio de um link malicioso e, por fim, instalando o backdoor Gh0st RAT ou PhantomNet (também conhecido como SManager) nos sistemas das vítimas. O mais recente conjunto de ataques envolveu o comprometimento de uma página da web para substituir o link que aponta para "tibetfund[.]org/90thbirthday" por uma versão fraudulenta ("thedalailama90.niccenter[.]net"). A página réplica adiciona uma opção para enviar uma mensagem criptografada ao líder espiritual, baixando de "tbelement.niccenter[.]net" um aplicativo de bate-papo seguro chamado TElement, que alega ser a versão tibetana do Element. Hospedada no site, há uma versão backdoor do software de bate-papo criptografado de código aberto, contendo uma DLL maliciosa que é carregada lateralmente para iniciar o Gh0st RAT, um trojan de acesso remoto.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa