PacificNews#196: Extrapolations

Empresa parceira no desenvolvimento de submarinos nucleares brasileiros investiga incidente cibernético

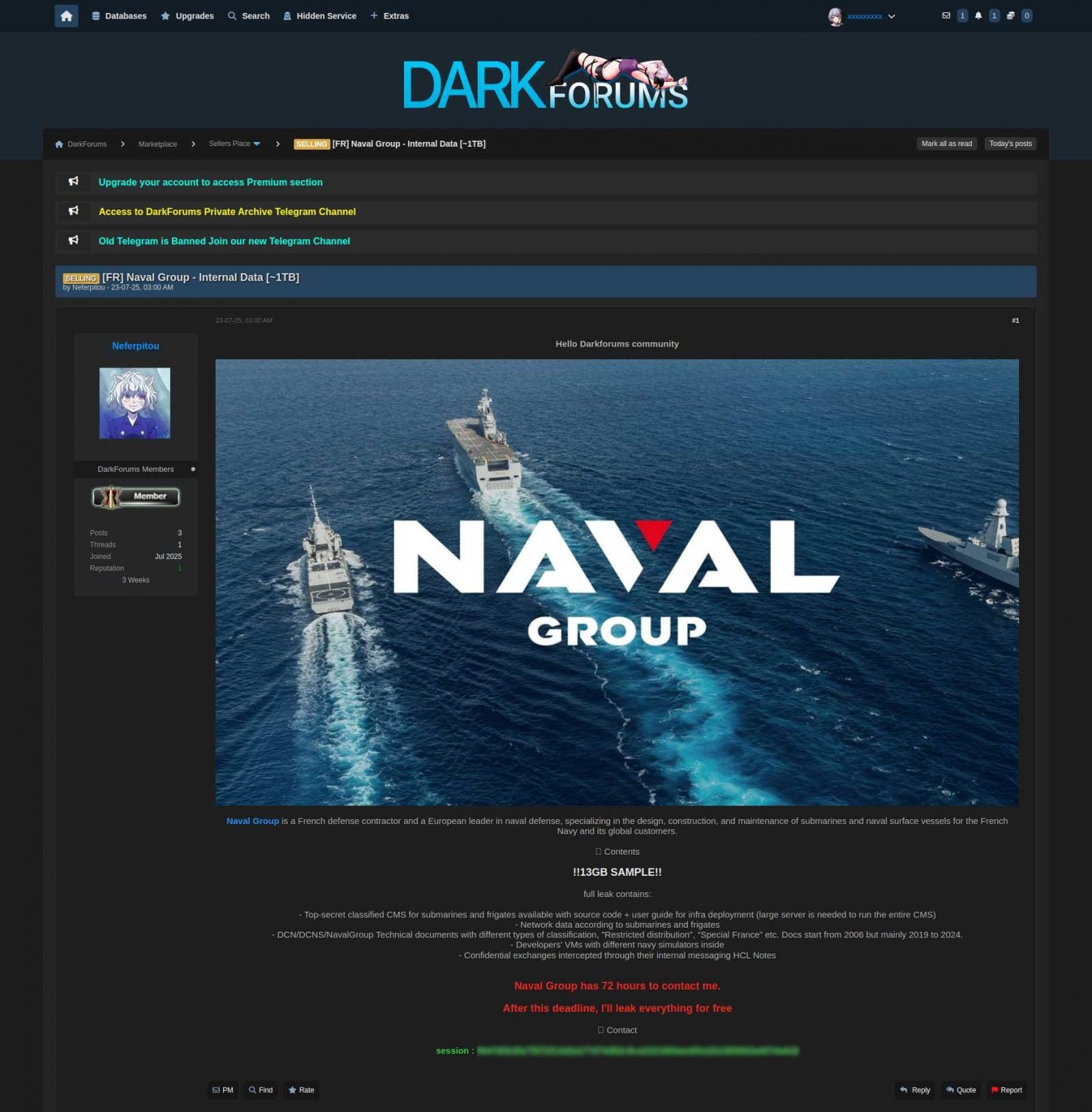

A empresa estatal de defesa francesa Naval Group, especializada na construção de embarcações militares, está investigando um ataque cibernético após o vazamento de 1 TB de dados supostamente roubados e que foram publicados em um fórum de cibercriminosos. Com a ajuda de especialistas externos, análises técnicas têm sido realizadas para verificar a autenticidade, origem e propriedade dos dados o mais rápido possível.

Em 23 de julho de 2025, um agente de ameaças usando o apelido “Neferpitou” publicou uma amostra de 13 GB de dados supostamente roubados do Naval Group. Os dados continham o que parece ser um CMS confidencial para embarcações militares, documentos técnicos, VMs de desenvolvimento com dados de simulação e comunicações internas. O agente da ameaça deu ao Naval Group 72 horas para enviar uma mensagem e negociar um pagamento de extorsão. Logo depois, Neferpitou vazou todo o conjunto de dados de 1TB no DarkForums.

O Naval Group é o principal fornecedor da Marinha Francesa, mas também exporta para países como Austrália, Brasil, Índia e Egito. Por isso, o incidente cibernético é uma preocupação não apenas para a segurança nacional da França, mas também para o Brasil, onde o Naval Group é parceiro no desenvolvimento dos submarinos nucleares brasileiros.

A participação majoritária do grupo provém do governo francês e o restante é detido pela gigante da defesa Thales Group. Como a Thales sofreu uma violação de dados em 2022 pela operação de ransomware LockBit 3.0, há suspeitas de que os dados vazados sejam uma reciclagem do que foi roubado pelo notório grupo de ameaças na época.

Tea, aplicativo exclusivo para mulheres, sofre novo vazamento de dados

Um aplicativo de relacionamentos, majoritariamente voltado para o público feminino, teve um grande vazamento neste final de semana. Conhecido como Tea, este app tinha o objetivo de ser um porto seguro para mulheres, que, abertamente, falavam sobre homens e divulgavam suas fotos para outras mulheres. A ideia era um compartilhamento de informações para saber quais homens tinham comportamentos inadequados ou considerados como “red flags”.

No entanto, a empresa configurou incorretamente a instância do Firebase, deixando-a exposta publicamente na internet e permitindo que qualquer pessoa tivesse acesso irrestrito a todos os seus dados. Atacantes, então, conseguiram um acesso indevido à essa instância e vazaram mais de 72 mil imagens de usuários do Tea, incluindo mais de 13.000 fotos de verificação e de documentos pessoais. Depois, todas estas fotos foram postadas, publicamente, no 4chan, expondo milhares de usuários.

Mas não para por aí. De acordo com a 404 Media, o primeiro veículo a reportar o primeiro incidente, houve um segundo vazamento de dados, impactando uma base de dados contendo as mensagens trocadas entre usuários – inclusive com mensagens recentes.

E, dada à natureza do aplicativo Tea, o teor dessas mensagens pode ser altamente sensível, incluindo tópicos como números de telefones, traições, agressões, affairs e até mesmo abortos. Tudo isso fica ainda mais crítico sabendo que, mesmo os nomes de usuários sendo anonimizados, a identificação da pessoa por trás de cada usuário é trivial, uma vez que pode-se utilizar as “arrobas”de mídias sociais, números de telefone e até mesmo nomes reais compartilhados entre as mensagens dos usuários.

Não se sabe exatamente quais ou quantas pessoas tiveram acesso à essa segunda base de dados, uma vez que ela foi descoberta pelo pesquisador de cibersegurança Kasra Rahjerdi. Ainda sobre este vazamento, um porta-voz do Tea alegou que a empresa está trabalhando com agilidade para conter o incidente, instaurando uma investigação completa com apoio de empresas de segurança da informação e das autoridades.

Patches & Updates

PaperCut:

Cibercriminosos estão explorando uma vulnerabilidade de alta gravidade no software de gerenciamento de impressão PaperCut NG/MF. A falha, rastreada como CVE-2023-2533 e corrigida em junho de 2023, pode permitir a execução remota de código em ataques de falsificação de solicitação entre sites (CSRF). A desenvolvedora de software afirma que mais de 100 milhões de usuários utilizam seus produtos em mais de 70.000 organizações em todo o mundo. A Agência de Segurança Cibernética e de Infraestrutura (CISA) ainda não divulgou detalhes sobre esses ataques em andamento, mas adicionou a vulnerabilidade ao seu Catálogo de Vulnerabilidades Exploradas Conhecidas, dando às agências do Poder Executivo Civil Federal (FCEB) três semanas para corrigir seus sistemas até 18 de agosto. A agência também incentiva todas as organizações, incluindo as do setor privado, a priorizar a correção dessa falha de segurança ativamente explorada o mais rápido possível.

Cisco:

A vulnerabilidade CVE-2025-20281, uma possibilidade de execução remota de código (RCE) no Cisco ISE está sendo explorada na vida real, com demonstrações e provas de conceito publicadas. O problema acontece devido a uma desserialização insegura, combinada com injeção de comandos no método “enableStrongSwanTunnel()”. Apesar do lançamento de hotfixes para estas falhas, a fabricante, Cisco, faz um apelo para que todos os administradores façam a atualização o mais rápido possível para versão 3.3 patch 7 e 3.4 Patch 2 para ficar livre destas vulnerabilidades. Caso queira acompanhar o write-up desta exploração, o pesquisador Bobby Gould publicou em seu blog no dia 25 de julho.

WordPress:

Uma vulnerabilidade crítica em um plugin do WordPress expôs mais de 400 mil sites a domain takeover. Conhecida como CVE-2025-24000, esta falha de segurança possui CVSS de 8.8/10 e afeta o Post SMTP, um plugin para envio de emails que permite aos administradores de sites a configuração de serviços customizáveis, incluindo logging, validação de DNS e suporte a OAuth. Todas as versões do v3.2.0 para baixo estão vulneráveis, permitindo que atacantes visualizem os logs de emails, interceptem reset de senhas e, consequentemente, consigam acesso administrativo a contas, comprometendo o site. Atualizem já para a versão v3.3.0 deste plugin.

Destaques pelo mundo

Lovense:

A plataforma de brinquedos adultos conectados, Lovense, está vulnerável à uma falha de segurança 0-day que permite a um atacante obter o endereço de email a partir de um nome de usuário qualquer. O grande problema, neste caso, é que graças à natureza do produto, informações que possam atrelar um indivíduo a um determinado brinquedo pode ser sensível e oferecer risco real de doxxing (divulgar dados privados de uma pessoa), importunação ou até mesmo práticas de extorsão. Essa falha de segurança ocorre em um endpoint de API que, ao ser requisitado com um POST, retorna dados privados de um determinado usuário. Há alguns meses atrás essa falha já havia sido reportada para a Lovene, junto à uma segunda. Entretanto, somente esta última foi corrigida. Estima-se que a Lovense tenha cerca de 20 milhões de clientes ao redor do mundo.

Nascar:

A Associação Nacional de Corridas de Stock Car (NASCAR) notificou um número desconhecido de pessoas que suas informações pessoais (incluindo nomes e números de Seguro Social) foram roubadas em um ataque cibernético ocorrido no início do ano. O incidente foi identificado em 3 de abril e envolveu acesso não autorizado a sistemas em sua rede. Os indivíduos afetados irão receber um ou dois anos de serviços gratuitos de monitoramento de crédito e identidade, conforme a empresa observa em documentos regulatórios protocolados junto aos Gabinetes do Procurador-Geral do Maine, Massachusetts e New Hampshire. Fundada em 1948, a NASCAR é uma empresa privada que possui 14 grandes pistas de corrida, supervisiona as corridas de stock car nos EUA e organiza três categorias de corrida.

Allianz:

Uma subsidiária da seguradora Allianz foi alvo de cibercriminosos em um recente ataque. Os agentes maliciosos comprometeram um sistema terceirizado de gerenciamento de relacionamento com o cliente (CRM) baseado em nuvem em 16 de julho e obtiveram informações de identificação pessoal da maioria dos clientes, profissionais financeiros e alguns funcionários. Segundo a empresa, “Este incidente está relacionado apenas à Allianz Life nos EUA, que atualmente possui 1,4 milhão de clientes”. Não está claro quem está por trás do incidente da Allianz Life, mas o Google alertou recentemente que o grupo de crimes cibernéticos Scattered Spider parece estar de olho nas seguradoras dos Estados Unidos.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa