PacificNews#200: One tool to rule them all

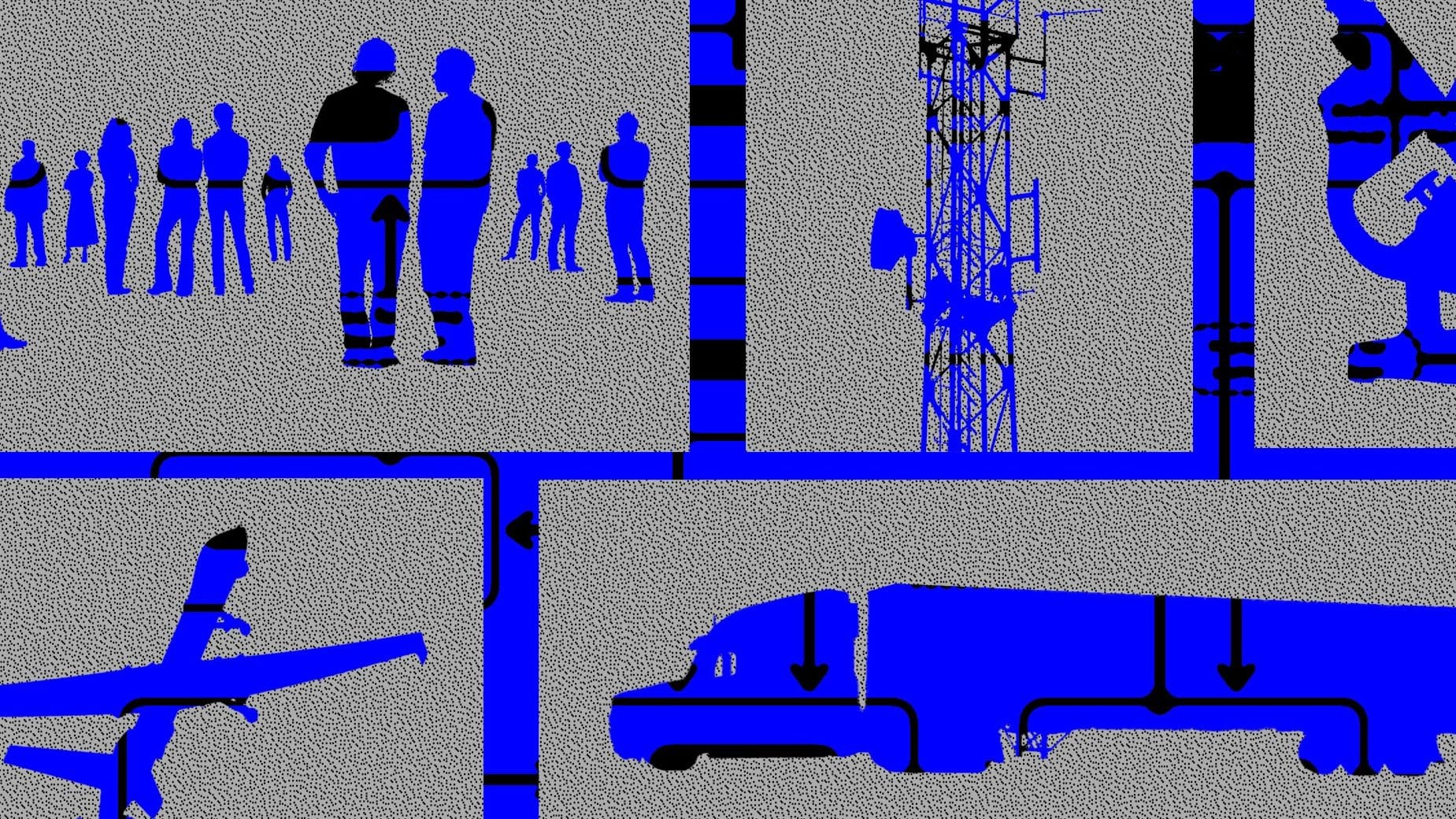

O que faz a Palantir, uma das corporações mais polêmicas dos Estados Unidos?

A Palantir pode não ser uma empresa para o grande público, mas é, sem dúvida, uma das corporações mais polêmicas dos Estados Unidos. Seu nome é uma referência aos "palantíri" do universo de J.R.R. Tolkien, pedras videntes que permitem comunicação à distância, visualização de outros locais e vislumbres do passado e do futuro.

Recentemente, o nome da empresa se tornou sinônimo de vigilância distópica. A colaboração da Palantir com o Serviço de Imigração e Alfândega dos EUA (ICE), o Departamento de Defesa americano e o exército israelense gerou uma onda de protestos internacionais, levantando questionamentos sobre o funcionamento de sua tecnologia.

Há muitas concepções equivocadas sobre a Palantir. Alguns acreditam que ela atua como uma corretora, comprando dados de empresas privadas para revendê-los ao governo. Outros a veem como uma mineradora de dados que varre a internet em busca de informações para comercializar. Há ainda quem pense que a empresa mantém um gigantesco banco de dados centralizado com informações de todos os seus clientes. A realidade, no entanto, é diferente.

A Palantir, na verdade, vende ferramentas que permitem a seus clientes (sejam eles empresas, ONGs ou agências governamentais) organizar e analisar seus próprios dados. Segundo uma análise de 2022 do engenheiro de dados Ben Rogojan, o software da empresa não altera a forma como os dados são coletados ou armazenados. Em vez disso, ele se integra aos sistemas existentes, por mais desorganizados que sejam, e permite que o cliente cruze e analise informações sem precisar reestruturar sua arquitetura de TI. Essa característica torna a Palantir especialmente útil para agências governamentais, que frequentemente operam com uma mistura de softwares modernos e linguagens de programação legadas, algumas datando da década de 1960.

O cerne da controvérsia está na capacidade da Palantir de analisar e conectar imensos volumes de dados. O que acontece quando um Estado autoritário usa esse poder para construir narrativas contra imigrantes ou dissidentes com o objetivo de prendê-los ou deportá-los? São as pessoas que decidem como usar os dados, que perguntas fazer e que conclusões tirar. As consequências podem ser positivas, como otimizar a distribuição de vacinas contra a Covid-19 para áreas vulneráveis, ou devastadoras, como autorizar um ataque aéreo letal ou deportar um indivíduo.

"É uma ferramenta realmente poderosa", alerta um ex-funcionário da Palantir. "Nas mãos erradas, pode ser muito perigosa. E acho que as pessoas deveriam ter muito medo disso."

Curly COMrades: novo APT está explorando entidades no Leste Europeu

Um ator malicioso, que até então não havia sido registrado publicamente, está atacando entidades na Geórgia e Moldávia. O objetivo? Uma campanha duradoura de espionagem cibernética desenhada para facilitar o acesso a longo prazo de redes de internet de interesse. A Bitdefender, que identificou este agente malicioso, relatou que uma das técnicas utilizadas por este grupo foi a extração de banco de dados NTDS dos controladores de domínio e também um dump de memória do LSASS de sistemas específicos para recuperar credenciais de usuários ativos – prática comum em ambientes de Active Directory.

O grupo, que parece ter alvos alinhados com a estratégia geopolítica do Estado-Nação russo, ganhou o nome de Curly COMrades; “curly” porque usam o utilitário curl para transferência de dados e comandos com o servidor de comando e controle (C2) e COMrades porque buscam o sequestro do “component object model” (COM) – além de uma possível ligação com a Rússia. Estima-se que os Curly COMrades estejam na ativa, pelo menos, desde 2023.

O modus operandi deste ofensor é curioso: são pautados por operações repetitivas de tentativa e erro, o emprego de métodos redundantes e passos incrementais: todos com o objetivo manter a persistência longínqua em um ambiente e produzir o menor número de ruído possível.

Para conseguir manter a persistência tanto tempo sem detecção, este grupo usa um arsenal de ferramentas legítimas, como Resocks, SOCKS5, SSH e Stunnel, interligando redes de computadores internas e, de forma remota, executando comandos usando credenciais roubadas.

Para a manutenção do acesso aos endpoints infectados, os Curly COMrades usam um backdoor personalizado conhecido como “MucorAgent”, que sequestra identificadores de classe (CLSIDs) que identificam os objetos COM. Assim, é possível explorar o Native Image Generator (Ngen), um serviço de compilação que integra o framework .NET.

Além destas ferramentas, o grupo usa sites legítimos – porém comprometidos – como intermediários entre suas comunicações com o C2 e exfiltração de dados; também de forma a mascarar a sua presença na rede, afinal, sites legítimos passam menor desconfiança. Entre estas ferramentas encontramos o CurlCat, usado para transferir dados de forma bidirecional entre os fluxos padrão de entrada e saída e o servidor C2 via HTTPS; RuRat, um programa legítimo de monitoramento e gerenciamento remoto que visa manter acesso persistente; Mimikatz, para extrair credenciais da memória; diversos comandos nativos, como netstat, tasklist, systeminfo, ipconfig e ping, para mapeamento e descoberta de informações; além de scripts em PowerShell que usam curl para exfiltrar dados roubados, como credenciais, informações de domínio e dados de aplicativos internos.

Estamos falando de um novo adversário no cenário de ameaças. Um ofensor altamente habilidoso, persistente e adaptável que, apesar de usar técnicas já conhecidas e testadas, consegue manter a sua furtividade, flexibilidade e taxas mínimas de detecções.

Patches & Updates

NetScaler:

Mais de 3300 dispositivos Citrix NetScaler continuam desatualizados contra uma falha grave que permite o sequestro de sessões de usuários. Conhecida como “Citrix Bleed 2”, esta vulnerabilidade recebeu a CVE-2025-5777 e permite que atacantes roubem tokens de sessão, credenciais e outros dados sensíveis de gateways expostos ao público e servidores virtuais. Existem provas de conceito (PoC) disponíveis, portanto, sua exploração é factível de acontecer no mundo real. Na última segunda-feira, a organização sem fins lucrativos Shadowserver Foundation trouxe a estimativa do número de aparelhos Citrix NetScaler que continuam vulneráveis a ataques. Além disso, outros 4.142 ainda estão sem correção para a CVE-2025-6543, esta última já explorada em ataques de negação de serviço (DoS).

WinRAR:

Foi corrigida a vulnerabilidade registrada como CVE-2025-8088, um zero-day explorado pelo RomCom da Rússia em ataques a empresas financeiras, de defesa, manufatura e logística. Trata-se de uma falha de travessia de diretório envolvendo o uso de fluxos de dados alternativos. Ela permite que um invasor crie ficheiros especiais que fazem com que o WinRAR extraia os arquivos para um caminho definido pelo invasor, em vez do caminho especificado pelo usuário. Nos ataques que exploravam o problema de segurança, observados pela primeira vez pela ESET em 18 de julho, os atores maliciosos usaram e-mails de spearphishing para enviar arquivos maliciosos disfarçados de currículos aos indivíduos visados.

AOL:

Após 34 anos, a AOL anunciou que irá desligar seus serviços de internet discada em 30 de setembro de 2025. Estes serviços começaram em 1991 como “America Online”, quando a internet, basicamente, era composta somente por conteúdo textual, chegando a cerca de 20 milhões de usuários no começo dos anos 2000. Você, caro leitor, pode pensar que ninguém mais usa a internet discada. Mas, pelo censo de 2022, cerca de 175 mil residências nos Estados Unidos ainda se conectam à internet usando internet discada, mas, para a AOL, manter o serviço de internet discada provavelmente passou a ser mais uma questão de atender a uma base de usuários cada vez menor, porém dependente, do que gerar receita significativa. Com o tempo, os custos de infraestrutura, o suporte ao cliente e a manutenção técnica de um sistema tão ultrapassado acabaram superando os benefícios. Agora o desafio para esta base de usuários é encontrar novas formas de acessar a internet, pessoas que, geralmente, moram em lugares onde não existem muitas alternativas.

Destaques pelo mundo

Kimsuky:

Um grupo de cibercriminosos patrocinado pelo Estado norte-coreano, conhecido como Kimsuky, teve seus dados expostos após um vazamento. A ação foi realizada por outros dois agentes de ameaça – de alcunhas “Saber” e “cyborg” –, que afirmam se opor aos valores do Kimsuky, e que roubaram informações sensíveis do grupo antes de torná-las públicas. A dupla de atacantes cibernéticos disparou contra o Kimsuky, dizendo que eles “são movidos por agendas políticas e seguindo ordens de um regime, se tornando gananciosos e moralmente pervertidos”. Houve divulgação de parte da infraestrutura do Kimsuky, revelando ferramentas e dados roubados que podem expor campanhas e invasões antes desconhecidas. O vazamento de 8,9 GB, hospedado no site Distributed Denial of Secrets, inclui registros de phishing contra órgãos do governo sul-coreano, como o Ministério da Defesa e o Ministério das Relações Exteriores, além de códigos-fonte completos de sistemas internos, certificados de cidadãos, kits de phishing prontos para uso, malwares e ferramentas de acesso remoto.

Câncer:

Cibercriminosos roubaram dados de mais de 485.000 participantes de um programa de rastreamento de câncer cervical após obterem acesso aos sistemas de TI da Clinical Diagnostics. O incidente foi considerado o maior vazamento de dados médicos ocorrido na Holanda. Além de nomes, telefones, e-mails, acredita-se que dados de exames de pele, urina, vagina, pênis e ânus também foram acessados. O RTL Nieuws, veículo de notícias holandês, afirma que os invasores, um grupo de cibercriminosos conhecido como Nova, extraíram mais de 300 gigabytes de dados, dos quais 100 megabytes foram publicados na dark web.

Battlefield:

No fim de semana, a Electronic Arts lançou um beta aberto para seu próximo jogo de tiro em primeira pessoa, Battlefield 6, e quase imediatamente o jogo foi inundado por trapaceiros. Como muitos videogames atuais, a produtora usa um sistema antitrapaça em nível de kernel chamado Javelin, o que significa que o sistema tem os privilégios mais altos possíveis no computador. Isso permite monitorar tudo o que acontece na máquina com o objetivo de detectar trapaças, que geralmente estão sendo executadas em segundo plano e disfarçadas de algum outro programa. Porém, segundo nota oficial, “o Anti-Cheat não é uma solução única, é um campo de batalha em constante evolução, e o que funcionou para nós anteriormente ou em jogos diferentes nem sempre funciona em todos eles”.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa