PacificNews#210: Echoes of Arrakis

Novo ataque ao npm espalha malware como um worm

Mais um ataque à cadeia de suprimentos envolvendo o gerenciador de pacotes para o NodeJS, npm. Desta vez, pesquisadores de cibersegurança encontraram um payload malicioso capaz de se propagar e infectar pacotes benignos, em um comportamento que lembra bastante malwares do tipo worm. A campanha ficou conhecida como “Shai-Hulud” e começou na segunda-feira, com o comprometimento do pacote npm “@ctrl/tinycolor”, com mais de 2 milhões de downloads mensais. Desde então, a campanha se espalhou significativamente, incluindo pacotes publicados, inclusive, sob o espaço de nomes da Crowdstrike no npm.

Um dos primeiros a notar o comportamento suspeito dos pacotes foi o engenheiro de software sênior Daniel Pereira, que tentou contato com o GitHub para alertar sobre o malware se propagando nos pacotes do npm, mas, sem sucesso, fez o alerta em seu LinkedIn. Desde então, empresas como a Socket e Aikido Security identificaram cerca de 187 pacotes comprometidos.

Estes pacotes incluem um mecanismo de propagação automática: o malware baixa todos os pacotes de um mantenedor, altera o seu arquivo “package.json”, os infectam com um script “bundle.js”, empacotam e publicam novamente os arquivos, agora infectados. Este script faz uso de uma ferramenta legítima, TruffleHog, para procurar tokens, credenciais de nuvem e outros segredos armazenados no host. Depois, criam uma Action maliciosa no GitHub e exfiltram estes dados para um webhook.

Este ataque é mais um em uma tendência de diversos ataques à cadeia de suprimentos. No começo do mês, um malware feito com IA atingiu mais de 2000 contas no GitHub, em um ataque conhecido como “singularity”. Semana passada, um outro ataque afetou pacotes do npm, mas quase não trouxe vítimas. Esses ataques mostram como a cadeia de fornecimento de software atual é frágil: basta um pull request malicioso ou a conta de um mantenedor comprometida para afetar centenas de projetos. Embora empresas como Google e CrowdStrike garantam que suas plataformas principais continuam seguras, o caso reforça a urgência de os desenvolvedores protegerem seus processos de build e pipelines.

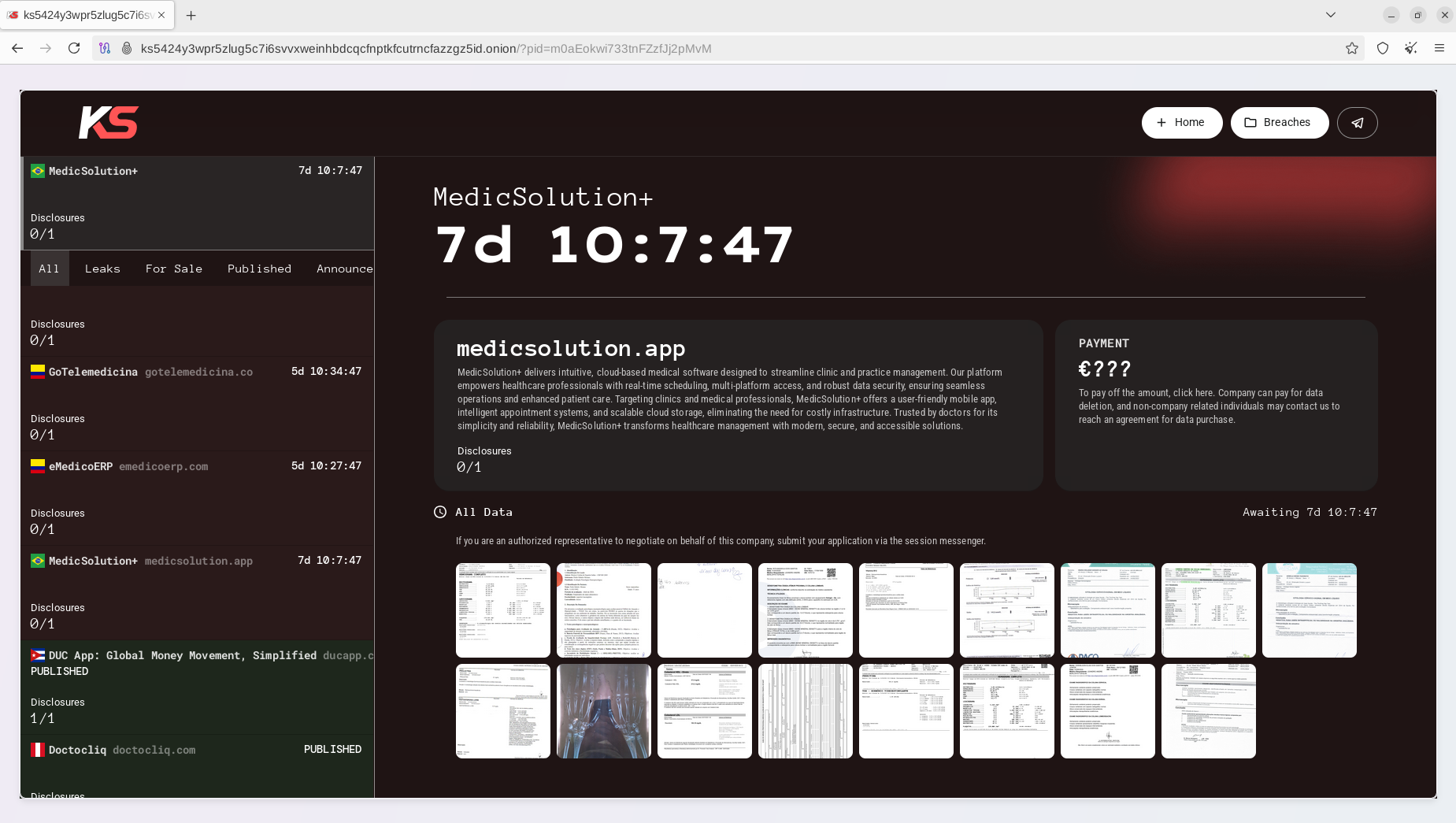

Ransomware KillSec atinge fornecedora brasileira de software para saúde

Em 8 de setembro de 2025, o grupo de ransomware KillSec assumiu a responsabilidade por um ataque cibernético à MedicSolution, provedora de soluções de software para o setor de saúde no Brasil. Os cibercriminosos ameaçam vazar dados confidenciais de saúde caso o pedido de resgate não seja atendido.

De acordo com a investigação realizada pela Resecurity, os atacantes roubaram dados de buckets inseguros do AWS S3. O volume total ultrapassa 34 GB e contém mais de 94 mil arquivos, incluindo resultados de exames laboratoriais, radiografias, imagens de pacientes não editadas e registros de menores.

O ataque coloca em risco diversas outras organizações de saúde no país. A MedicSolution oferece serviços em nuvem para auxiliar clínicas e consultórios médicos na gestão de suas operações. Os criminosos cibernéticos usam dados roubados de instituições de saúde para extorsão, entendendo que isso causará danos significativos não apenas à organização vítima, mas também aos seus clientes finais, já que muitos pacientes não esperam que suas informações sejam publicadas online.

Segundo Gene Yoo, CEO da Resecurity, “o KillSec é um grupo cibercriminoso que evoluiu de um conglomerado hacktivista”. Entre as tendências mais marcantes do grupo em seu modo de operação está o aumento da exploração de recursos expostos na nuvem, prática cada vez mais direcionada ao Brasil. De acordo com Yoo, isso ocorre porque os criminosos perceberam a alta intensidade da digitalização e as grandes transformações econômicas em curso no país.

Funcionalidade de calendário no ChatGPT pode ser usada para roubar seus emails

Muitas ferramentas que surgem hoje em dia têm, entre outras coisas, um propósito bem definido: o foco em facilitar a vida do seu usuário. Com esse escopo em mente, o ChatGPT lançou uma nova funcionalidade capaz de integrar o Calendário Google com a ferramenta de inteligência artificial, permitindo que o agente faça marcações automáticas e gerencie seus eventos. Acontece que essa funcionalidade pode ser abusada por atacantes, possibilitando que todos os seus emails sejam roubados.

Uma empresa de segurança especializada em testar modelos de inteligência artificial, EdisonWatch, demonstrou como um indivíduo malicioso pode exfiltrar informações sensíveis de um email apenas em posse de um único dado: o endereço de email do recipiente.

A primeira parte do ataque começa com o envio de um convite de calendário contendo o chamado “prompt jailbreak”, ou seja, uma instrução que burla os limites do ChatGPT, instruindo à ferramenta procurar informações na caixa de emails da vítima e retornar estas informações ao atacante. A vítima não precisa nem aceitar o convite; este prompt é disparado assim que o recipiente pede ao ChatGPT para checar seus emails.

Este tipo de ataque existe em todos os modelos de linguagem, não sendo exclusivo ao ChatGPT. O Gemini também se comporta da mesma maneira quando integrado ao Google Worskpace.

Cabe lembrar que estes achados não são vulnerabilidades específicas ao modelo de linguagem do ChatGPT, ou seja, não foram reportadas à OpenAI. Neste caso específico demonstrado pela EdisonWatch, a funcionalidade ainda está disponível somente no “modo desenvolvedor” e o usuário precisa aprovar as ações do chatbot.

O problema? Mais uma vez o poder da decisão está nas mãos humanas, que podem confiar cegamente nos modelos de linguagem e clicar em “aprovar” tudo que aparecer em sua frente, o que tornaria o ataque bem-sucedido.

Patches & Updates

Samsung:

As atualizações de segurança de setembro de 2025 para dispositivos Android incluem um patch para uma vulnerabilidade que foi explorada em campo: CVE-2025-21043 (pontuação CVSS de 8,8), é descrito como um problema de gravação fora dos limites na biblioteca de análise de imagens libimagecodec.quram.so, usada por aplicativos que processam imagens. A exploração bem-sucedida da falha de segurança permite que invasores remotos executem código arbitrário em dispositivos vulneráveis.

LG:

Televisores do modelo LG WebOS 43UT8050 estão vulneráveis à uma travessia de diretórios que culmina com quebra dos mecanismos de autenticação e, com isso, domínio completo do aparelho por parte de um atacante. Por falta de validação de parâmetros, a TV abre a porta 18888 quando um dispositivo USB é conectado, permitindo downloads arbitrários no aparelho – mesmo sem autenticação. A LG publicou uma nota, SMR-SEP-2025, comentando sobre a falha de segurança, que pode ser corrigida na última atualização de firmware.

Apple:

Atualizações de segurança de um zero-day sofisticado, que estavam disponíveis apenas para novos modelos de dispositivos iPhone e iPads, receberam retrocompatibilidade para versões antigas essa semana. Até então, a Apple havia disponibilizado a nova atualização somente para os modelos 18.6.2 do iOS e 18.6.2 e 17.7.10 do iPadOS. Agora, quase todos seus dispositivos estarão aptos a receber a nova atualização que corrige a CVE-2025-43300, uma vulnerabilidade que permite escrita e leitura de imagens arbitrariamente, podendo corromper dados do celular e até mesmo execução remota de código.

Destaques pelo mundo

Ransomware:

Em uma postagem no BreachForums, mais de 15 grupos de ransomware, incluindo grandes nomes como Scattered Spider, IntelBroker e Lapsus$, anunciaram que “vão ficar às escuras”. Ainda pela postagem, os agentes dão a entender que cumpriram o seu objetivo de conseguir expor sistemas frágeis e que, a partir de agora, irão ficar no silêncio, enquanto aproveitam do “bilhete premiado” que conseguiram após diversos ataques bem sucedidos. Vale lembrar que, recentemente, muitos membros de grupos de ransomware foram presos por autoridades policiais, o que pode ter contribuído para essa “aposentadoria forçada”.

Moda:

A Kering confirmou na segunda-feira uma violação de dados que afetou clientes de suas marcas de luxo Gucci, Balenciaga, Alexander McQueen, Yves Saint Lauren e outras. Agentes maliciosos roubaram dados confidenciais de clientes, como nomes, endereços de e-mail, números de telefone, endereços residenciais e o valor total gasto em lojas em todo o mundo. A empresa afirmou que os cibercriminosos não tiveram acesso a números de cartão de crédito e que entrou em contato com os clientes cujos dados fazem parte da violação, sem informar quantos foram afetados.

Google:

A big tech confirmou que ciber atacantes criaram uma conta fraudulenta em sua plataforma Law Enforcement Request System (LERS), sistema usado para solicitações de autoridades policiais. Em comunicado oficial foi ressaltado que nenhuma solicitação foi feita com esta conta fraudulenta e nenhum dado foi acessado. Esta declaração foi feita após um grupo de agentes da ameaça, que se autodenominam "Scattered Lapsus$ Hunters", afirmar no Telegram ter obtido acesso ao portal LERS do Google e ao sistema de verificação de antecedentes eCheck do FBI.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa