PacificNews#211: The Siren Head

Cibercriminosos e sua nova maneira de enviar mensagens de texto fraudulentas

No último ano, observou-se um crescimento expressivo na utilização de dispositivos conhecidos como "SMS blasters" ou "enviadores de SMS" por criminosos, levando à detenção de diversos indivíduos por forças policiais em vários países. Esses aparelhos, geralmente instalados em veículos ou carregados em mochilas, simulam o funcionamento de torres de celular legítimas, forçando a conexão de telefones próximos a redes inseguras. Uma vez conectados, os aparelhos são alvo de mensagens fraudulentas contendo links para páginas falsas, utilizadas para aplicar golpes.

Segundo Cathal Mc Daid, vice-presidente de tecnologia da empresa de telecomunicações e segurança cibernética Enea, que vem monitorando o uso de blasters de SMS, "Esta é essencialmente a primeira vez que vemos o uso em larga escala de dispositivos móveis de transmissão de rádio por grupos criminosos". Esse fenômeno coincide com uma epidemia de golpes aplicados por mensagens de texto.

Nos últimos anos, embora empresas de tecnologia e operadoras de telefonia móvel tenham reforçado drasticamente suas defesas, seja implementando desde sistemas de filtragem mais inteligentes até o bloqueio de dezenas de milhões de mensagens fraudulentas por mês, os criminosos continuam a burlar as proteções. O grande problema é que os SMS blasters operam à margem das redes móveis legítimas. Por simularem torres de celular falsas e criarem redes próprias, as mensagens que distribuem não passam pelos filtros e controles de segurança das operadoras.

Anton Reynaldo Bonifacio, Diretor de Segurança da Informação e de IA da Globe Telecom, nas Filipinas, explica: "Nenhum de nossos controles de segurança se aplica às mensagens que os telefones recebem desses dispositivos. Uma vez que os aparelhos são conectados a essas redes celulares falsas, [os criminosos] podem forjar qualquer identificação ou número de remetente para enviar a mensagem fraudulenta."

Em resposta à ameaça representada pelos SMS blasters, especialistas em segurança recomendam que usuários desativem a conexão 2G diretamente nas configurações de seus celulares porque os dispositivos maliciosos exploram justamente a vulnerabilidade das redes 2G, que não possuem os protocolos de criptografia e autenticação robustos presentes nas gerações mais recentes.

BiDi Swap: Uma falha de mais uma década continua ativa e enganando usuários

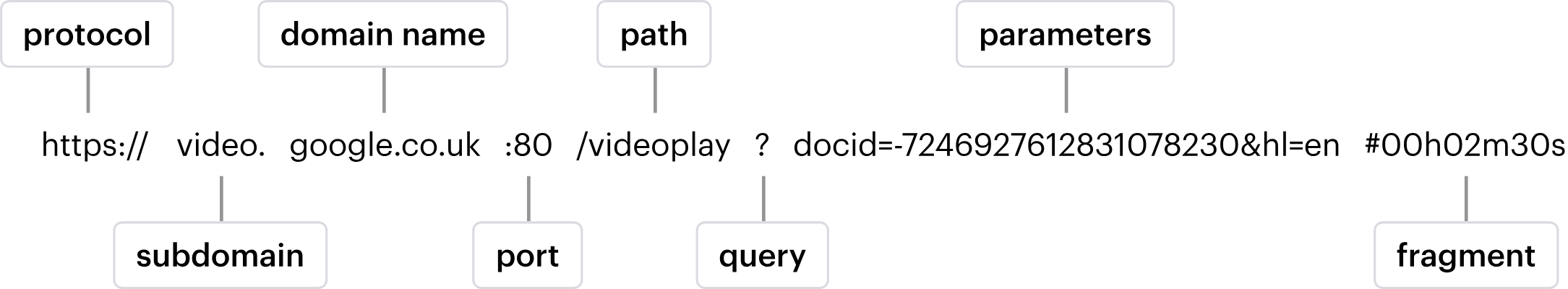

Existe uma falha de segurança no Unicode, o padrão mundial de codificação de caracteres, presente há mais de uma década, que ainda pode ser explorada para o spoofing de URLs, criando endereços que parecem seguros mas que, na verdade, te levam para um outro caminho. Esta técnica é conhecida como BiDi Swap e é utilizada em ataques reais de phishing em toda a internet.

Primeiramente, precisamos entender dois conceitos: Right-to-Left (RTL) e Left-to-Right (LTR), que têm relação com a direção da escrita do texto que aparece no navegador. Enquanto a maioria dos idiomas adota um padrão LTR, ou seja, da esquerda para a direita, alguns idiomas usam uma abordagem RTL, da direita para a esquerda, como no idioma hebraico, árabe e persa. Isto representa um verdadeiro desafio para os computadores, afinal, eles precisam deixar tudo alinhado para que o texto não vire uma bagunça.

Para tanto, existe algo chamado Algoritmo Bidirecional, ou BiDi. Este algoritmo faz parte do padrão Unicode e ajuda a forma que os computadores interpretam escritos LTR e RTL no mesmo texto. Em relação aos domínios, o BiDi lida de forma satisfatória, mas o maior problema surge quando tratamos de subdomínios e parâmetros de URL, onde a disposição do texto pode ser um problema que dá ensejo a atividades maliciosas.

Grosso modo, uma URL é formada dos seguintes componentes: protocolo, subdomínio, domínio, domínio de topo (TLD), diretório e parâmetros de consulta.

Um host comum RTL, geralmente, é estruturado da seguinte forma: ו.קום. Quando adicionamos um protocolo e parâmetros RTL e LTR, temos algo assim: http://ו.קום\פרמטר e http://ו.קום\parameter. Colocar caracteres na direita fica confuso, percebe? E se adicionarmos um parâmetro que se parece com um domínio ao final, como, por exemplo, http://ו.קום\exemplo.com. O comportamento ainda não é o esperado. Se tentamos imitar um subdomínio, o seguinte ocorre: https://ורוניס.קום.ו.קום e https://exemplo.com.br.ו.קום. Quando inserimos no navegador, percebemos que o resultado é muito diferente do que vemos, que pode levar à construção de sites maliciosos abusando do BiDi.

Os navegadores tradicionais, como Chrome, Firefox e Edge lidam com o BiDi Swap de formas diferentes. No Chrome, somente alguns domínios são reconhecidos (como google.com, por exemplo), enquanto outros passam despercebidos. No Firefox, ao identificar um carácter diferente, certas partes da URL aparecem em destaque, para o usuário identificar potenciais spoofs ou links maliciosos. Já no Edge, não há qualquer distinção no navegador de uma atividade maliciosa, sendo o link exibido da mesma forma que vemos no texto.

Patches & Updates

Google:

Atualizações de segurança para o navegador Chrome foram publicadas para corrigir quatro vulnerabilidades, incluindo uma explorada in loco. Trata-se da CVE-2025-10585 que foi descrita como um problema de confusão de tipos no mecanismo V8 JavaScript e WebAssembly. A empresa não compartilhou detalhes adicionais sobre como a vulnerabilidade está sendo explorada em ataques no mundo real, por quem ou a escala de tais esforços. É recomendável atualizar o navegador para as versões 140.0.7339.185/.186 para Windows e Apple macOS, e 140.0.7339.185 para Linux. Para garantir que as atualizações mais recentes sejam instaladas, os usuários podem acessar Mais > Ajuda > Sobre o Google Chrome e selecionar Reiniciar. Usuários de outros navegadores baseados no Chromium, como Microsoft Edge, Brave, Opera e Vivaldi, também são aconselhados a aplicar as correções assim que estiverem disponíveis.

Windows:

A Microsoft anunciou que, com a nova atualização 25H2, para Windows 11, a ferramenta WMIC, um utilitário de linha de comando do Windows para interagir com o Windows Management Instrumentation (WMI), será descontinuado. De acordo com a big tech, existem melhores soluções que o WMIC no próprio Windows, como o PowerShell, deixando o WMIC obsoleto no cenário atual. Além disso, existem uma gama de ataques e malwares focados em explorar funcionalidades no WMIC, que, com sua remoção, não serão mais possíveis de existi. Vale lembrar que o WMI continua intacto nesta mudança, somente a ferramenta de linha de comando será descontinuada.

Microsoft:

Mais de 338 domínios maliciosos, utilizados pelo grupo Raccoon0365 para a prática de phishing, foram retirados do ar pela Microsoft. Esse grupo de ameaça, monitorado pela Microsoft como Storm-2246, permitiu que cibercriminosos roubassem credenciais de organizações em 94 países, tornando-se a ferramenta que mais cresce no uso de criminosos para roubar logins e senhas do Microsoft 365. Estima-se que, somente nos Estados Unidos, mais de 2300 organizações foram afetadas por phishings provenientes do Raccoon0365. De acordo com Steven Masada, conselheiro jurídico adjunto da DCU da Microsoft: “O rápido desenvolvimento, a comercialização e a acessibilidade de serviços como o RaccoonO365 indicam que estamos entrando em uma nova e preocupante fase do cibercrime, em que golpes e ameaças provavelmente se multiplicarão exponencialmente.” A derrubada dos sites do Raccoon0365 se deu em um esforço conjunto da Microsoft junto com a Cloudflare e Chainalysis, conseguindo desmantelar a infraestrutura e rastrear as transações em criptomoedas até chegar na identidade real dos suspeitos.

Destaques pelo mundo

IA:

A empresa de segurança de IA Irregular anunciou US$80 milhões em novos financiamentos em uma rodada liderada pela Sequoia Capital e pela Redpoint Ventures, com a participação do CEO da Wiz, Assaf Rappaport. A companhia realiza avaliações de segurança para o Claude 3.7 Sonnet, bem como os modelos o3 e o4-mini da OpenAI. “Temos simulações de rede complexas em que a IA assume o papel de atacante e defensor”, relata o cofundador Omer Nevo.

Alemanha:

Uma pesquisa realizada pelo grupo industrial Bitkom constatou que ataques cibernéticos, cada vez mais lançados por agências de inteligência estrangeiras em vez de criminosos, custaram à economia alemã quase 300 bilhões de euros (US$354,99 bilhões) no último ano. Quase metade de todas as empresas que conseguiram identificar as fontes dos ataques os rastrearam até a Rússia e a China. Ransomware foi o tipo mais frequente de ataque. De acordo com Sinan Selen, vice-chefe do serviço de segurança interna da Alemanha, “Os limites entre crime cibernético e espionagem cibernética estão se tornando cada vez mais tênues em ataques cibernéticos”.

Russia:

Uma rede russa, especializada em disseminar notícias falsas, está de volta ao ar com mais de 200 sites. A operação é conduzida por um grupo chamado CopyCop, também conhecido como Storm-1516, valendo-se de modelos de linguagem sem restrições baseados no código-fonte do Llama 3, que gera uma gama de notícias fictícias baseadas em notícias verídicas de fontes confiáveis de notícia. A maior parte do conteúdo gerado tem como alvo figuras políticas nos Estados Unidos, Ucrânia, França e outros países. De acordo com os pesquisadores de cibersegurança da Future Insikt Group, que estudam o CopyCop, essa rede de notícias falsas parece se espalhar globalmente.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa