PacificNews#212: All roads lead to Rome

Aeroportos europeus afetados por ciberataque

Um ataque cibernético a uma fornecedora de sistemas de check-in e embarque interrompeu as operações neste sábado em vários grandes aeroportos europeus, incluindo Heathrow, em Londres (o mais movimentado do continente), causando atrasos e cancelamentos de voos.

O problema esteve concentrado no software MUSE, desenvolvido pela Collins Aerospace, que fornece sistemas para diversas companhias aéreas em aeroportos ao redor do mundo. A RTX (RTX.N), controladora da Collins Aerospace, afirmou estar ciente de uma “interrupção cibernética” em aeroportos selecionados, sem especificar quais. “O impacto se limita ao check-in eletrônico de clientes e ao despacho de bagagens, podendo ser mitigado com operações manuais de check-in”, disse a empresa em comunicado por e-mail, acrescentando que trabalhava para corrigir a falha o mais rápido possível.

Um porta-voz da Comissão Europeia declarou que, até o momento, não há indícios de um “ataque generalizado ou grave” e que a origem do incidente segue sob investigação. Interrupções desse tipo são frequentemente associadas a ataques de ransomware, nos quais criminosos paralisam redes corporativas na expectativa de obter resgate, ou a atos deliberados de sabotagem digital.

Para Rafe Pilling, diretor de inteligência de ameaças da empresa de segurança cibernética Sophos, o impacto do incidente evidencia “a natureza frágil e interdependente do ecossistema digital que sustenta as viagens aéreas”.

A evolução do phishing: o perigo não está mais (só) em sua caixa de entrada

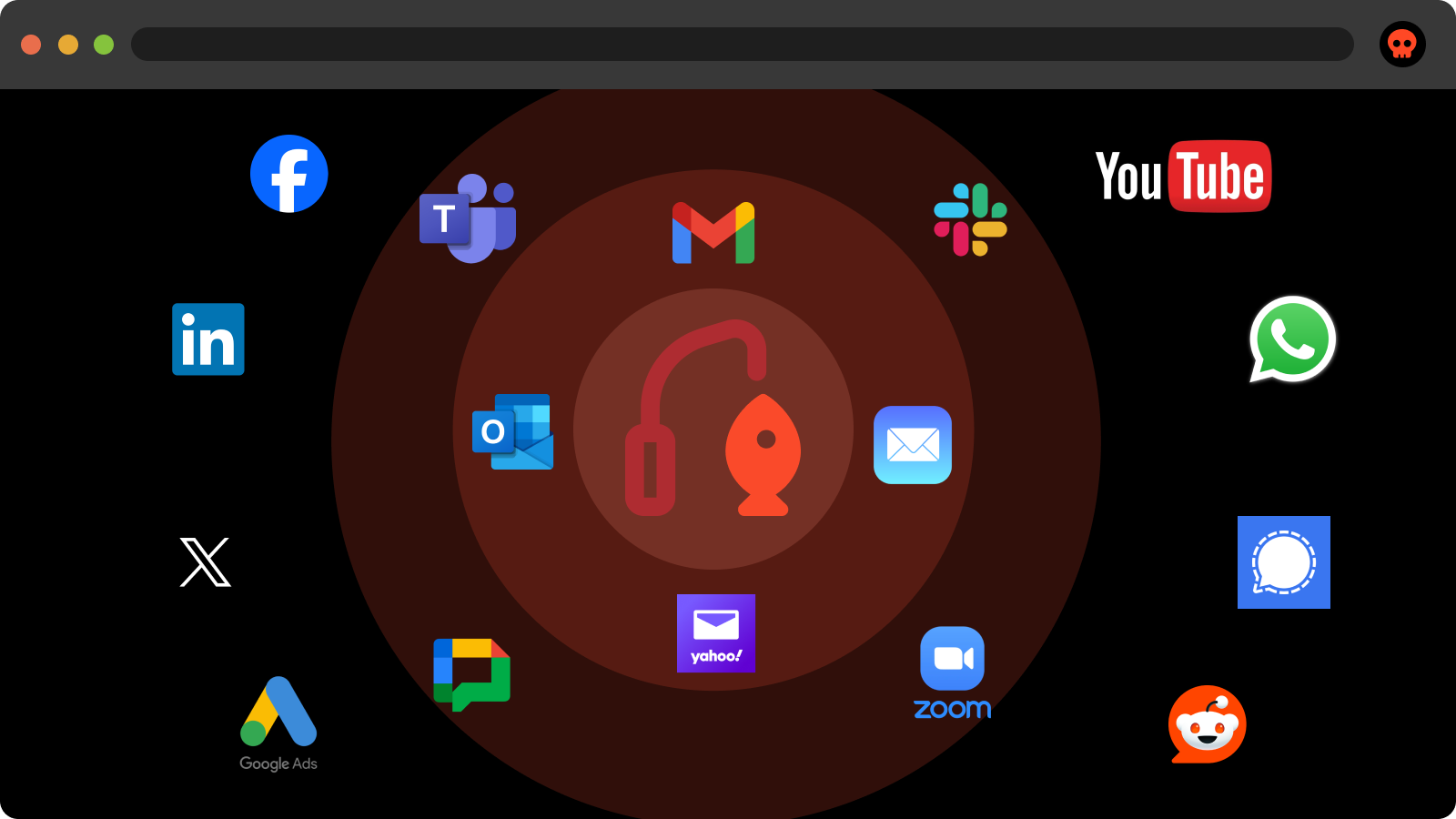

Quando falamos na técnica de ataque conhecida como phishing, onde um agente malicioso quer enganar uma vítima a clicar em um link suspeito, pensamos sempre em um email suspeito sendo entregue à caixa de entrada de uma pessoa inocente, certo? Por mais que isso ainda aconteça bastante na prática, hoje as práticas mudaram bastante e este escopo de atuação está maior. Temos phishings entregues em múltiplos canais ao mesmo tempo e para um número aumentado de vítimas, mas, pouco se fala nisso.

Primeiro, é preciso entender como o trabalho remoto atua hoje em dia. Empregadores são, mais do que nunca, acessíveis fora de suas caixas de entrada. O trabalho está descentralizado em diversas aplicações pela internet: caixas de email, comunicadores como Teams, Slack, Zoom, WhatsApp, redes sociais como LinkedIn, X, Discord; aplicações de SaaS como GitHub, Asana, Adobe, Zendesk entre outros. Os atacantes, portanto, conseguem enviar mensagens em diversos vetores e, muitas vezes, contornar a checagem de malware de emails tradicionais.

Um problema é que grande parte dos ataques que ocorrem fora das caixas de entrada não são reportados. Um ataque de phishing nas redes sociais, por exemplo, não te permite visualizar quais outras contas foram atingidas em sua base. Ao contrário do e-mail, não dá para apagar ou isolar a mesma mensagem em vários usuários, nem regras a ajustar ou remetentes para bloquear. Só resta denunciar a conta e torcer para que a plataforma aja, mas o atacante provavelmente já conseguiu o que queria e seguiu em frente. Bloquear URLs também não ajuda tanto, especialmente quando domínios fraudulentos são rotacionados tão rapidamente.

E há um outro problema: a linha entre “contas pessoais” e “contas corporativas” já quase não existem. Os ataques de phishing moderno atuam nessa área cinzenta, onde, funcionários acessam com frequência apps de mensagens e redes sociais pessoais em seus dispositivos de trabalho. Muitos estão logados em LinkedIn, X, WhatsApp, Signal e até fóruns como o Reddit no notebook ou celular da empresa. E, com links maliciosos circulando até em buscadores (malvertising), podem cair neles apenas navegando rotineiramente na internet.

Ou seja, onde quer que um usuário possa ser contatado fora de sua organização, há chance de um ataque de phishing acontecer. Isso é tão comum que, de acordo com dados da Verizon, mais de 60% das credenciais encontradas em logs de infostealers são provenientes de redes sociais.

Ferramentas anti-phishing tradicionais não são o suficiente para lidar com a inovação do phishing. É preciso pensar em todos os vetores de ataque disponíveis modernamente. A sua empresa está preparada para lidar com a evolução em tempo real do phishing?

Patches & Updates

Kubernetes:

A JFrog Security Research descobriu diversas CVEs na plataforma de engenharia Chaos – Chaos-Mesh. As falhas descobertas, chamadas de Chaotic Deputy, são CVE-2025-59358, CVE-2025-59360, CVE-2025-59361 e CVE-2025-59359. As três últimas são vulnerabilidades de gravidade crítica (CVSS 9.8) que podem ser facilmente exploradas por invasores dentro do cluster para executar código arbitrário em qualquer pod, mesmo na configuração padrão do Chaos-Mesh. Recomenda-se que os usuários atualizem o Chaos-Mesh para a versão corrigida – 2.7.3 – o mais rápido possível.

LastPass:

Há uma campanha generalizada e em andamento para roubo de informações, direcionada a usuários do macOS da Apple por meio de repositórios falsos do GitHub, que distribuem programas com malware disfarçados de ferramentas legítimas. "No caso do LastPass, os repositórios fraudulentos redirecionaram vítimas em potencial para um repositório que baixa o malware Atomic infostealer", afirmaram os pesquisadores Alex Cox, Mike Kosak e Stephanie Schneider, da equipe de Inteligência, Mitigação e Escalação de Ameaças do LastPass (TIME). Além do LastPass, algumas das ferramentas populares utilizadas na campanha incluem 1Password, Basecamp, Dropbox, Gemini, Hootsuite, Notion, Obsidian, Robinhood, Salesloft, SentinelOne, Shopify, Thunderbird e TweetDeck, entre outras.

GitHub:

Após uma série de ataques envolvendo os pacotes npm, o GitHub está tomando medidas defensivas que devem mitigar explorações à cadeia de suprimentos. Gradualmente, o GitHub planeja implementar a necessidade de fator múltiplo de autenticação (MFA) para a publicação local de código, removendo a opção de contornar essa necessidade; tokens granulares de 7 dias de duração; encorajar o uso de “publicação confiável; migrar de tokens 2FA do tipo TOTP para tokens baseados em FIDO – e diminuir a sua duração – e, finalmente, proibir tokens no modo padrão de publicação. A equipe responsável pelo GitHub agendou um “perguntas e respostas” para essa semana para explicar suas novas ações de segurança.

Destaques pelo mundo

Stellantis:

A gigante do setor automotivo, dona de marcas como Chrysler, Jeep e Peugeot, alegou que um de seus parceiros terceirizados sofreu um ataque cibernético, o que ocasionou na exfiltração de dados de seus próprios clientes nesse processo. De acordo com a Stellantis, não houve vazamento de dados sensíveis, limitando-se à exposição de nomes e endereços de email. Além disso, afirmou que logo após a descoberta do vazamento deu início à uma investigação formal para apurar o incidente, além de avisar aos clientes afetados. Até o momento não foi divulgada a natureza do ataque, tampouco os grupos que estão por trás disso.

Steam:

Um jogo publicado pela empresa Genesis Interactive na plataforma de jogos da Steam foi responsável por drenar carteiras de criptomoedas de diversas pessoas – incluindo de um streamer que estava angariando fundos para um tratamento contra câncer. O jogo, chamado BlockBlasters, ficou disponível na plataforma por cerca de 2 meses, entre 30 de julho e 21 de setembro e era seguro até o final de agosto, quando uma atualização implementou um minerador de criptomoedas no código do jogo. Estima-se que mais de 200 mil dólares foram roubados nessa campanha, divididos entre mais de 400 contas. O jogo já foi removido da Steam, mas, caso você tenha baixado e instalado em seu computador, é recomendável resetar o seu password da Steam e mover seus criptoativos para uma nova conta o mais rápido possível.

Cripto:

Equipes de investigação da Espanha, Portugal, Bulgária, Itália, Lituânia e Romênia, coordenadas pela Eurojust e apoiadas pela Europol prenderam cinco suspeitos ligados a uma rede de fraudes em investimentos em criptomoedas que roubou mais de € 100 milhões (US$118 milhões) de mais de 100 vítimas. A fraude já ocorria há vários anos, com o principal suspeito oferecendo altos retornos sobre investimentos em diversas criptomoedas por meio de plataformas online projetadas profissionalmente. No entanto, uma grande parte desses investimentos foi canalizada para contas bancárias na Lituânia sob o controle dos supostos golpistas.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa