PacificNews#214: He's Not Your Friend

Uma campanha massiva do Akira está alvejando usuários da VPN SonicWall

Há algum tempo, observou-se um aumento nos ataques de ransomware contra organizações usando VPNs da SonicWall sem correções de falhas antigas, como a CVE-2024-40766. Acontece que, de acordo com a empresa de cibersegurança Arctic Wolf, o cenário parece ser ainda mais preocupante: ao menos desde julho de 2025 campanhas massivas do grupo de ransomware Akira estão explorando esta vulnerabilidade em toda a internet, afetando organizações dos mais diversos setores.

A atividade segue um padrão: logins maliciosos seguidos de scans de todas as portas da máquina afetada. Na sequência, scripts do Impacket, especialmente voltados ao SMB, eram utilizados e, em poucos minutos, havia o implante do ransomware Akira. O que torna este ataque especialmente perigoso é seu tempo de infecção: o comprometimento total se dá em poucas horas ao invés de dias, tornando a resposta contra esta ameaça extremamente desafiadora.

Apesar de ter começado em julho de 2025, a campanha encontra-se ativa até hoje, afetando diversas versões do sistema operacional da SonicWall, o SonicOS, como 6.5.5.1, 7.0.1 e 7.3.0, por exemplo.

O acesso inicial dos invasores não se limita a contas locais de firewall: contas sincronizadas com o LDAP também foram afetadas, inclusive contas protegidas com a funcionalidade de One Time Password, contornando o 2FA. Os pesquisadores não têm certeza de como a autenticação múltipla foi contornada pelos atores, mas existe possibilidade de ataques de força bruta ou engenharia social.

Após o acesso ao SSL VPN, rapidamente os atores buscavam movimentação lateral: em menos de cinco minutos de acesso um scan de portas já era iniciado, com ferramentas como Advanced IP Scanner e SoftPerfect Network Scanner, buscando, especialmente, as portas 135 (RPC), 137 (Netbios), 445 (SMB) e 1433 (SQL). Paralelamente, scripts do Impacket eram executados e o protocolo RDP utilizado para login em diferentes máquinas do ambiente. Após a descoberta de portas, os invasores executavam uma enumeração de todo o ambiente de Active Directory, levantando todos os objetos com múltiplas ferramentas.

Para aumentar o peso do ataque, os atacantes buscavam extrair credenciais de máquinas virtuais de backup, mantendo uma persistência nestes ambientes, inclusive, com a instauração de ferramentas de acesso remoto, como AnyDesk ou RustDesk, túneis SSH ou Cloudflare Tunnel client.

Com acesso total ao ambiente, é iniciada a exfitlração de dados. O principal software utilizado era o WinRAR, para compactar todos os arquivos, e, na sequência, Rclone ou FileZilla para fazer a transferência dos arquivos para máquinas controladas pelos atacantes.

Após a exfiltração dos arquivos, o ransomware Akira era executado, criptografando todos os discos dos sistemas afetados. Desde o acesso inicial até o deploy completo do ransomware os atores gastam menos de 04 horas. Em algumas infecções, todo o ciclo ocorreu em menos de 55 minutos.

A medida mais crucial para mitigar essa ameaça é redefinir todas as credenciais de SSL VPN em dispositivos SonicWall que já tenham executado firmware vulnerável à CVE-2024-40766, bem como as credenciais do Active Directory em contas usadas para acesso via SSL VPN e para sincronização LDAP. A detecção rápida também é fundamental para reagir à esta ameaça, especialmente o monitoramento do protocolo SMB.

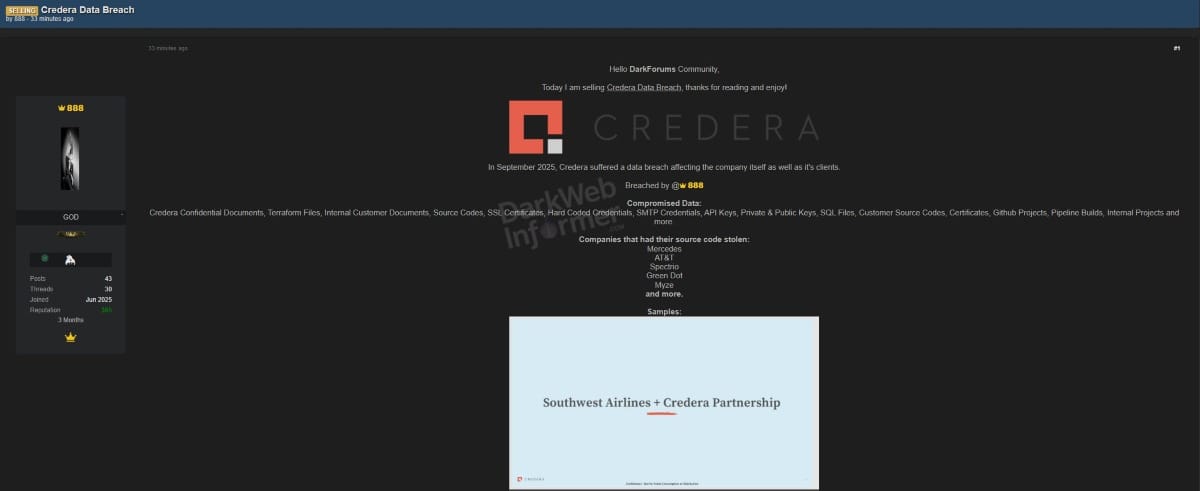

Agente malicioso invade Credera e expõe dados de clientes como AT&T e Mercedes

Atores de ameaça alegaram que comprometeram os sistemas da Credera, uma empresa de consultoria global especializada em estratégia, transformação, IA, dados e tecnologia. Eles roubaram informações relacionadas a grandes clientes, como Mercedes, AT&T, Green Dot, Myze e Spectrio.

Amostras das informações roubadas, publicadas na dark web, foram verificadas pela equipe de pesquisa da Cybernews e indicam um estoque significativo de documentos interceptados com uma variedade de informações confidenciais: arquivos do Terraform, documentos de clientes internos, código-fonte da Credera e de seus clientes de alto perfil, certificados SSL, credenciais codificadas e SMTP, chaves de API, chaves privadas e públicas, arquivos SQL, projetos do GitHub, construções de pipeline e projetos internos.

Fundada em 1999, com sede no Texas, a Credera atende a uma clientela diversificada, incluindo empresas da Fortune 500 e organizações sem fins lucrativos. Em 2025, a receita anual mais recente da empresa foi de US$ 422 milhões.

Patches & Updates

Bitcoin:

A polícia britânica obteve uma condenação no que é considerado a maior apreensão de criptomoedas do mundo, avaliada em mais de 7 bilhões de dólares. Zhimin Qian, 47 anos, também conhecida como Yadi Zhang, se declarou culpada hoje no Tribunal da Coroa de Southwark por adquirir e possuir bens provenientes de atividades criminosas. Segundo a polícia, ela teria conduzido um esquema fraudulento bilionário com Bitcoin, que enganou mais de 128 mil vítimas na China entre 2014 e 2017 e lhe rendeu o apelido de “Deusa da Riqueza”. Qian está sendo investigada desde 2018, quando chegou no Reino Unido após seu esquema colapsar.

VMware:

A Broadcom anunciou patches para seis vulnerabilidades que afetam os produtos VMware Aria Operations, NSX, vCenter e VMware Tools, incluindo quatro falhas de alta gravidade. Correções para essas vulnerabilidades foram incluídas no Aria Operations versão 8.18.5, nas versões 9.0.1.0 e 13.0.5.0 do Cloud Foundation e vSphere Foundation, nas versões 13.0.5 e 12.5.4 do VMware Tools e nas versões 8.18.5 e 8.18.5 do Telco Cloud Infrastructure.

Cisco:

A fabricante lançou patches de emergência para duas vulnerabilidades de firewall exploradas como vulnerabilidades de dia zero em ataques vinculados à campanha de espionagem ArcaneDoor: CVE-2025-20333 (pontuação CVSS de 9,9) e CVE-2025-20362 (pontuação CVSS de 6,5). Os problemas de segurança afetam o servidor web VPN dos softwares Cisco Secure Firewall Adaptive Security Appliance (ASA) e Secure Firewall Threat Defense (FTD). Usuários devem atualizar seus dispositivos o mais rápido possível, pois a versão corrigida verificará automaticamente a ROM e removerá o mecanismo de persistência dos invasores. Recomenda-se também rotacionar todas as senhas, certificados e chaves após a atualização.

Destaques pelo mundo

Android:

Um novo trojan bancário exclusivo para Android está alvejando idosos em grupos do Facebook. Conhecido como “Datzbro”, este malware é capaz de conduzir transações fraudulentas e tomar o controle completo do dispositivo infectado. A sua distribuição é feita, principalmente, em grupos do Facebook frequentado por pessoas mais velhas, onde atores mal-intencionados promovem uma suposta “viagem para pessoas mais velhas”. Ao se interessar pelo conteúdo, os idosos são abortados no Facebook Messenger ou WhatsApp e são solicitados a baixar um APK em um link fraudulento. Uma vez instalado, o Datzbro consegue capturar áudio, acessar arquivos e fotos, acessar aplicativos bancários e controlar o celular da vítima. Até o momento, foram feitas vítimas na Austrália, Cingapura, Malásia, Canadá, África do Sul e Reino Unido.

Jaguar:

O Reino Unido vai fornecer um empréstimo bancário comercial de £ 1,5 bilhão (US$ 2 bilhões) para a empresa automobilística Jaguar Land Rover (JLR), de modo que ela possa dar suporte a sua cadeia de suprimentos e evitar mais prejuízos decorrentes do ciberataque recentemente sofrido. Há cerca de 120.000 pessoas diretamente impactadas, cujos empregos e trabalho dependem das operações contínuas da JLR. Segundo a BBC news, é a primeira vez que uma empresa recebe assistência financeira do governo britânico decorrente de um ataque cibernético.

Japão:

A maior cervejeira do Japão, Asahi, com receita anual superior a 20 bilhões de dólares, teve que paralisar suas operações em razão de um ataque cibernético. De acordo com a empresa, o incidente afetou as atividades de novos pedidos e entregas, que foram completamente suspensas. O call center e atendimento ao cliente também ficaram indisponíveis devido ao ataque. Até o momento não foi confirmado vazamento de dados de clientes ou colaboradores da Asahi, nem tampouco a natureza do ataque.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa