PacificNews#217: The Stalker

Cibercriminosos atacam instâncias de nuvem da AWS para roubo de dados

Nas últimas semanas, ambientes de nuvem da Amazon Web Services (AWS) tornaram-se o principal alvo do grupo de ameaças "Crimson Collective", cujo objetivo é a exfiltração de dados para posterior extorsão. O grupo ganhou notoriedade ao assumir a responsabilidade pelo recente ataque à Red Hat, do qual alegam ter roubado 570 GB de informações de repositórios privados do GitLab, pressionando a gigante do software a pagar um resgate.

Em uma escalada de táticas de extorsão, o Crimson Collective anunciou uma parceria com o grupo Scattered Lapsus$ Hunters para aumentar a coação sobre a Red Hat. Uma análise da empresa de cibersegurança Rapid7 detalha o modus operandi dos atacantes: eles utilizam a ferramenta open-source TruffleHog para localizar credenciais da AWS expostas publicamente. Uma vez dentro do sistema, comprometem contas de gerenciamento de identidade e acesso (IAM) para criar novos usuários e chaves, garantindo assim a persistência e a escalada de privilégios no ambiente da vítima.

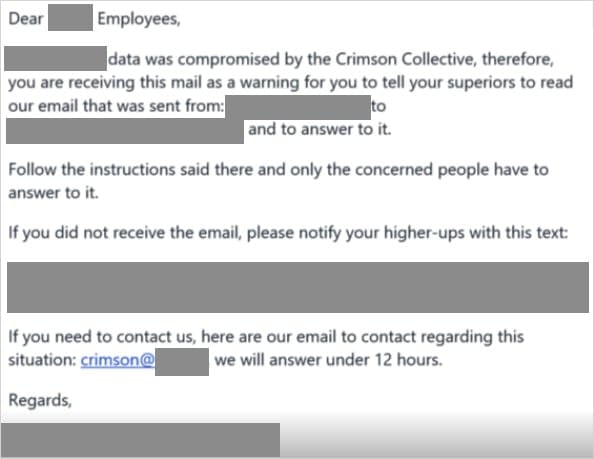

Para obter controle total do ambiente AWS, a próxima etapa do ataque é a escalada de privilégios, na qual o grupo anexa a política "AdministratorAccess" aos usuários que acabou de criar. Com acesso administrativo, os invasores mapeiam todos os recursos da vítima — incluindo usuários, instâncias, buckets S3, clusters de banco de dados e aplicações — para planejar a coleta e a exfiltração dos dados. O processo de roubo de dados inclui a modificação de senhas mestras do serviço de banco de dados (RDS) para acessar as informações. Em seguida, eles criam snapshots (cópias de segurança) desses bancos de dados e os exportam para um bucket S3, de onde os dados são finalmente extraídos. A Rapid7 também observou uma técnica semelhante com os volumes de armazenamento do EBS: os atacantes criam snapshots, os utilizam para lançar novas instâncias de servidor (EC2) e anexam os volumes a grupos de segurança com regras permissivas para facilitar a transferência dos dados. Ao final do processo, a Crimson Collective utiliza o próprio serviço de e-mail da AWS (Simple Email Service - SES) da conta comprometida, além de e-mails externos, para enviar a nota de extorsão à vítima.

A AWS aconselha os clientes a se protegerem usando credenciais de curto prazo com privilégios mínimos e políticas de IAM rigorosas. Em caso de suspeita de vazamento, a empresa orienta seguir seus guias de segurança e contatar o suporte. Para prevenção, recomenda-se o uso de ferramentas open-source, como o S3crets Scanner, para encontrar credenciais expostas. Este tipo de ataque se diferencia de outros, como os do grupo "Codefinger" reportados em janeiro de 2025, que focavam em criptografar os dados das vítimas com ransomware em vez de apenas roubá-los para extorsão.

Inteligência Artificial: A nova arma cibernética da Rússia

De acordo com um comunicado feito pelo Serviço Estadual Especial de Comunicações ucraniana, o SSSCIP, a adoção de inteligência artificial por atacantes cibernéticos russos, que estão travando guerra contra a Ucrânia, chegou em um patamar muito alto. Em um comunicado enviado nesta quarta-feira, a agência afirmou que “atacantes agora não apenas geram mensagens de phishing, mas várias amostras de malwares analisadas demonstram claramente que foram geradas com inteligência artificial – e os ofensores certamente não vão parar aí”.

Um destes ataques, mais notadamente, envolviam o malware conhecido como WRECKSTEEL, executado pelo grupo UAC-0219, em uma abordagem que alvejou entes específicos da administração pública e infraestrutura crítica. De acordo com as evidências, é bastante provável que este malware, escrito em PowerShell com o objetivo de roubar dados, tenha sido desenvolvido inteiramente por IA.

Outras campanhas notórias, como o HOMESTEEL e GIFTEDCROOK, envolvendo phishing, também dão sinais claros de inteligência artificial em seu desenvolvimento.

O comunicado da SSSCIP também deu detalhes sobre atores maliciosos russos, como o APT28, weaponizando falhas em serviços terceiros, como o Roundcube, através da exploração de 03 CVEs notórias (CVE-2023-43770, CVE-2024-37383 e CVE-2025-49113) e do software de webmail Zimbra (CVE-2024-27443 e CVE-2025-27915). Vale destacar que vulnerabilidades no Zimbra também estão sendo exploradas em ataques contra o exército brasileiro, conforme mencionamos anteriormente.

Ademais, a agência reforçou que as táticas dos grupos russos seguem uma abordagem híbrida: sincronizando operações cibernéticas junto com ataques realizados em campo de batalha, na guerra acontecendo na vida real. Um destes exemplos é o grupo Sandworm (UAC-0002) que alvejou organizações no setores de energia, defesa e provedores de internet ao mesmo tempo que tropas russas avançavam na Ucrânia.

Apesar do anúncio da SSSCIP trazer um recorte somente do que está acontecendo na Ucrânia, é nítido que os atacantes cibernéticos vão, cada vez mais, usar inteligência artificial em suas abordagens daqui para a frente, em um ritmo que somente tende a acelerar. Prepare-se para um cenário com ameaças evoluindo em um ritmo ainda mais rápido.

Patches & Updates

Wordpress:

Agentes de ameaças estão explorando ativamente uma falha crítica de segurança (CVE-2025-5947 - pontuação CVSS: 9,8) que afeta o tema WordPress Service Finder, permitindo acesso não autorizado a qualquer conta, incluindo administradores. A deficiência afeta todas as versões do tema anteriores à 6.0, inclusive. Ela foi corrigida pelos mantenedores do plugin em 17 de julho de 2025, com o lançamento da versão 6.1. O tema já foi vendido para mais de 6.100 clientes, segundo dados do Envato Market.

Google:

A Google anunciou que não irá corrigir uma falha de segurança no seu bot de IA, o Gemini, que permite manipulações em ASCII para vazamento de informações sensíveis de emails. Essa vulnerabilidade acontece quando há integração do Gemini com seu Google Workspace, onde um atacante pode enviar uma mensagem customizada com um ASCII escondido e vazar informações de um terceiro. Um pesquisador reportou este bug ao Google, que afirmou não se tratar de uma falha de segurança, mas apenas um vetor de ataque em engenharia social e que, consequentemente, não precisa de correção.

GitHub:

Um pesquisador de segurança da informação conseguiu explorar uma vulnerabilidade no assistente de inteligência artificial Copilot para GitHub, possibilitando o vazamento de informações sensíveis e controle absoluto das respostas do agente. Para isso, o pesquisador Omer Mayraz, da Legit Security, combinou um contorno no CSP junto de uma injeção remota de prompt, que ocasionou o vazamento de chaves da AWS e de bugs zero-day em repositórios privados. De acordo com Mayraz, você pode incluir comentários ocultos no prompt do Copilot para fazer com que ele exiba sugestão de códigos maliciosos para outros usuários, além de ser possível fazer com que o agente acesse repositórios privados, codifique seu conteúdo e o inclua em uma URL, possibilitando a exfiltração destes dados. De acordo com o GitHub, esta falha foi resolvida após o relatório da vulnerabilidade feito por Omar Mayraz.

Destaques pelo mundo

Discord:

Cibercriminosos afirmam que violação no aplicativo expôs dados de 5,5 milhões de usuários presentes na instância do sistema de suporte Zendesk da empresa, incluindo documentos de identidade e informações parciais de pagamento de algumas pessoas. O grupo exigiu US$5 milhões em resgate, reduzindo-o posteriormente para US$3,5 milhões, e manteve negociações privadas com o Discord entre 25 de setembro e 2 de outubro. Discord disse que não pagará aos agentes de ameaças.

Microsoft:

A big tech está trabalhando para resolver uma interrupção contínua que impede os usuários de acessar os serviços do Microsoft 365, incluindo o Microsoft Teams, o Exchange Online e o centro de administração. Tais problemas também afetam a Autenticação Multifator (MFA) e usuários que tentam acessar os serviços do Microsoft 365 por meio da autenticação de logon único (SSO) do Microsoft Enterprise. "Nossa análise identificou uma parte da infraestrutura de operações de diretório que ficou desequilibrada durante um período de alto volume de tráfego e causou falhas de autorização associadas ao impacto", afirmou a empresa.

Salesforce:

A empresa responsável por uma das principais ferramentas de CRM no mercado, a Salesforce, recusou a pagar uma extorsão cibernética para um grupo de atacantes que alega ter roubado mais de “1 bilhão de registros de dezenas de clientes da organização”. O grupo por trás do ataque alega ser do “Scattered LAPSUS$ Hunters”, um combinado de atores de diferentes grupos, como Scattered Spider, LapSuS$ e ShinyHunters. Em um email enviado, um representante comercial da organização vítima afirmou: “Posso garantir que a Salesforce não irá se envolver, negociar ou pagar qualquer demanda de extorsão”.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa