PacificNews#224: Fantastic Fungi

Ataque 'TruffleNet' utiliza credenciais roubadas contra a AWS

Uma campanha de ameaças emergente está utilizando credenciais roubadas para atacar o Simple Email Service (SES), o serviço de automação de e-mail da Amazon. O ataque é realizado por meio de uma infraestrutura em larga escala chamada TruffleNet, que é baseada na ferramenta de varredura de código aberto TruffleHog.

De acordo com Scott Hall, da Fortinet AI, os invasores projetaram o TruffleNet para "testar sistematicamente credenciais comprometidas e realizar reconhecimento em ambientes da AWS". Hall destaca a escala da operação: "Em um incidente envolvendo múltiplas credenciais comprometidas, registramos atividade de mais de 800 hosts únicos em 57 redes Classe C distintas".

Para alcançar essa escala, os atacantes não utilizam apenas o TruffleHog. Eles também se aproveitam de "configurações consistentes, incluindo portas abertas e a presença do Portainer". O Portainer é uma interface de gerenciamento de código aberto legítima para Docker e Kubernetes, amplamente utilizada por administradores em fluxos de DevOps para simplificar a implantação e orquestração de contêineres.

O modus operandi começa conectando o TruffleNet ao ambiente AWS com uma simples chamada GetCallerIdentity, usada para verificar a validade das credenciais roubadas. Em seguida, a infraestrutura maliciosa utiliza a interface de linha de comando (CLI) da AWS para consultar a API GetSendQuota do SES. Segundo Hall, essa consulta é um indicador comum no início de atividades de abuso do SES.

Uma vez dentro, os agentes maliciosos exploram o Amazon SES no ambiente comprometido para estabelecer identidades de remetente. Para isso, eles utilizam chaves DKIM (DomainKeys Identified Mail) obtidas de sites WordPress previamente invadidos.

Hall detalha que um dos domínios maliciosos, cfp-impactaction.com, foi usado em um golpe de comprometimento de e-mail comercial (BEC). O golpe, focado no setor de petróleo e gás, simulava a integração de um novo fornecedor e incluía um formulário W-9. "Os atacantes enviaram uma fatura supostamente da ZoomInfo, solicitando um pagamento ACH de US$ 50.000", explicou.

Para dar credibilidade à fraude, o formulário W-9 anexado continha um número de identificação de empregador (EIN) público, pertencente à empresa que estava sendo falsificada. O e-mail instruía as vítimas a enviar os pagamentos para um endereço de e-mail com um erro de digitação (typosquatting): zoominfopay[.]com.

A descoberta desta infraestrutura demonstra "a rapidez com que os agentes de ameaças estão evoluindo suas táticas para explorar a infraestrutura em nuvem em larga escala" e, assim, contornar os controles de segurança tradicionais. "Ao combinar roubo de credenciais, automação de reconhecimento e abuso do SES, os adversários conseguem transformar serviços legítimos em armas para realizar fraudes e BEC em grande escala, com detecção mínima", concluiu Hall.

Para mitigar os riscos dessas ameaças, os profissionais de segurança devem implementar monitoramento contínuo, o princípio do privilégio mínimo e análise comportamental.

Cibercriminosos usam ataques digitais para roubar caminhões de carga em operação global

As novas vítimas de cibercriminosos são caminhões de carga e frete. Sim, você não leu errado. Em uma nova campanha, links e emails maliciosos estão sendo usados para que agentes de ameaças instalem ferramentas de monitoramento remoto (RMMs) em alvos específicos, culminando com o sequestro de carga e o roubo de ativos físicos. Quem descobriu essa atividade foi a empresa de segurança Proofpoint, que achou indícios deste tipo de atividade acontecendo desde janeiro de 2025. Os principais alvos são entidades dos Estados Unidos, mas também existem atividades no México, Índia, Alemanha, Chile, África do Sul e inclusive no Brasil. Vamos entender melhor.

O roubo de cargas envolve o furto de mercadorias comerciais durante o transporte, e isto pode acontecer de duas formas: por meio do desvio intencional da rota de caminhões ou da atuação de criminosos que se passam por transportadoras legítimas. Em ambos os casos, o objetivo é o sequestro dos caminhões e, consequentemente, o redirecionamento da carga para locais de coleta falsos.

Todo esse esquema começa com os cibercriminosos se posicionando, maliciosamente, no meio da cadeia de suprimentos do mercado de cargas. Para conseguir chegar até esse ponto, eles usam contas comprometidas em plataformas de frete e carreto, publicando anúncios falsos de demandas. Outra técnica é a invasão de emails de despachantes ou outros envolvidos no sistema de postagem de cargas. O objetivo é instalar RMMs, como ScreenConnect, SimpleHelp, PDQConnect ou outras em empresas alvo, conseguindo controle total dos ativos.

Após o comprometimento cibernético, a engenharia social também cumpre uma parte importante deste negócio clandestino. Os atacantes customizam mensagens sobre “cargas urgentes” e exploram relações de confiança na indústria, até chegar a seu objetivo final: o roubo físico das cargas.

Esta carga geralmente varia muito: comida, bebidas, eletrônicos ou outros bens de empresa. Mas, após sua interceptação, o destino final pode variar, como venda online separada dos produtos, exportações da carga para outros países ou até mesmo uma alteração de rota e venda dos ativos para outra empresa.

De acordo com a Proofpoint, é bem provável que os atacantes cibernéticos contem com a ajuda de “insiders”, uma vez que eles parecem saber sobre rotas, timing e quais cargas que possuem mais valor. Além disso, tudo leva a crer que estes criminosos atuam junto com o crime organizado em diversas etapas do esquema.

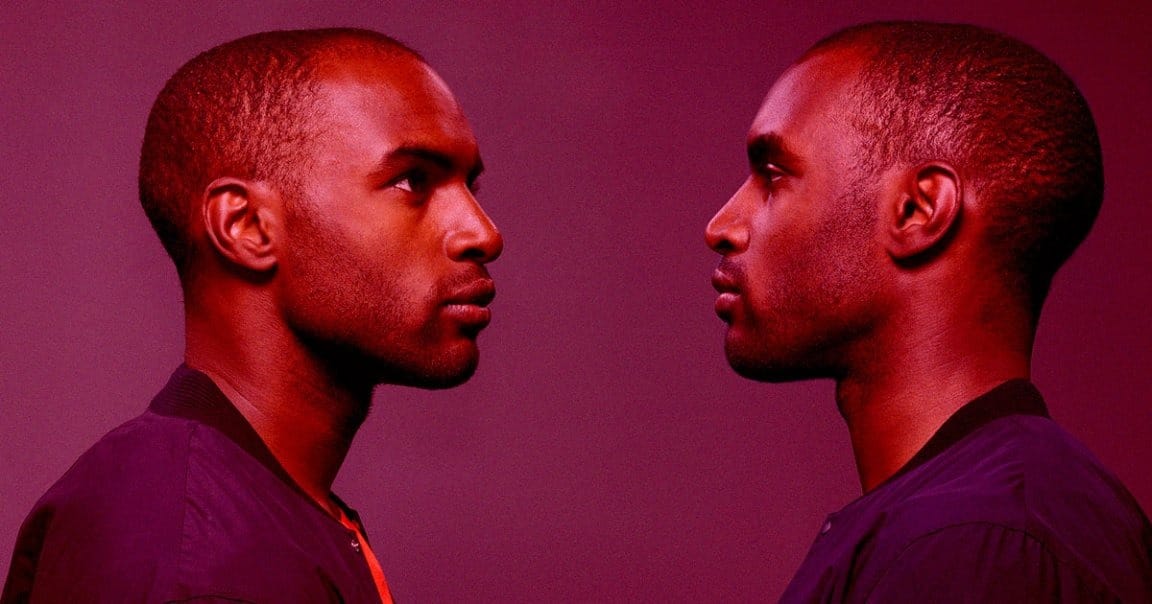

Como ferramentas de IA podem clonar um diretor de empresa

Um experimento divulgado no YouTube expôs o quão simples se tornou falsificar identidades com a ajuda de inteligência artificial. Em apenas 90 minutos, dois profissionais de segurança cibernética clonaram a voz e o rosto do diretor de uma empresa, utilizando apenas ferramentas gratuitas disponíveis na internet.

O processo começa com o download de um vídeo no LinkedIn, onde o executivo aparecia em uma entrevista. Com cerca de 10 segundos de áudio, foi possível criar uma cópia de sua voz, utilizando a ferramenta de geração sintética de voz 11 Labs. Em seguida, o áudio sintético foi sincronizado com o vídeo original, ajustando os movimentos labiais com a ferramenta Sync.so. E o resultado foi um vídeo falso em que o diretor dizia: “Oi, aqui é o Matt. Identificamos algumas transações incomuns no seu sistema financeiro…”.

Segundo os autores, quando o vídeo foi usado em exercícios de conscientização corporativa, mais de 10% dos funcionários interagiram com o conteúdo, acreditando se tratar de uma mensagem legítima.

O experimento, conduzido para fins educacionais, reforça o alerta sobre o uso da inteligência artificial em campanhas de engenharia social e fraude corporativa. A combinação de realismo e facilidade de acesso transforma os deepfakes em uma ameaça crescente para empresas e indivíduos.

Patches & Updates

Google AI: Big Sleep, o agente de cibersegurança baseado em inteligência artificial do Google, descobriu cinco falhas de segurança no componente WebKit usado no navegador Safari: CVE-2025-43429, CVE-2025-43430, CVE-2025-43431, CVE-2025-43433 e CVE-2025-43434. As correções para essas falhas foram lançadas pela Apple na segunda-feira como parte do iOS 26.1, iPadOS 26.1, macOS Tahoe 26.1, tvOS 26.1, watchOS 26.1, visionOS 26.1 e Safari 26.1.

Cibercrime: Dois ex-funcionários de empresas de cibersegurança foram indiciados sob alegações de participação em conspiração, fora do seu horário de trabalho, para a prática de crimes cibernéticos contra múltiplas empresas americanas, as extorquindo por milhões de dólares. Kevin Tyler Martin e Ryan Clifford Goldberg, que pediram resgates de até 10 milhões de dólares, estão sendo acusados de usarem o ransomware ALPHV contra diferentes empresas em todo os Estados Unidos.

Android: Nesta segunda-feira, a Google anunciou diversas correções de segurança nos sistemas Android, incluindo duas vulnerabilidades que poderiam resultar em execução remota de código (RCE) nos dispositivos afetados, conhecidas como CVE-2025-48593, afetando versões 13, 14, 15 e 16 do Android e CVE-2025-48581, afetando somente a versão 16.

Destaques pelo mundo

Pennsylvania: A Universidade da Pensilvânia informou que acionou o FBI após o envio de e-mails ofensivos a ex-alunos. Acredita-se que uma violação de dados afetou sistemas de informação da instituição de ensino. O site Bleeping Computer revelou que a violação expôs dados de 1,2 milhão de doadores da Universidade. A Reuters não conseguiu confirmar a alegação de forma independente nem identificar o(s) hacker(s) envolvido(s).

Palantir: A empresa de análise de dados atingiu recordes históricos de receita no terceiro trimestre. Suas ações valorizaram tão rapidamente que agora superam os ganhos da empresa mais valiosa do mundo, a Nvidia. Os resultados da Palantir foram impulsionados pelas expectativas de aumento nos gastos com defesa para suas ferramentas de IA de nível militar nos EUA e em outros países.

HttpTroy: Um agente de ameaças ligado à Coreia do Norte, conhecido como Kimsuky, está distribuindo um backdoor que, até então, era desconhecido. Nomeado HttpTroy, esta ferramenta faz parte de uma campanha de spear-phishing alvejando uma única vítima na Coreia do Sul. Dentro dos emails enviados, um arquivo ZIP disfarçado de um boleto de VPN era capaz de instalar um backdoor com capacidade de exfiltração de arquivos, capturas de tela e execução arbitrária de comandos. Um diferencial do HttpTroyé o seu rebuscado sistema de ofuscação, que dificulta muito sua análise e, sequencialmente, sua detecção. Suas chamadas de API usam técnicas customizadas de hashing, enquanto suas strings são ofuscadas com operações XOR e instruções SIMD.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib, Murilo Lopes e Cíntia Baltar

Arte: George Lopes e Anselmo Costa