PacificNews#225: The Silence of the World

Windows Hyper-V torna-se arma para ocultar VMs Linux e burlar a detecção de EDR

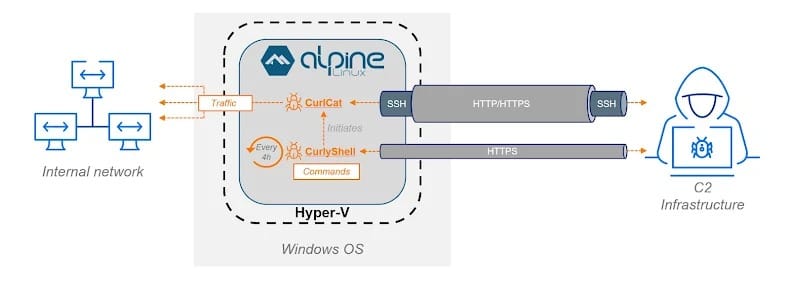

Um grupo de agentes de ameaça, apelidado de Curly COMrades, está usando uma tática sofisticada para burlar as defesas cibernéticas: a virtualização. Segundo um novo relatório da Bitdefender, o grupo vem habilitando a função Hyper-V nos sistemas das vítimas para criar uma máquina virtual (VM) minimalista baseada em Alpine Linux.

Este ambiente isolado, que ocupa apenas 120 MB de disco e 256 MB de memória, serve como um esconderijo eficaz. "Ao isolar o malware e seu ambiente de execução dentro de uma máquina virtual, os atacantes conseguiram contornar muitas das detecções tradicionais de EDR baseadas em host", explicam os pesquisadores Victor Vrabie, Adrian Schipor e Martin Zugec.

Dentro desta VM oculta, o grupo implanta seu arsenal, que inclui o shell reverso personalizado CurlyShell e o proxy reverso CurlCat. A campanha também utiliza outras ferramentas notórias como o RuRat (para acesso remoto), Mimikatz (para coleta de credenciais) e um implante .NET modular (MucorAgent), com versões ativas desde novembro de 2023.

O CurlyShell, especificamente, é um binário ELF escrito em C++ que opera como um daemon (processo em segundo plano). Ele se comunica com um servidor de comando e controle (C2) para executar comandos criptografados, usando requisições HTTP GET para buscar instruções e HTTP POST para enviar os resultados de volta.

HackedGPT: as novas vulnerabilidades no agente de inteligência artificial

Injeções de prompt são vulnerabilidades em grandes modelos de linguagem (LLMs), afetando a forma que estes modelos processam dados inseridos. Através desta técnica, atacantes podem manipular as instruções cedidas ao agente através de qualquer dado inserido, fazendo com que o modelo ignore instruções originais e execute atividades maliciosas. Este problema já é bem conhecido no mundo da inteligência artificial, tanto que muitos fabricantes colocam sistemas de segurança para prevenir essas falhas. Entretanto, pesquisadores de cibersegurança da Tenable identificaram diversas falhas e técnicas que podem aumentar o impacto de ataques de injeção de prompt, especialmente no ChatGPT.

A primeira dessas falhas trata-se de uma injeção indireta de prompt através de sites confiáveis no contexto de navegação. Quando uma URL é submetida ao agente do ChatGPT, ele executa um contexto específico para navegação, através da funcionalidade “open_url”, alterando o user-agent para “ChatGPT-User”. O que os pesquisadores fizeram foi incluir mensagens maliciosas no setor de comentários de um blog falso, criado para o fim da exploração. Ao submeter a URL deste blog para o ChatGPT e pedir para sumarizá-lo, as instruções maliciosas foram incluídas, lidas e executadas pelo agente de inteligência artificial, comprometendo o usuário da ferramenta.

Outra vulnerabilidade identificada foi uma injeção de prompt indireta através de zero-click no contexto de pesquisa. Ou seja, quando um usuário simplesmente faz uma pergunta ao ChatGPT. Os pesquisadores criaram sites com nomes específicos e extremamente nichados, inclusive contendo informações de teor humorístico em um domínio chamado “llmninjas”. Em seguida, pediram informações ao ChatGPT sobre a equipe do LLM Ninjas e viu seu site ser citado como fonte de pesquisa. Além disso, os pesquisadores criaram uma “impressão digital” do SearchGPT com base nos cabeçalhos e no user agent que ele usa para navegar, exibindo a injeção de prompt quando o próprio SearchGPT acessava o conteúdo e, com isso, conseguiram novas injeções de prompt.

Um método mais simples ainda de injeção de prompt é através de um clique em URL. Uma funcionalidade que a OpenAI criou permite que usuários escrevam um prompt de forma simples, acessando a URL “chatgpt.com/?q={Prompt}”. Qualquer que seja o parâmetro {Prompt} , ele será executado, possibilitando uma injeção maliciosa de prompt para o usuário.

A Tenable ainda encontrou outras vulnerabilidades dignas de nota no agente, como formas de contornar os mecanismos de segurança, técnicas de injeção de conversas, formas de esconder conteúdo malicioso e injeção de memória. Todas estas vulnerabilidades podem ser lidas no blog da Tenable em detalhes, incluindo provas de conceito.

Malware destrutivo ataca o setor de grãos da Ucrânia

O alvo da vez dos cibercriminosos apoiados pelo governo russo é o coração da economia ucraniana: o setor de grãos. Em uma nova onda de ataques, o grupo Sandworm utilizou malwares do tipo “data wiper” para apagar dados críticos de empresas e órgãos ligados à produção e exportação de grãos. A descoberta foi feita pela empresa de segurança ESET, que informou que as ofensivas ocorreram entre junho e setembro de 2025, atingindo também instituições de ensino, órgãos governamentais e empresas de energia e logística.

Diferentes dos ransomwares, que sequestram dados em troca de resgate, o único propósito dos data wipers é destruir completamente as informações, tornando sua recuperação impossível. O impacto é devastador: sistemas inteiros são inutilizados e operações são paralisadas em poucos minutos. Desde o início da invasão russa, a Ucrânia tem sido alvo constante de campanhas com wipers, a maioria atribuída a grupos patrocinados pelo estado russo. Algumas das variantes incluem: PathWiper, HermeticWiper, CaddyWiper, Whispergate e IsaacWiper.

O ataque ao setor de grãos evidencia uma mudança de foco dos grupos russos, que agora buscam atingir diretamente a economia ucraniana. “Considerando que a exportação de grãos continua sendo uma das principais fontes de receita do país, tal estratégia provavelmente reflete uma tentativa de enfraquecer a economia de guerra da Ucrânia”, destacam os especialistas da ESET.

Embora o Sandworm também realize operações de espionagem, os ataques com data wipers seguem sendo uma ameaça constante. Para reduzir os riscos, é recomendado manter backups offline, implementar sistemas robustos de detecção e prevenção de invasões e garantir que todos os softwares estejam atualizados, práticas que ajudam a prevenir a maioria dos ataques.

Patches & Updates

Ai-malware: O Grupo de Inteligência de Ameaças do Google (GTIG) identificou que adversários estão agora usando IA, especificamente grandes modelos de linguagem (LLMs), integrados diretamente em novas famílias de malware. Essa técnica, chamada pelo Google de automodificação "sob demanda", permite que o malware se altere dinamicamente durante a execução. Isso confere ao malware níveis de versatilidade inéditos, tornando-o muito mais difícil de combater que os tipos tradicionais. Exemplos notáveis dessa tática incluem o malware PromptFlux e o minerador de dados PromptSteal (LameHug).

CentOS: A CISA está alertando sobre explorações críticas no painel de controle web do CentOS (CWP). De acordo com a agência americana, atores de ameaça estão se aproveitando da vulnerabilidade conhecida como CVE-2025-48703, que, inclusive, foi adicionada ao catálogo de Vulnerabilidades Conhecidas e Exploráveis (KEV). Esta falha de segurança possibilita a um atacante não-autenticado a execução arbitrária de comandos em shell personificando um outro usuário legítimo, impactando todas as versões anteriores ao CWP 0.9.8.1204. A correção foi disponibilizada em 18 de junho, na versão 0.9.8.1205 do produto.

SonicWall: De maneira formal, a SonicWall confirmou que um grupo patrocinado pelo Estado esteve por trás do vazamento de dados que culminou com a exposição dos arquivos de backup de configuração de seu firewall, em setembro deste ano. A empresa contou com ajuda da Mandiant para investigar o incidente, afirmando que seus produtos, firmware ou outros sistemas não foram afetados, tratando-se de algo isolado. Clientes do SonicWall são encorajados a logarem na aplicação web MySonicWall, checar seus dispositivos e resetar as credenciais dos serviços impactados, se houver. Além disso, a empresa lançou duas ferramentas: “Online Analysis Tool” e “Credentials Reset Tool” para ajudar a identificar serviços que precisam de remediação.

Destaques pelo mundo

Google Play: Um relatório da empresa de segurança Zscaler confirmou que, entre junho de 2024 e maio de 2025, centenas de aplicativos maliciosos foram baixados na Google Play, totalizando mais de 40 milhões de downloads. Entre o período, a empresa observou um aumento de 67% de malwares alvejando dispositivos móveis entre o mesmo período de anos anteriores. O maior risco? Spyware e trojans bancários. De acordo com a telemetria, aparentemente os atacantes estão, pouco a pouco, trocando suas fraudes de cartões e explorando pagamentos por celular, usando phishing, smishing, SIM-swapping e golpes de pagamentos falsos.

Wiz: A planejada aquisição da empresa de segurança em nuvem Wiz pelo Google, no valor de US$32 bilhões, recebeu "sinal verde" do Departamento de Justiça dos EUA (DOJ) em sua análise antitruste. O Google havia oferecido inicialmente US$23 bilhões pela startup em 2024, mas a Wiz recusou, acreditando em um potencial de crescimento maior. Se confirmada, essa será uma das maiores aquisições da história do Google e redefinirá o cenário da segurança em nuvem.

Hyundai: A Hyundai AutoEver America (HAEA), uma afiliada de TI do Hyundai Motor Group, está alertando seus funcionários sobre uma violação de dados. Atacantes invadiram o ambiente de TI da empresa e tiveram acesso a informações pessoais dos colaboradores. A empresa descobriu a intrusão em 1º de março, mas a investigação mostrou que os invasores tinham acesso aos sistemas desde 22 de fevereiro.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib, Murilo Lopes e Cíntia Baltar

Arte: George Lopes e Anselmo Costa