PacificNews#235: The journey of Sisyphus

Novo malware DroidLock bloqueia dispositivos Android

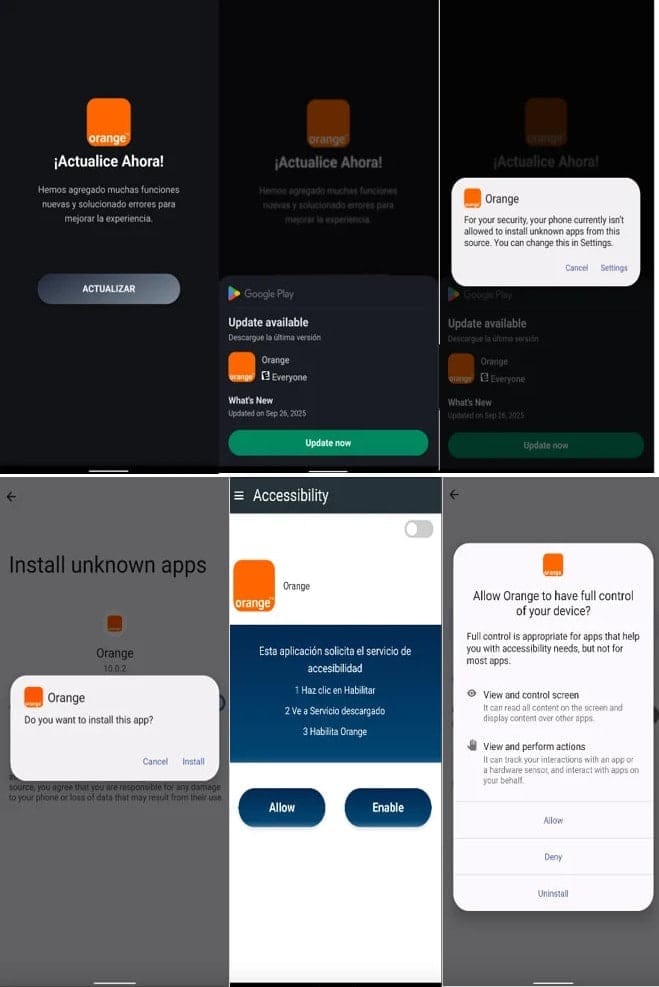

O recém-descoberto malware para Android, apelidado de DroidLock, pode bloquear a tela das vítimas para exigir resgate e acessar mensagens de texto, registros de chamadas, contatos, gravações de áudio ou até mesmo apagar dados.

O programa malicioso permite que o atacante tenha controle total do dispositivo por meio do sistema de compartilhamento VNC. Segundo pesquisadores da Zimperium, empresa de segurança móvel, o malware tem como alvo usuários de língua espanhola e é distribuído por meio de sites maliciosos que promovem aplicativos falsos que se passam por pacotes legítimos.

A infecção começa com um dropper que engana o usuário para que ele instale a carga secundária que contém o malware propriamente dito. Os aplicativos maliciosos introduzem a carga principal por meio de uma solicitação de atualização e, em seguida, solicitam permissões de Administrador do Dispositivo e Serviços de Acessibilidade, o que lhes permite realizar atividades fraudulentas.

Recomenda-se que os usuários do Android não instalem APKs de fontes externas à Google Play, a menos que o desenvolvedor seja uma fonte confiável. Devem sempre verificar se as permissões exigidas por um aplicativo atendem aos seus propósitos e verificar periodicamente seus dispositivos com o Play Protect.

ConsentFix: Ataque às contas da Microsoft usando o Azure CLI

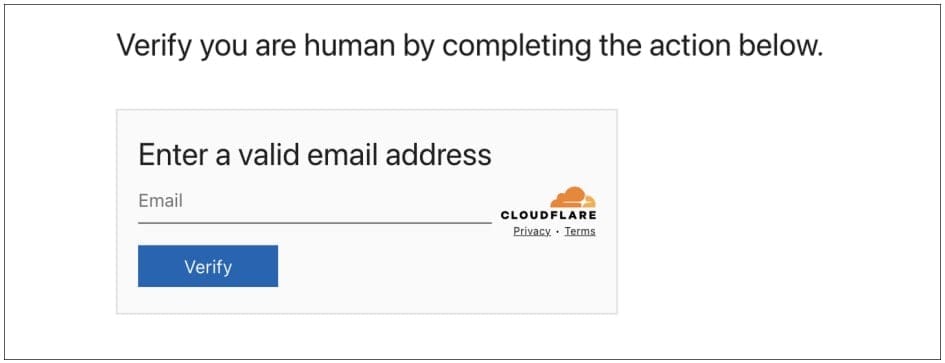

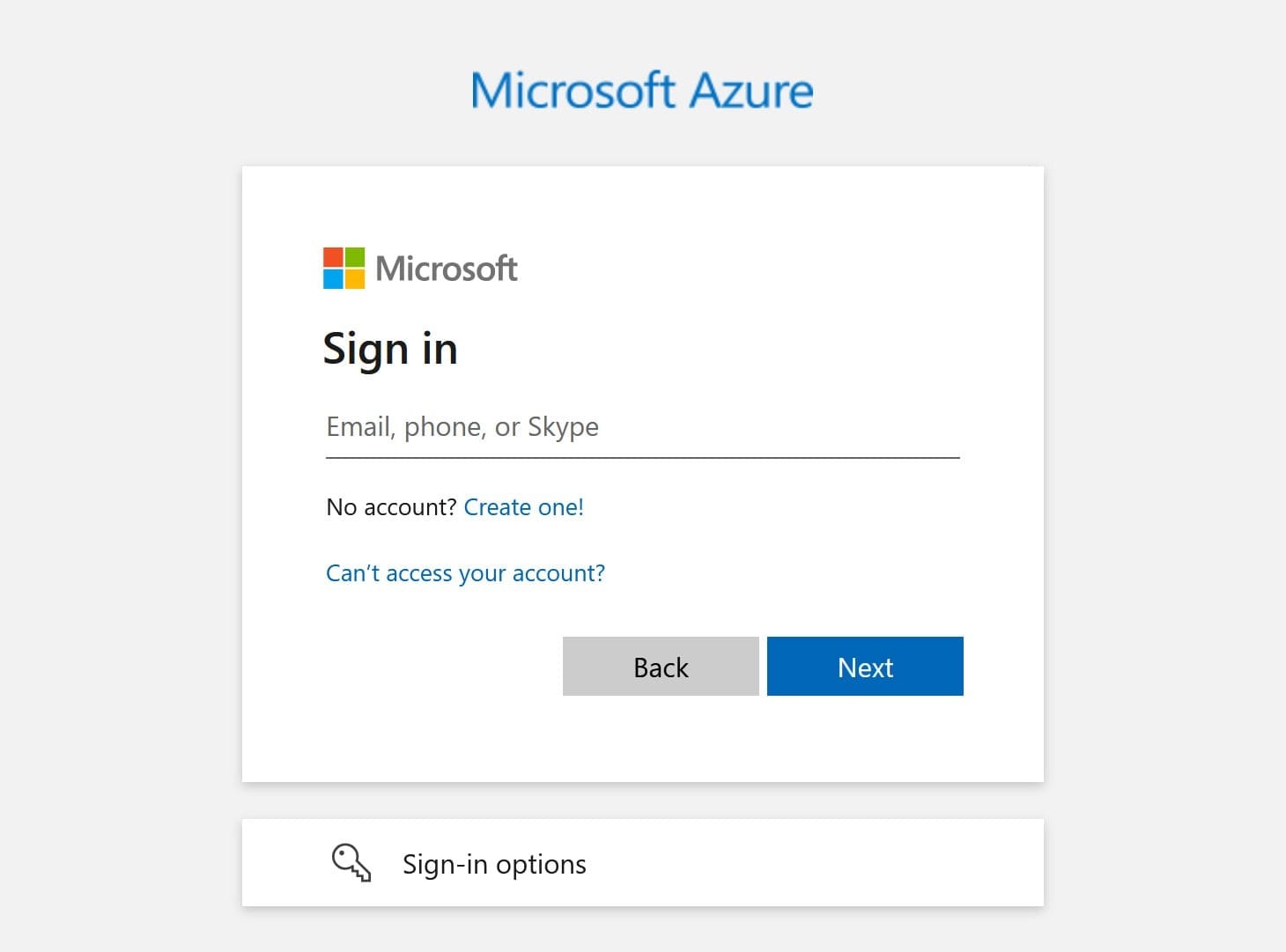

Uma nova variação do ClickFix está causando dor de cabeça no mundo todo. Agora, a técnica conhecida como “ConsentFix” está explorando a Azure CLI para comprometer contas da Microsoft sem a necessidade de uso de senha e conseguindo contornar as soluções de 2FA.

Para refrescar a memória, vamos lembrar que o ClicFix é um ataque, em um primeiro momento, de engenharia social, que engana os usuários a executar comandos em seu próprio computador, instalando malware ou roubando dados. Para isso, os atacantes usam páginas falsas de instruções ou de falsas verificações de “Não sou um robô”, instruindo a vítima a colar uma string em seu “Executar”, no Windows.

Já neste novo ataque, que foi descoberto pela empresa de cibersegurança Push Security, códigos de autorização do OAuth 2.0 são roubados pelos atacantes, que podem ser usados para obter tokens de acesso ao Azure CLI.

O ataque ConsentFix começa com a vítima acessando um domínio legítimo, mas comprometido, e que, muito provavelmente, estará bem ranqueado nos mecanismos de busca do Google. Nesta página o visitante verá, por exemplo, um CAPTCHA da Cloudflare pedindo um endereço de email válido. O atacante executa um script, por trás desta página, que valida se o email fornecido é válido ou não.

Em caso positivo, uma página muito similar ao ClicFix será exibida, pedindo instruções para verificar se você é um robô ou não, pedindo para clicar em um botão de “login”, que irá abrir uma URL legítima da Microsoft, em seguida.

Mas aqui é onde o ataque acontece, já que essa não é a página de login da Microsoft, mas sim a página para logar no Portal da Azure, que possibilita gerar um código de acesso OAuth para o Azure CLI. Ao se autenticar, a vítima é redirecionada para uma página “localhost” e, no navegador, está o código de autorização ao CLI atrelado ao usuário.

O phishing está completo quando o usuário copia a URL na página maliciosa, assim como as instruções pediram e, desta forma, fornece acesso completo para o atacante, que não precisará sequer de código 2FA para fazer o que quiser na conta Microsoft da vítima.

De acordo com a Push Security, esse ataque só é executado uma vez por endereço de IP, então, mesmo que a vítima retorne, ela não receberá o phishing inicial da Cloudflare. Como forma de mitigação, sugerem que sejam monitoradas as atividades na Azure CLI, ficando de olho atrás de logins de outros endereços de IP e outras atividades suspeitas.

Vazamento de dados do TJSP coloca adolescentes em risco

Informações sigilosas de processos envolvendo crianças e adolescentes do Tribunal de Justiça de São Paulo foram encontradas publicamente em sites jurídicos como Escavador e Jusbrasil. Os dados, que deveriam estar completamente protegidos pelo Estatuto da Criança e do Adolescente (ECA), incluem nomes, idades e detalhes de atos infracionais.A Defensoria Pública de São Paulo considera o caso inédito e afirma que o vazamento já resultou em situações graves, como demissões, abandono escolar e constrangimento público após buscas simples na internet.

O problema veio à tona quando técnicos de serviços socioeducativos notaram que adolescentes acompanhados por eles estavam sendo identificados em sites abertos. A Defensoria aponta mais de 50 casos comprovados e estima que o número real seja muito maior. Em certos casos, mesmo jovens inocentados ou com processos arquivados passaram a ser tratados como perigosos em escolas e locais de trabalho.

O Tribunal de Justiça nega qualquer falha em seus sistemas e afirma que auditorias internas não encontraram vazamento ou erro de publicação, sugerindo que os dados podem ter sido obtidos por meios externos ou por pessoas com acesso legítimo aos processos. O Conselho Nacional de Justiça reforça que não identificou indícios suficientes para responsabilizar o tribunal. A Defensoria discorda e afirma que dezenas de casos foram apresentados, demandando investigação mais profunda.

Entre as possíveis fontes do vazamento estão publicações judiciais sem anonimização, casos com atuação de advogados que não tomam o devido cuidado com o sigilo e fragilidades em bases nacionais obrigatórias, como o sistema Códex. Os sites envolvidos afirmam que apenas reproduziram dados que estavam públicos em plataformas oficiais e que removeram o conteúdo assim que foram notificados.

A Defensoria alerta que a remoção pontual das páginas não resolve a questão, já que os dados continuam reaparecendo e a origem da exposição permanece desconhecida. “É um universo infinito. Não há como rastrear manualmente todos os adolescentes expostos. Sem identificar a fonte do vazamento, o problema continua”, afirma a defensora. “É uma violação grave, inédita e contínua. E ninguém está assumindo responsabilidade”, acrescenta.

Patches & Updates

Google: A vulnerabilidade zero-day mais recente do Chrome não possui um identificador CVE e não está claro qual componente do navegador ela afeta. A empresa está identificando-a usando um ID de rastreamento de bugs (466192044) e a classificou como "em coordenação". Também não está claro quem descobriu a vulnerabilidade e quando ela foi relatada ao Google. A única informação disponível é que a falha de segurança tem uma classificação de "alta gravidade".

Intel: Falhas descobertas por funcionários da Intel afetam o padrão PCIe Integrity and Data Encryption (IDE). Este, introduzido no PCIe 6.0, foi projetado para proteger as transferências de dados por meio de criptografia e proteção de integridade. As vulnerabilidades de segurança são rastreadas como CVE-2025-9612, CVE-2025-9613 e CVE-2025-9614. A exploração desses problemas pode levar à divulgação de informações, à escalada de privilégios ou à negação de serviço (DoS).

Microsoft: Pesquisadores de cibersegurança da watchTowr identificaram uma falha no framework .NET que indicam que milhares de soluções de diversos fornecedores podem estar vulneráveis a execução remota de código (RCE). O problema está no “SoapHttpClientProtocol”, que utiliza um método genérico de criação que permite o uso de diversos protocolos, como HTTP/HTTPS, FTP e FILE. Um atacante pode mudar a URL alvo para um arquivo de sistema e injetar instruções diretamente em arquivo local. Esse comportamento não intencional pode ser explorado por atacantes para escrever arquivos arbitrariamente, incluindo os dados XML presentes na requisição SOAP. Ou, com impacto menor, para realizar ataques de NTLM relay. O pesquisador reportou a falha à Microsoft por meio da Zero Day Initiative (ZDI). Segundo ele, a empresa respondeu que não lançaria uma correção, argumentando que caberia aos desenvolvedores impedir que entradas não confiáveis fossem aceitas.

Destaques pelo mundo

Rússia: Hacktivistas pró-Rússia estão mirando em infraestruturas críticas americanas para obter acesso a dispositivos de controle de Tecnologia Operacional (TO). Nas últimas semanas, eles atacaram conexões de Computação em Rede Virtual (VNC) em sistemas de água e esgoto, alimentos e agricultura, e no setor de energia. Primeiro, os atacantes procuram dispositivos vulneráveis expostos à internet com portas VNC abertas; em seguida, usam um Servidor Virtual Privado (VPS) temporário para executar softwares de força bruta para quebrar as senhas. O software VNC é usado para acessar os hosts, confirmar as conexões com o dispositivo vulnerável, realizar a quebra de senha por força bruta, se necessário, e obter acesso a dispositivos de Interface Homem-Máquina (IHM), geralmente aqueles que utilizam senhas padrão, senhas fracas ou que não possuem senha. Na sequência, os invasores fazem login no dispositivo vulnerável usando seu endereço IP, porta e senha; usam a interface gráfica da IHM para capturar gravações de tela ou capturas de tela intermitentes; e modificam diversos parâmetros, incluindo nomes de usuário/senhas, nomes de dispositivos e configurações de instrumentos.

Docker Hub: Mais de 10.000 imagens de contêineres estão públicas e, potencialmente, expondo segredos de mais de 100 empresas, incluindo um grande banco. Segundo a Flare, muitas das informações encontradas nas cerca de 10.456 imagens analisadas no Docker Hub permitiam a um atacante acessar as pipelines da esteira de desenvolvimento, serviços em Cloud e até mesmo um mapa para toda a infraestrutura pública e operacional das empresas. Os segredos expostos não são apenas tokens de teste, mas incluem credenciais e chaves de API de grandes modelos de linguagem. Outro problema encontrado pela Flare foram contas de “Shadow IT”, onde entradas no Docker Hub são mantidos por desenvolvedores, freelancers ou pequenas equipes sem vínculo direto com a governança corporativa. Por ficarem fora da vigilância e dos scanners de segurança internos, essas contas podem acabar armazenando credenciais sensíveis sem levantar qualquer alerta. A Flare recomenda que os desenvolvedores abandonem a prática de embutir segredos nas imagens no momento do build e usem ferramentas especializadas de gestão de segredos, credenciais temporárias e processos automáticos de verificação antes de publicar qualquer artefato em entradas públicas.

Anúncios: Uma nova campanha do malware AMOS está explorando anúncios do Google para atrair usuários a conversas falsas do Grok e do ChatGPT, que parecem oferecer instruções úteis, mas na verdade levam à instalação do infostealer no macOS. Segundo pesquisadores da Kaspersky e um relatório detalhado da Huntress, os anúncios direcionam para chats públicos hospedados nas próprias plataformas de IA, já preparados com comandos maliciosos. Ao seguir as instruções e executá-las no Terminal do macOS, o usuário decodifica uma URL em base64 que baixa um script capaz de exibir um falso prompt de senha. Após capturar a senha, o script valida e utiliza essas credenciais para executar comandos privilegiados, baixar o AMOS e rodá-lo com permissões de root, garantindo persistência e procurando informações sensíveis na máquina da vítima, principalmente carteiras de criptomoedas como Electrum, Exodus, Metamask e outras.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib, Murilo Lopes e Cíntia Baltar

Arte: George Lopes e Anselmo Costa