The cursed tides

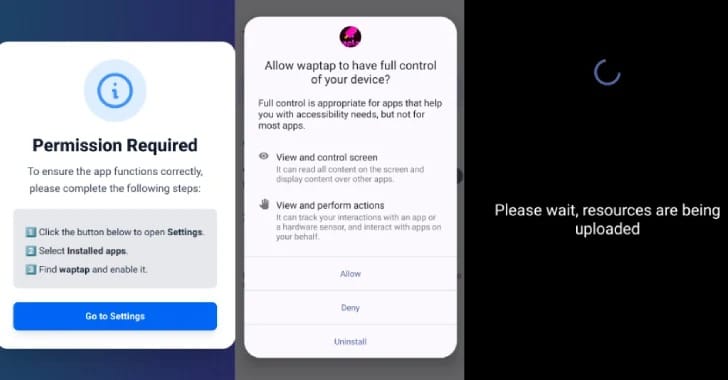

Nova variante do Trojan HOOK para Android

Pesquisadores de segurança cibernética descobriram uma nova variante de um trojan bancário para Android chamado HOOK, que apresenta telas de sobreposição semelhantes às de um ransomware para exibir mensagens de extorsão. A sobreposição exibe uma mensagem alarmante de "AVISO", juntamente com o endereço de uma carteira de criptomoedas e o valor do resgate, ambos recuperados dinamicamente do servidor de comando e controle.

O HOOK é considerado um desdobramento do trojan bancário ERMAC, cujo código-fonte, coincidentemente, vazou em um diretório de acesso público na internet. Sua versão mais recente sinaliza um grande avanço, suportando 107 comandos remotos, com 38 novos adicionados. Isso inclui a exibição de sobreposições transparentes para capturar gestos do usuário, sobreposições de NFC falsas para induzir as vítimas a compartilhar dados confidenciais e solicitações enganosas para obter o PIN ou padrão da tela de bloqueio.

Acredita-se que o HOOK seja distribuído em larga escala por meio de sites de phishing e repositórios falsos do GitHub, que hospedam e disseminam arquivos APK maliciosos. Outras famílias de malware para Android distribuídas via GitHub incluem o ERMAC e o Brokewell, indicando uma adoção mais ampla dessa tática entre os agentes de ameaças.

"A evolução do HOOK ilustra como os trojans bancários estão convergindo rapidamente com táticas de spyware e ransomware, misturando as categorias de ameaças", observou a empresa de cibersegurança Zimperium. "Com a expansão contínua de recursos e a ampla distribuição, essas famílias de malware representam um risco crescente para instituições financeiras, empresas e usuários finais."

Entendendo o ataque cibernético contra navios cargueiros iranianos

No final da semana passada, houve um dos maiores ataques cibernéticos já registrados no setor da navegação do Irã, interrompendo as operações de cerca de 25 navios de carga e 39 petroleiros pertencentes à National Iranian Tanker Company (NITC) e à Islamic Republic of Iran Shipping Lines (IRISL). Ambas as companhias já foram sancionadas pelo Departamento do Tesouro dos Estados Unidos por diversas violações ligadas ao governo iraniano. Agora, no início desta semana, um grupo obscuro de hacktivistas, conhecidos por interrupções em diversos setores iranianos, está tomando a autoria do feito. Vamos entender melhor.

Os atacantes foram identificados na mídia como “Lab-Dookhtegan” (ou “Lábios Costurados”, em uma tradução livre), e afirmaram ter obtido acesso em nível de administrador aos sistemas Linux que controlam os terminais via satélite dos navios, desativando o Falcon, software responsável por manter as embarcações conectadas. O acesso inicial ocorreu, aparentemente, ao comprometerem o Grupo Fanava, um provedor de tecnologia da informação iraniano que fornece comunicações via-satélite ao NITC, IRISL e outras companhias de navegação. Sim, ao que tudo indica estamos falando de um ataque à cadeia de suprimentos que desencadeou uma ruptura generalizada em todo um setor.

Mas engana-se quem pensa que houve somente uma interrupção dos serviços. De acordo com Nariman Gharib, um ativista e pesquisador de cibersegurança, que teria sido contatado pelos hacktivistas responsáveis pelo ataque, foram identificados comandos que indicam uma destruição sistemática de dados, incluindo a sobrescrição de mais de seis partições de armazenamento por zeros, apagando registros de navegação, arquivos de mensagens, configurações do sistema e até mesmo os backups remotos do sistema. Este tipo de atividade corrobora a suspeita de um ataque feito por hacktivismo.

Chama a atenção que, de acordo com os registros de e-mail compartilhados pelo grupo Lab-Dookhtegan com Gharib, os atacantes já tinham acesso aos sistemas de bordo desde maio – e estavam apenas esperando o momento certo para agir. Foram meses com acesso persistente aos sistemas, que poderiam ser desligados a qualquer momento.

“Teoricamente, eles poderiam ter espionado todas as chamadas telefônicas entre os navios e os portos, se passado por outras vozes ou, simplesmente por diversão, ter inutilizado também todo o sistema de comunicação por voz”, escreveu Gharib.

Ataques, como os realizados pelo grupo Lab-Dookhtegen, são um reflexo de como tensões geopolíticas também impactam no meio cibernético. Agentes estatais, atores de ameaças e até hacktivistas estão alvejando setores críticos de diferentes nações. O objetivo? Decisões estratégicas, causar pânico ou até levantar inteligência. O fato é que, nestes cenários, até mesmo organizações que não possuem interesse direto a estes agentes podem se tornar vítimas. Mais do que nunca, é crucial observar de perto o nível de preparação em segurança dos provedores de serviços fundamentais e das plataformas relacionadas ao seu negócio.

Patches & Updates

Docker:

Uma vulnerabilidade crítica, identificada como CVE-2025-9074, no Docker Desktop para Windows e macOS permite o comprometimento do host ao executar um contêiner malicioso, mesmo que a proteção de Isolamento Aprimorado de Contêineres (ECI) esteja ativa. Trata-se de uma falsificação de solicitação do lado do servidor (SSRF). O pesquisador de segurança Felix Boulet descobriu que a API do Docker Engine podia ser acessada sem autenticação em ‘http://192.168.65.7:2375/’ de dentro de qualquer contêiner em execução e demonstrou a criação e a inicialização de um novo contêiner que vincula a unidade C: do host Windows ao sistema de arquivos do contêiner usando duas solicitações HTTP POST do tipo wget. O exploit não requer direitos de execução de código dentro do contêiner. O problema foi corrigido em uma nova versão do Docker Desktop, 4.44.3, lançada na semana passada.

CISA:

A Agência de Segurança Cibernética e de Infraestrutura dos EUA adicionou três falhas de segurança que afetam o Citrix Session Recording e o Git ao seu catálogo de Vulnerabilidades Exploradas Conhecidas (KEV), com base em evidências de exploração ativa: (i) CVE-2024-8068 (CVSS: 5.1) - uma vulnerabilidade de gerenciamento inadequado de privilégios no Citrix Session Recording que pode permitir a escalada de privilégios para acesso à Conta de Serviço de Rede quando um invasor é um usuário autenticado no mesmo domínio do Windows Active Directory que o domínio do servidor de gravação de sessão; (ii) CVE-2024-8069 (CVSS: 5.1) - um bug de desserialização de dados não confiáveis no Citrix Session Recording que permite a execução remota limitada de código com os privilégios de acesso de uma Conta de Serviço de Rede quando um invasor é um usuário autenticado na mesma intranet que o servidor de gravação de sessão e (iii) CVE-2025-48384 (CVSS: 8.1) - uma falha de link following no Git que surge como resultado do tratamento inconsistente de caracteres de carriage return (CR) em arquivos de configuração, resultando na execução arbitrária de código. Ambas as falhas da Citrix foram corrigidas pela empresa em novembro de 2024. A CVE-2025-48384, por outro lado, foi corrigida pelo projeto Git no início de julho.

Microsoft:

Uma falha no Exchange Online vem causando problemas de acesso para usuários da aplicação móvel do Outlook que usam autenticação híbrida (HMA). Esta falha, que recebeu o nome de EX1137017, está no radar da Microsoft e já consta no Microsoft 365 Admin Center. Persistente desde meados de agosto, o EX1137017 faz com que caixas de entrada travem completamente, impedindo que usuários enviem ou recebam emails em seus dispositivos móveis através do aplicativo do Outlook. A Microsoft ainda não revelou quais regiões ou quantos clientes foram afetados pelos problemas contínuos no Exchange Online. No entanto, a falha já foi classificada como um incidente, o que geralmente significa impacto perceptível para os usuários.

Destaques pelo mundo

Kill switch:

Davis Lu, um ex-desenvolvedor de software, foi condenado a quatro anos de prisão por sabotar a rede de sua antiga empresa, a companhia de tecnologia energética Eaton. Enquanto ainda trabalhava na empresa, criou um “kill switch” que seria ativado caso ele fosse demitido. O código verificava se sua conta ainda estava ativa no Active Directory, sob a variável “IsDLEnabledinAD”. Com o desativamento da conta, o kill switch derrubou os servidores da empresa, bloqueando o acesso de milhares de funcionários aos sistemas internos, causando um prejuízo de centenas de milhares de dólares. De acordo com o Departamento de Justiça dos EUA, Lu foi identificado, entre outras evidências, por seu histórico de buscas na internet, que incluía termos como “escalar privilégios”, “ocultar processos” e “deletar arquivos rapidamente”.

Google:

A big tech anunciou planos para verificar a identidade de todos os desenvolvedores que distribuem aplicativos no Android, tanto na Google Play Store, quanto fora dela. De acordo com a organização: “Android exigirá que todos os aplicativos sejam registrados por desenvolvedores verificados para serem instalados em dispositivos Android certificados. Isso cria uma responsabilidade crucial, dificultando que atores maliciosos distribuam múltiplos aplicativos danosos”. A expectativa é que estes novos requerimentos comecem a ser aplicados daqui há 1 ano: em setembro de 2026 no Brasil, Indonésia, Cingapura e Tailândia. De acordo com o Google, estas mudanças têm a expectativa de prevenir que agentes mal intencionados personifiquem desenvolvedores legítimos e, através de sua identidade, público e/ou branding, criem aplicativos falsos com intenções obscuras.

Texas:

O município de Greenville, no Texas, teve que paralisar diversos serviços públicos após os servidores da cidade serem vítimas de um ataque de ransomware. De acordo como o comunicado do Procurador-Geral do Texas, Daniel Ray, houve queda nas comunicações com a polícia e outros registros públicos relevantes. A expectativa é que o acesso completo ainda demore semanas para ser restaurado. O curioso é que a cidade não confirmou um ataque cibernético em seus canais oficiais, como site ou redes sociais. Vale destacar que, de acordo com a legislação estadual, os órgãos governamentais do Texas podem suspender temporariamente os prazos da Lei de Acesso à Informação Pública durante períodos de catástrofe ou calamidade qualificados, com avisos publicados pelo Procurador-Geral, por um período de até um ano.

Quer saber mais? Siga-nos nas redes sociais: Linkedin, Instagram.

Segurança nunca é demais, ainda mais nos dias de hoje.

Compartilhe o conhecimento, espalhe a segurança!

Siga nossa Newsletter e se mantenha atualizado sobre as últimas tendências em Cybersec!

Escrito por: Thaís Hudari Abib e Murilo Lopes

Arte: George Lopes e Anselmo Costa